Eine Achillesferse moderner Streitkräfte

Risiken der Software-Lieferkette und Schutzmöglichkeiten

SWP-Studie 2025/S 14, 21.10.2025, 39 Seitendoi:10.18449/2025S14

ForschungsgebieteDr. Alexandra Paulus ist Wissenschaftlerin in der Forschungsgruppe Sicherheitspolitik und Ko‑Koordinierende Leiterin des Forschungsclusters Cybersicherheit und Digitalpolitik.

-

Moderne Streitkräfte sind enorm abhängig von Softwareprodukten. Diese sind das Ergebnis komplexer Geflechte aus Software-Anbietern, Dienstleistern, Softwarekomponenten und weiteren Unternehmen, die zusammen die Software-Lieferkette bilden.

-

Bei »herkömmlichen« Cybersicherheitsvorfällen verschaffen sich Bedrohungsakteur:innen in der Regel direkt Zugang zu ihrem Ziel. Im Gegensatz dazu haben Risiken der Software-Lieferkette ihren Ursprung an einer vorgelagerten Stelle der Lieferkette und erzeugen dann an anderer Stelle einen Effekt – häufig bei den Endnutzer:innen.

-

Streitkräfte sind besonders anfällig für diese Risiken. Vorfälle im militärischen Bereich, bei denen die Software-Lieferkette eine Rolle spielte, haben militärische Betriebsabläufe unterbrochen oder böswilligen Akteuren Wirtschaftsspionage, politische Spionage und Sabotage ermöglicht.

-

Der Bundespolitik und der Bundeswehr stehen mehrere Maßnahmen zur Verfügung, um die Streitkräfte vor den Auswirkungen der Risiken der Software-Lieferkette zu schützen. Dabei müssen Entscheidungsträger:innen zunächst für unterschiedliche Einsatzbereiche von Software ein angemessenes Schutzniveau festlegen, um die Balance zu wahren zwischen dem Schutz vor den Risiken auf der einen und Funktionalität, Kosten und Einsatzgeschwindigkeit auf der anderen Seite.

-

Die Bundesregierung und die Bundeswehr sollten einerseits Maßnahmen ergreifen, um einen bewussten Umgang der Streitkräfte mit den Risiken der Software-Lieferkette zu ermöglichen und sich selbst zu schützen; andererseits sollten sie Software-Anbieter dazu bringen, die Angreifbarkeit ihrer Produkte zu reduzieren. Durch die Kombination beider Ansätze kann diese mögliche Bedrohung in Schach gehalten werden.

Inhaltsverzeichnis

1 Problemstellung und Empfehlungen

4 Risiken der Software‑Lieferkette

4.1 Lieferketten-Angriffe von Dritten

4.2 Angriffe von Innentäter:innen

4.4 Fehlender Software-Support

5 Die besondere Bedrohung von Streitkräften

5.1 Bedeutung von Software für Streitkräfte

5.1.1 Die Abhängigkeit wird weiter zunehmen

5.2 Verschärfte Bedrohung durch militärische Besonderheiten

5.3 Die Auswirkungen vergangener Software-Lieferketten-Vorfälle auf Streitkräfte

5.3.1 Beeinträchtigung von Betriebsabläufen

5.3.2 Wirtschaftsspionage, politische Spionage und Sabotage

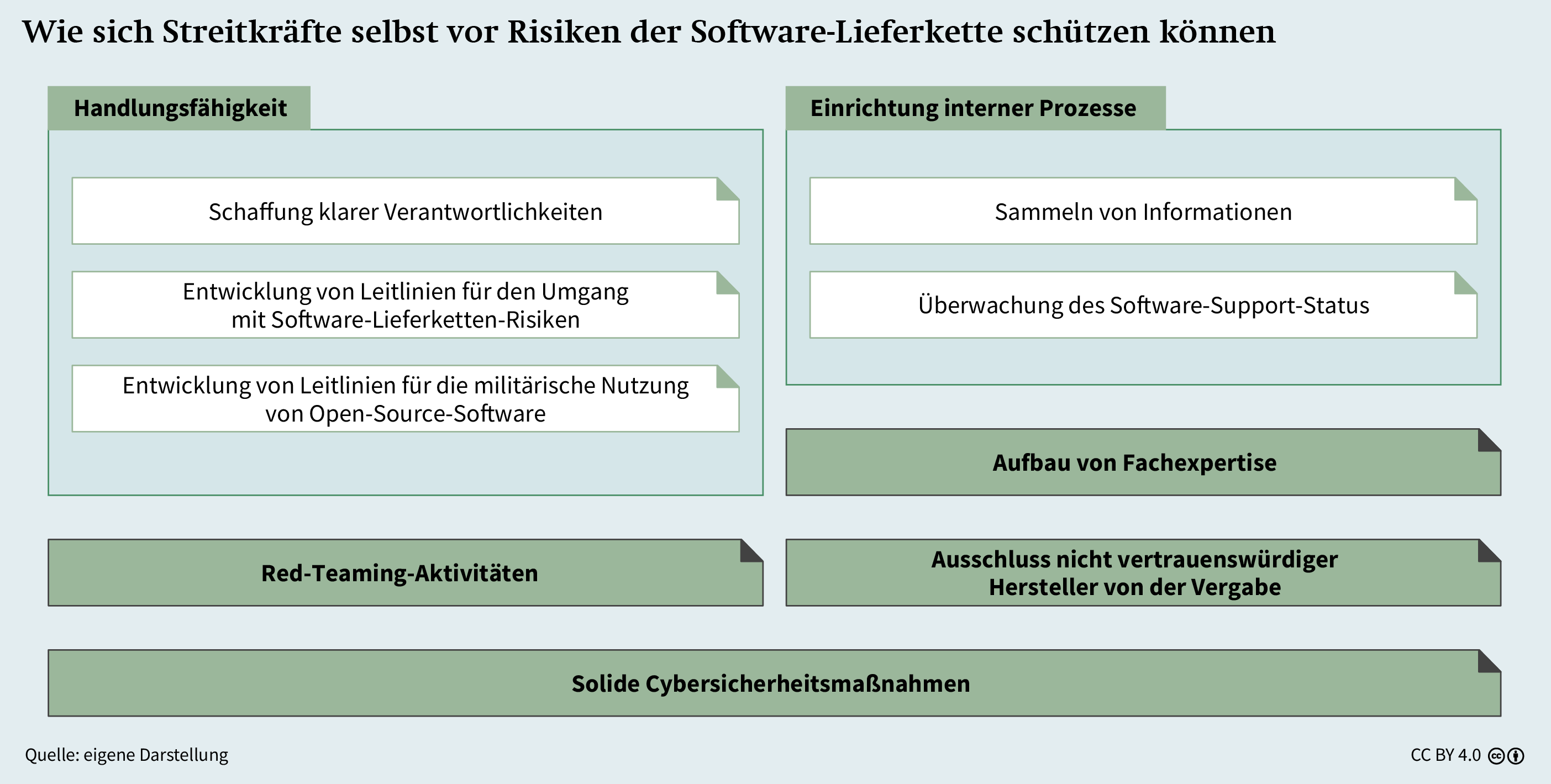

6 Wie sich Streitkräfte selbst vor Risiken der Software-Lieferkette schützen können

6.1 Festlegung des angemessenen Schutzniveaus

6.2.1 Schaffung klarer Verantwortlichkeiten

6.2.2 Entwicklung von Leitlinien für den Umgang mit Software-Lieferketten-Risiken

6.2.3 Entwicklung von Leitlinien für die militärische Nutzung von Open-Source-Software

6.2.4 Einrichtung eines militärischen Open Source Program Office

6.3 Einrichtung interner Prozesse

6.3.1 Sammeln von Informationen

6.3.2 Überwachung des Software-Support-Status

6.6 Ausschluss nicht vertrauenswürdiger Hersteller von der Vergabe

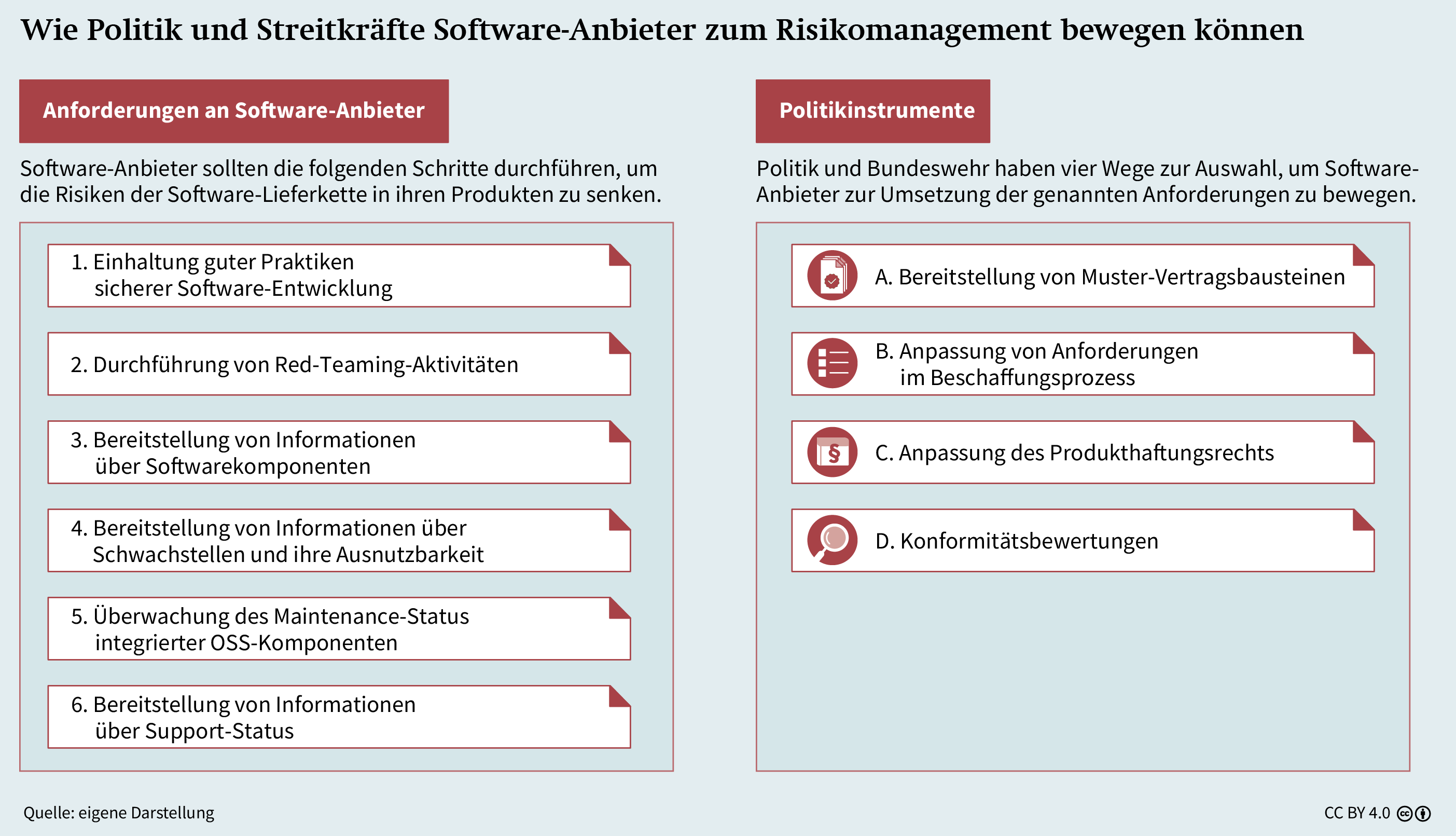

7 Wie Politik und Streitkräfte Software-Anbieter zum Risikomanagement bewegen können

7.1 Anforderungen an Software-Anbieter

7.2 Bereitstellung von Muster-Vertragsbausteinen

7.3 Anpassung von Anforderungen im Beschaffungsprozess

7.4 Anpassung des Produkthaftungsrechts

Problemstellung und Empfehlungen

Moderne Streitkräfte sind enorm abhängig von Software – das gilt für Verwaltungsaufgaben und Logistik, aber auch für moderne Waffensysteme wie Panzer, Kriegsschiffe und Kampfflugzeuge. Die betreffenden Softwareprodukte sind das Ergebnis komplexer Geflechte aus Software-Anbietern, Dienstleistern, Softwarekomponenten und weiteren Unternehmen, die zusammen die Software-Lieferkette bilden.

Bei »herkömmlichen« Cybersicherheitsvorfällen verschaffen sich Bedrohungsakteur:innen häufig direkt Zugang zu ihrem Ziel. Im Gegensatz dazu haben Risiken der Software-Lieferkette ihren Ursprung an einer vorgelagerten Stelle der Lieferkette und treten dann an anderer Stelle in Form eines schädlichen Effekts zutage – häufig bei den Endnutzer:innen. Zum Beispiel drangen russische Spione zwischen 2019 und 2020 nicht direkt in die IT-Systeme der US‑Behörde ein, die das US-Atomwaffenarsenal wartet. Stattdessen verschafften sie sich Zugang zum Softwarehersteller SolarWinds, um von dort aus ein Update mit Schadsoftware an die gut gesicherte Behörde zu senden und so an ihrem Ziel Daten abzugreifen.

Alle Glieder der Lieferkette sind dabei über Software verbunden – sei es durch das Softwareprodukt selbst, seine Komponenten oder über den Zugang zum Softwareprodukt, der beispielsweise einem Dienstleister gewährt wird. Entsprechend können alle Glieder in der Lieferkette von Softwareprodukten, die Streitkräfte nutzen, Einfallstore in militärische Systeme darstellen. Dabei sind gerade kleine und mittlere Unternehmen oder kleinere Open-Source-Software-Projekte (OSS-Projekte) oft schlecht geschützt und daher ein leichtes Ziel für Angreifer:innen. Dazu kommt, dass Streitkräfte üblicherweise keinen Überblick haben über alle Softwareprodukte, die sie nutzen – und erst recht nicht über alle Akteur:innen und Komponenten, die Teil der Lieferketten dieser Produkte sind. Und schließlich haben Streitkräfte keine oder nur sehr begrenzte Kontrolle über große Teile der Lieferkette. Daher sind Software-Lieferketten eine Achillesferse moderner Streitkräfte: Selbst das technologisch fortschrittlichste Militär kann zum Opfer werden von Angriffen, die sich die komplexe Struktur von Software-Lieferketten zunutze machen.

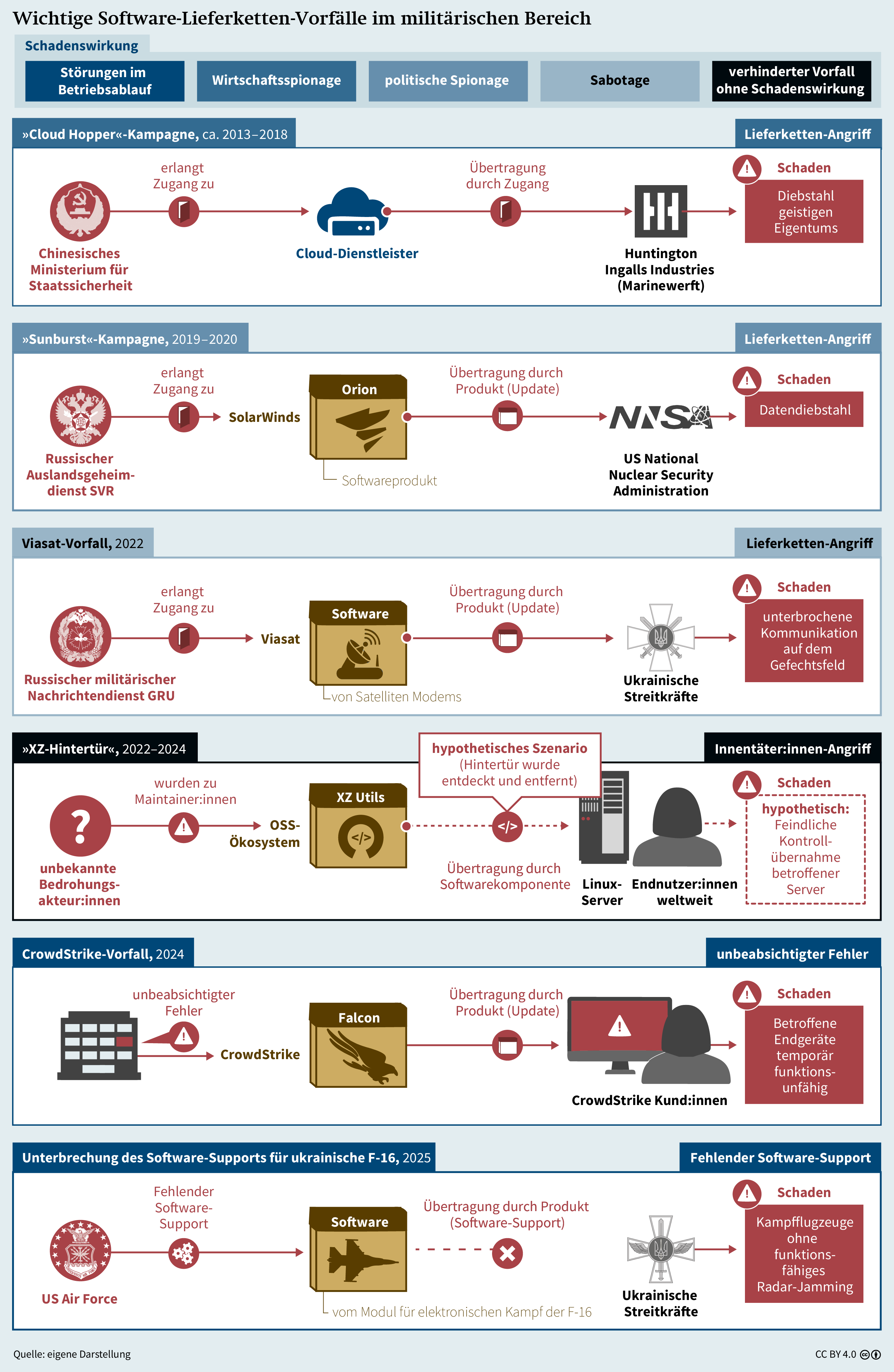

Vorfälle, in denen die Software-Lieferkette eine Rolle spielt, können militärische Betriebsabläufe unterbrechen oder es böswilligen Akteur:innen erlauben, Wirtschaftsspionage, politische Spionage und Sabotage zu betreiben. So erlangten etwa zwischen 2013 und 2018 Personen aus dem Umfeld des chinesischen Nachrichtendienstes über Cloud-Anbieter Zugriff zu den Systemen der größten US-Marinewerft. Und 2022, am ersten Tag der russischen Invasion der Ukraine, kaperte der russische Militärgeheimdienst ein Software-Update eines Satellitenkommunikationsanbieters, um die Konnektivität des ukrainischen Militärs auf dem Gefechtsfeld zu unterbrechen. Auch unbeabsichtigte Fehler können großen Schaden bei Endnutzer:innen hervorrufen, wie der »CrowdStrike«-Vorfall aus dem Sommer 2024 zeigt, der weltweit etwa 8,5 Millionen Geräte vorübergehend unbrauchbar machte. Und schließlich kann auch fehlender Software-Support tiefgreifende Folgen haben – so drohten ukrainische Kampfflugzeuge im März 2025 ohne Software-Support durch die USA einsatzunfähig zu werden. Kurz: Entsprechende Vorfälle können die Kriegstüchtigkeit von Streitkräften gefährden.

Vor diesem Hintergrund beantwortet diese Studie die Frage, wie sich Streitkräfte vor Risiken der Software-Lieferkette schützen können. In den Hauptkapiteln der Studie werden (1) die Struktur von Software-Lieferketten und die daraus hervorgehenden Risiken beschrieben; (2) besondere Merkmale von Streitkräften, die ihre Anfälligkeit für diese Risiken verstärken, analysiert und die Auswirkungen wichtiger entsprechender Vorfälle im militärischen Bereich untersucht; und schließlich wird herausgearbeitet, (3) wie Streitkräfte sich selbst besser vor diesen Risiken schützen können und (4) wie Politik und Streitkräfte Software-Anbieter dazu bewegen können, die Risiken ihrer Produkte zu reduzieren.

Im Ergebnis wird empfohlen, dass die Politik und die Bundeswehr zunächst abwägen, wie das anzustrebende Schutzniveau von Softwareprodukten je nach Einsatzbereich aussehen sollte. Zudem sollte die Bundeswehr selbst Maßnahmen ergreifen, um sich vor den Risiken der Software-Lieferkette zu schützen:

-

Um handlungsfähig zu werden, sollte einer Stelle die Verantwortung für den Umgang mit diesen Risiken übertragen werden. Aufgabe dieser zuständigen Person wäre es, Leitlinien für den Umgang mit Risiken in der Software-Lieferkette sowie für die militärische Nutzung von Open-Source-Software zu formulieren.

-

Um entsprechende Maßnahmen auch in den operativen Betriebsabläufen der Bundeswehr zu verankern, sollten bundeswehrweit Prozesse zum Umgang mit Risiken der Software-Lieferkette etabliert werden – beispielsweise sollte das IT-Fachpersonal der Bundeswehr regelmäßig überprüfen, ob eingesetzte Softwareprodukte noch Sicherheitsupdates und funktionale Upgrades erhalten.

-

Damit die hier aufgeführten Maßnahmen funktionieren, sollte die Bundeswehr mehr Fachexpertise zu diesem Thema aufbauen.

-

Um Angriffsmöglichkeiten schon vorab zu identifizieren, sollte die Bundeswehr selbst nach Schwachstellen in eigenen Systemen und verwendeten Softwareprodukten suchen.

-

Und um Angriffe von Innentäter:innen zu verhindern, sollte der Beschaffungsapparat Wege finden, die es ermöglichen, dass nicht vertrauenswürdige Anbieter von der Beschaffung ausgeschlossen werden.

Zudem sollten Politik und Bundeswehr Software-Anbieter dazu bringen, die Risiken ihrer Produkte zu reduzieren:

-

Dafür sollten Politik und Bundeswehr zunächst Maßnahmen identifizieren, die die Anbieter umsetzen müssen. Die Studie macht dazu sechs Vorschläge, darunter die Bereitstellung von Informationen über Softwarekomponenten bzw. über die Ausnutzbarkeit von Schwachstellen in eigenen Produkten.

-

Um die Anbieter zur Umsetzung dieser Schritte zu bewegen, sollte die Politik dem Beschaffungspersonal Musterverträge zur Verfügung stellen und die Beschaffungsanforderungen und das Produkthaftungsrecht anpassen.

-

Zusammengenommen können es diese Maßnahmen der Bundeswehr ermöglichen, Risiken in der Software-Lieferkette auf ein akzeptables Maß zu reduzieren, ohne auf die Vorteile militärisch genutzter Software verzichten zu müssen.

Einleitung

Streitkräfte sind für die meisten ihrer Aktivitäten auf Software angewiesen, von administrativen Aufgaben und Logistik bis hin zur Kriegsführung: So sind etwa Lagebildplattformen unverzichtbar geworden und kaum ein Panzer, Kriegsschiff oder Kampfflugzeug funktioniert ohne Software. Diese Softwareprodukte sind das Ergebnis komplexer Lieferketten aus Lieferanten, Dienstleistern und Softwarekomponenten, die sich der Kontrolle der Streitkräfte entziehen. Folglich hängt die Sicherheit eines Militärs auch von der Sicherheit der zahlreichen Software-Anbieter, Dienstleister sowie Entwickler:innen und Maintainer:innen1 von Softwarekomponenten ab.

Vorfälle im militärischen Bereich haben gezeigt, dass Software-Lieferketten-Risiken die Kriegstüchtigkeit von Streitkräften gefährden können.

Vorfälle im militärischen Bereich haben gezeigt, dass Software-Lieferketten-Risiken die Kriegstüchtigkeit von Streitkräften gefährden können, da sie die Truppe nicht nur zu Unterbrechungen im Betriebsablauf zwingen, sondern sie auch Spionage und Sabotage aussetzen können: So griff der chinesische Geheimdienst zwischen 2013 und 2018 auf die Systeme der größten US-Marinewerft zu, um geistiges Eigentum zu stehlen. Russland spionierte zwischen 2019 und 2020 die Behörde aus, die für die Verwaltung des US‑Atomwaffenarsenals zuständig ist. Und 2022, am ersten Tag der russischen Invasion der Ukraine, schaltete der russische Militärgeheimdienst die Satellitenkommunikation aus, auf die die ukrainische Armee angewiesen war. In all diesen Fällen nahmen die Angreifer nicht direkt die gut gesicherten Streitkräfte und Rüstungsunternehmen ins Visier, sondern verschafften sich Zugang über die Software-Lieferkette.2

Kurzum, Software-Lieferketten-Risiken sind eine Achillesferse moderner Streitkräfte und stellen eine strategische Herausforderung dar. Dennoch haben weite Teile der Bundespolitik und der Bundeswehr die Bedeutung des Themas noch nicht erkannt. Im Jahr 2021 veröffentlichte eine Gruppe von Expert:innen aus der deutschen Sicherheits- und Verteidigungsindustrie und dem Bundesministerium der Verteidigung (BMVg) ein Papier mit Vorschlägen zur Verbesserung der Sicherheit von IT-Lieferketten,3 doch diese wurden bisher nicht aufgegriffen. Welchen Risiken Streitkräfte in diesem Bereich ausgesetzt sind, hängt maßgeblich davon ab, welche Softwareprodukte sie beschaffen (und von welchen Anbietern) und wie sie diese nutzen und verwalten. Darüber entscheidet aktuell jedoch üblicherweise Beschaffungs- und IT-Fachpersonal ad hoc. Das muss sich ändern.

Stattdessen sollte die Bundeswehr zu einem strategischen Umgang mit Risiken der Software-Lieferkette kommen. Die Studie skizziert die vier dafür nötigen Schritte. Erstens müssen Entscheidungsträger:innen in Politik und Bundeswehr verstehen, wie Software-Lieferketten aussehen4 und welche Risiken sie bergen.5 Zweitens sollten sie sich bewusst werden, dass diese Risiken Streitkräfte besonders betreffen,6 weil Software für militärisches Handeln unverzichtbar geworden ist – gerade in Zeiten, in denen unter dem Stichwort »Software-defined Defense«7 militärisches Gerät immer stärker vernetzt werden soll, was die Angriffsoberfläche dramatisch vergrößert. Dabei sollten Streitkräfte aus vergangenen Vorfällen im militärischen Bereich, in denen die Software-Lieferkette eine Rolle spielte, lernen.

Darüber hinaus zeigt die Studie – auf der Basis von Einschätzungen der Expert:innen8 und praktischen Beispielen aus verschiedenen Ländern – auf, wie politische Verantwortliche und die Bundeswehr mit Software-Lieferketten-Risiken umgehen sollten. In einem dritten Schritt sollten sie zunächst selbst Maßnahmen ergreifen, um sich vor den Bedrohungen zu schützen.9 Viertens sollten sie Software-Anbieter dazu bewegen, effektiver mit Software-Lieferketten-Risiken umzugehen.10 Mit diesen vier Schritten können Entscheidungsträger:innen in der Politik und in der Bundeswehr diese Achillesferse schützen und die Kriegstüchtigkeit der deutschen Streitkräfte sicherstellen.

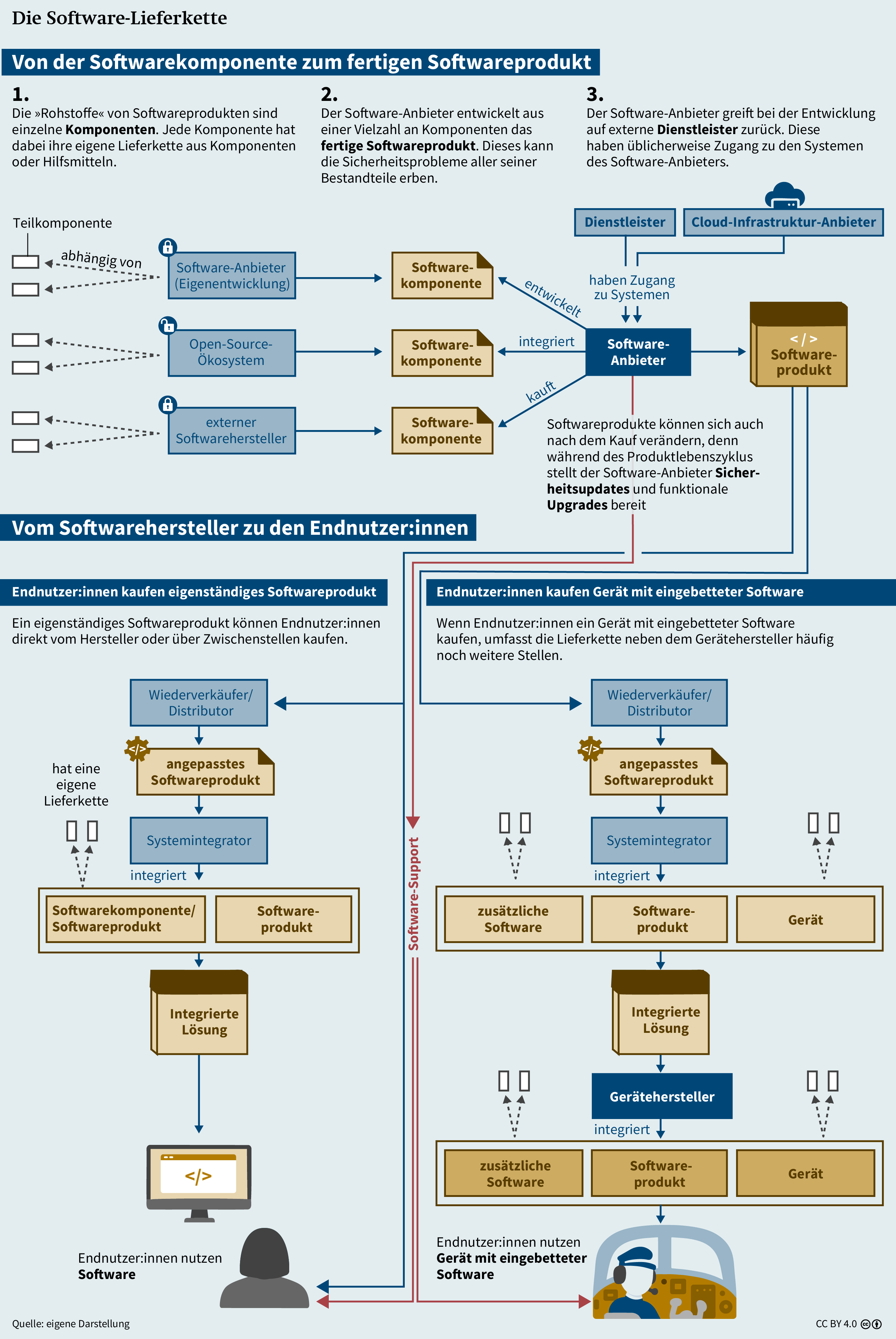

Die Software-Lieferkette

Softwareprodukte haben komplexe Lieferketten. Diese umfassen alle Artefakte (wie Programmcode), Prozesse, Technologien und nicht zuletzt Menschen, die an der Herstellung eines bestimmten Softwareprodukts beteiligt sind (siehe Grafik 1, S. 10).11 Die Lieferkette eines jeden Softwareprodukts beginnt mit seinen »Rohstoffen«, das heißt den Softwarekomponenten. Dabei handelt es sich um unabhängige Einheiten von Quellcode wie etwa sogenannte Bibliotheken.12 Solche Komponenten machen den Großteil des Codes vieler Softwareprogramme aus, da die Entwickler:innen häufig bereits geschriebene Codebausteine wiederverwenden.13 Dabei spielen besonders die Open-Source-Software(OSS)-Community und kommerziell erhältliche Bibliotheken eine Schlüsselrolle.

Eine Person oder Organisation, die Software entwickelt14 (etwa ein Hersteller), kann benötigte Softwarekomponenten auf drei Wegen beziehen: Erstens kann der Hersteller OSS-Komponenten aus einem Code-Repository wie GitHub verwenden. Dabei geht er keine vertragliche Bindung mit den Entwickler:innen der Komponente ein (und kennt sie in der Regel auch nicht).15 Zweitens kann er eine Komponente von einem anderen Unternehmen kaufen. Und drittens kann er die Komponente selbst entwickeln.

OSS ist der Gegenentwurf zu proprietärer Software, bei der der Quellcode geheim gehalten wird, da er als geistiges Eigentum gilt. Im OSS-Ökosystem hingegen entwickeln und pflegen Einzelpersonen oder Gruppen Softwareprodukte und -komponenten und stellen sie der Allgemeinheit16 zur Verfügung, die den Quellcode einsehen, bearbeiten und die Software nutzen kann. OSS ist das Fundament des modernen Software-Ökosystems: Fast alle Softwareprodukte enthalten OSS-Komponenten17 und für bestimmte Anwendungsfälle sind OSS-Produkte führend.18 Im Gegensatz dazu können kommerziell erhältliche Bibliotheken, die von Software-Anbietern unterstützt werden, oft nicht geprüft werden und sind darauf angewiesen, dass der Anbieter Schwachstellen ausbessert.

Jede Softwarekomponente hat ihre eigene Lieferkette, da sie sich wiederum auf Bausteine oder zumindest auf Hilfsmittel wie etwa Compiler stützt, die für Menschen lesbaren Quellcode in maschinenlesbaren Binärcode übersetzen. Da Softwareprodukte die Sicherheitsprobleme aller ihrer Bestandteile erben können, ist es zur Bewertung der (Un-)Sicherheit eines bestimmten Softwareprodukts erforderlich, all seine Komponenten und deren Teilkomponenten zu betrachten.

Während des Entwicklungsprozesses greifen Softwarehersteller häufig auf externe Dienstleister zurück. So brauchen etwa Software-as-a-Service-Anbieter (SaaS-Anbieter) Dienstleister, die Cloud-Infrastruktur bereitstellen. Solche Dienstleister haben oft Zugang zu den Systemen ihrer Kund:innen, um ihre Dienste erbringen zu können.

Sobald das Softwareprodukt fertiggestellt ist, muss es seinen Weg zu den Endnutzer:innen finden – beispielsweise zur Bundeswehr. Welchen Weg es nimmt, hängt zunächst davon ab, ob die Nutzer:innen ein reines Softwareprodukt oder ein Gerät mit eingebetteter Software suchen. Die meisten Geräte mit Informations- und Kommunikationsfunktionen enthalten eingebettete Software und haben daher auch immer eine Software-Lieferkette.

Zu einem reinen Softwareprodukt können Endnutzer:innen auf drei Arten Zugang erlangen: Sie können das Produkt kaufen, eine Lizenz zur Nutzung des Produkts erwerben, oder Zugang zu einer in der Cloud gehosteten Version (SaaS) erwerben. Außerdem unterscheiden sich die Lieferketten darin, ob das Produkt (oder das Nutzungsrecht) direkt vom Softwarehersteller bezogen wird oder über Zwischenstellen. Ersteres ist häufig der Fall bei sogenannten Commercial-off-the-Shelf-Softwareprodukten (COTS), also handelsüblichen Lösungen, die nicht speziell an die Bedürfnisse der Endnutzer:innen angepasst werden und häufig direkt von der Website des Anbieters heruntergeladen werden können. Alternativ können auch weitere Unternehmen Teil der Lieferkette sein, wie Wiederverkäufer oder Distributoren, die das Produkt den Endkund:innen zur Verfügung stellen und oft zusätzliche Dienstleistungen wie etwa Anpassungen anbieten, oder Systemintegratoren, die Produkte verschiedener Anbieter kombinieren und an die Bedürfnisse der Kund:innen anpassen.

Kaufen Endnutzer:innen hingegen ein Gerät mit eingebetteter Software, so kaufen sie das Produkt vom entsprechenden Hersteller oder von den jeweiligen Wiederverkäufern, Distributoren oder Systemintegratoren. Der Gerätehersteller wiederum entwickelt die eingebettete Software entweder selbst oder kauft sie von einem oder mehreren Software-Herstellern ein. Im militärischen Kontext kann es sich bei solchen Geräten mit eingebetteter Software sowohl um einfache COTS-Geräte wie Klimaanlagen für Rechenzentren als auch um komplexe Waffensysteme wie Kampfflugzeuge handeln.

Schließlich endet die Software-Lieferkette nicht zum Zeitpunkt des Kaufs (oder Abschluss des Nutzungsvertrags). Vielmehr bieten Software-Hersteller üblicherweise Support für ihre Produkte an, das heißt Sicherheitsupdates und – in einigen Fällen – Upgrades, die Funktionalitäten ändern, hinzufügen oder entfernen. Sicherheitsupdates sind unerlässlich, da die meisten Softwareprodukte Schwachstellen enthalten,19 also »Schwäche[n] in einem IT-System, die von Angreifer:innen für einen erfolgreichen Angriff ausgenutzt werden können«.20 Sobald ein Hersteller von einer Schwachstelle erfährt, kann er eine Abhilfemaßnahme bereitstellen, etwa ein Sicherheitsupdate oder Empfehlungen für Konfigurationseinstellungen.

Dieses komplexe Geflecht aus Software-Anbietern, ihren Zulieferern, Dienstleistern und Softwarekomponenten bildet die Lieferkette eines jeden Softwareprodukts.

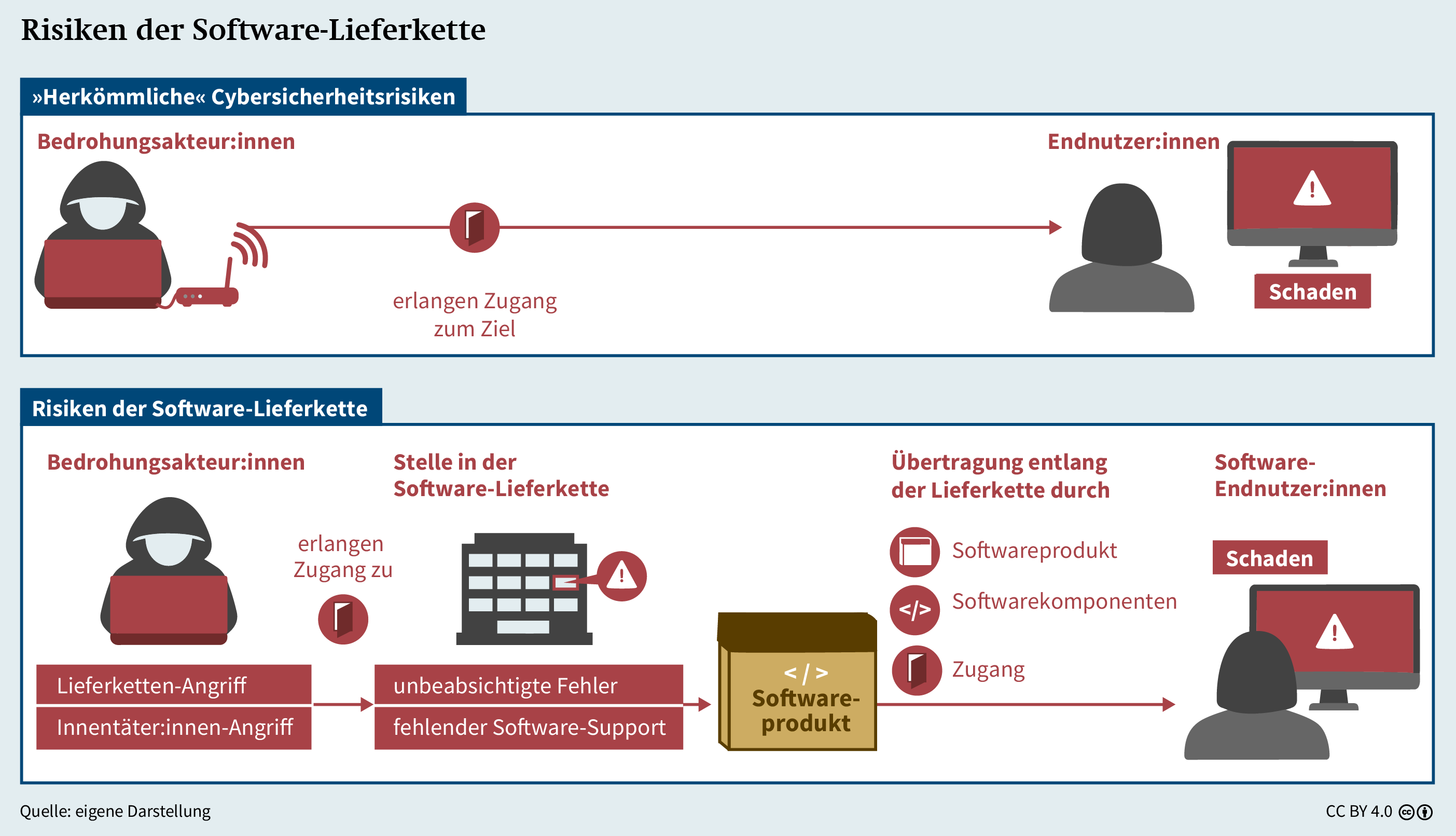

Risiken der Software‑Lieferkette

Software-Lieferketten bergen eine Reihe von Risiken. Diese unterscheiden sich von anderen Cybersicherheitsrisiken in einem wesentlichen Punkt: Bei »herkömmlichen« Cybersicherheitsvorfällen verschaffen sich Bedrohungsakteur:innen üblicherweise direkt Zugang zu ihrem Ziel und erzielen dort einen Effekt (siehe Grafik 2). So versenden Angreifer:innen beispielsweise eine Phishing-E-Mail, um in das IT-System eines Unternehmens einzudringen und dort Ransomware zu installieren. Im Gegensatz dazu haben Software-Lieferketten-Risiken ihren Ursprung bei einer in der Lieferkette vorgelagerten Stelle. So nutzen Angreifer:innen etwa eine Schwachstelle in den IT‑Systemen eines Softwareherstellers aus, um dessen Update-Server unter ihre Kontrolle zu bringen. Daraufhin »kapern« sie den Update-Prozess und fügen Ransomware in das Software-Update ein, das dann auf den Systemen aller Kund:innen des Herstellers installiert wird.21

Es gibt drei Übertragungsmechanismen, mit deren Hilfe Software-Lieferketten-Risiken zu nachgelagerten Stellen in der Lieferkette (oft zu den Endnutzer:innen) wandern (siehe Grafik 2):

-

Das Softwareprodukt selbst kann manipuliert werden, sei es zum Zeitpunkt der Installation oder durch Updates.

-

Einzelne Komponenten des Produkts können verändert werden. Im Gegensatz zu 1.) ist hierbei kein Zugriff auf die Systeme des Software-Anbieters nötig, so dass die Übertragung hier noch schwieriger festzustellen ist.

-

Der Zugriff auf das Produkt, der etwa Dienstleistern gewährt wurde, kann missbraucht werden.

Letzteres sehen nicht alle Expert:innen als Problem der Software-Lieferkette an, da das betreffende Softwareprodukt oder seine Komponenten in solchen Fällen nicht unbedingt verändert werden; stattdessen stufen sie solche Vorfälle oft als Drittanbieter-Risiko ein. Doch trotz dieses technischen Unterschieds gibt es viele Parallelen zwischen Sicherheitsvorfällen, die sich aus Zugriffsrechten von Dritten ergeben, und solchen, in denen Dritte das Softwareprodukt oder seine Komponenten manipulieren, und vielfach können dieselben Maßnahmen beide Arten von Risiko begrenzen. Daher werden hier auch missbrauchte Zugriffsrechte als Software-Lieferketten-Risiko eingestuft.

Aus Sicht der Endnutzer:innen bringen Software-Lieferketten-Risiken vier spezielle Probleme mit sich: Erstens wirken sich entsprechende Ereignisse häufig auf sehr viele Organisationen gleichzeitig aus – zum Beispiel, wenn alle Kund:innen eines bestimmten Software-Anbieters betroffen sind.22 Zweitens gibt es in beinahe allen Software-Lieferketten Stellen mit lückenhaften Cybersicherheitsvorkehrungen, wie etwa kleine und mittlere Unternehmen (KMU) oder kleinere OSS-Projekte, die von wenigen oder nur einer Person als Hobby23 gepflegt werden. Das bedeutet, dass auch Software-Nutzer:innen mit strengen Cybersicherheitsmaßnahmen – wie Streitkräfte – mit hoher Wahrscheinlichkeit über die Lieferketten der von ihnen verwendeten Softwareprodukte angreifbar sind. Drittens haben Endnutzer:innen üblicherweise nur einen begrenzten Einblick in die Lieferkette und wissen daher möglicherweise nicht einmal, dass sie einer Cyberbedrohung ausgesetzt sind. Und viertens können häufig weder Endnutzer:innen noch ihre unmittelbaren Zulieferer die Ursachen von Software-Lieferketten-Risiken beheben, da das Problem bei weit vorgelagerten Stellen in der Lieferkette (bei kleineren Software-Anbietern, Dienstleistern oder dem OSS-Ökosystem) liegt und nur diese Behebungsmaßnahmen durchführen können.

Diese Probleme machen den Umgang mit Software-Lieferketten-Risiken zu einem dringenden Anliegen für alle Software-Nutzer:innen, insbesondere aber für solche, die – wie Streitkräfte – Wert auf ein hohes Maß an Sicherheit legen. Dabei lassen sich Software-Lieferketten-Risiken in vier Kategorien einteilen: Lieferketten-Angriffe, Angriffe von Innentäter:innen, unbeabsichtigte Fehler und fehlender Software-Support (siehe Grafik 2).

Lieferketten-Angriffe von Dritten

Bei Angriffen von Dritten auf die Lieferkette verschaffen sich Angreifer:innen, die selbst nicht Teil der Lieferkette eines Softwareprodukts sind, Zugang zu einer Stelle in der Lieferkette, um einen Effekt bei einer nachgelagerten Stelle in der Lieferkette zu erzielen.24

Angriffe von Innentäter:innen

Angriffe von Innentäter:innen gehen von Akteur:innen aus, die selbst Teil der Lieferkette eines Softwareprodukts sind. In klassischen Szenarien wenden sich Angestellte gegen ihren Arbeitgeber, sei es aus eigenem Antrieb oder unter dem Einfluss von Dritten wie ausländischen Nachrichtendiensten.25 Auch Veränderungen in der Eigentumsstruktur von Unternehmen können Gelegenheiten für Innentäter:innen bieten, zum Beispiel wenn eine staatliche Stelle die Kontrolle über ein Unternehmen erlangt, das Teil einer bestimmten Lieferkette ist. In international arbeitsteiligen Unternehmen können zudem – über Subunternehmer – Bürger:innen aus gegnerischen Staaten Teil der Software-Lieferkette werden, die nationalen Auskunftspflichten unterliegen oder instrumentalisiert werden können.26

Weitere Szenarien ergeben sich aus der besonderen Struktur des OSS-Ökosystems: Da Softwarehersteller, die OSS-Komponenten verwenden, in der Regel deren Entwickler:innen und Maintainer:innen nicht kennen, haben sie einen blinden Fleck in ihrer Lieferkette, der ein Einfallstor für böswillige Innentäter:innen sein kann. Im Fall der »XZ-Hintertür«27 beispielsweise wurden zwischen 2022 und 2024 eine oder mehrere Unbekannte für die Maintenance der OSS-Komponente »XZ Utils« verantwortlich und fügten eine Hintertür ein.28 Die beliebte Bibliothek wird unter anderem für den Fernzugriff auf Linux-Server verwendet. Durch diese Hintertür hätten die Verantwortlichen die Kontrolle über die betroffenen Geräte übernehmen können – darunter die meisten Server weltweit.29 Glücklicherweise wurde der Schadcode dank mehrerer Zufälle zeitnah entdeckt und entfernt, bevor er seine Wirkung entfalten konnte.30 Doch bösartige OSS-Komponenten sind insgesamt ein weitverbreitetes Problem.31 Solche Komponenten stehen häufig ganz am Anfang vieler Software-Lieferketten, so dass ein Sicherheitsvorfall enorm weitreichende Auswirkungen haben kann.

Unbeabsichtigte Fehler

Software-Lieferketten-Risiken können auch ohne vorsätzliche Handlungen von Dritten entstehen, etwa durch unbeabsichtigte Fehler von Stellen in der Lieferkette. OSS-Entwickler:innen und -Maintainer:innen machen ebenso Fehler wie die Hersteller proprietärer Software. Diese Fehler können zu Schwachstellen im Softwareprodukt führen, die später von böswilligen Akteur:innen ausgenutzt werden können.32

Fehlender Software-Support

Das vierte Risiko, das Software-Lieferketten mit sich bringen, liegt in fehlendem Software-Support durch den Hersteller. Ohne funktionale Upgrades sind manche Produkte mit der Zeit nicht mehr oder nur eingeschränkt nutzbar. Ohne Sicherheitsupdates sammeln sich in Softwareprodukten bekannte, aber nicht behobene Schwachstellen an. Insgesamt wird Software ohne Support also mit der Zeit ein leichtes Angriffsziel. Und wenn SaaS-Anbieter ihre Dienste für alle oder bestimmte Nutzer:innen einstellen, haben diese sogar unmittelbar keinen Zugriff mehr auf die Software.

Der Support für Softwareprodukte kann aus verschiedenen Gründen enden oder fehlen: Weil die Nutzer:innen nicht (mehr) für die Produktwartung zahlen; weil der Hersteller den Support einstellt;33 weil der Hersteller in Konkurs geht oder die (oft einzige34) Person, die ein OSS-Projekt pflegt, die Arbeit daran aufgibt; oder weil der Hersteller den Support für bestimmte Endnutzer:innen abbricht, zum Beispiel als Folge von Sanktionen. Und selbst wenn ein Anbieter ein Produkt noch unterstützt, kann es sein, dass eine eingebettete OSS-Komponente nicht mehr gewartet wird – der Anbieter weiß das aber möglicherweise nicht.

Die besondere Bedrohung von Streitkräften

Die vier Arten von Software-Lieferketten-Risiken können alle Organisationen betreffen, doch Streitkräfte sind besonders verwundbar.

Bedeutung von Software für Streitkräfte

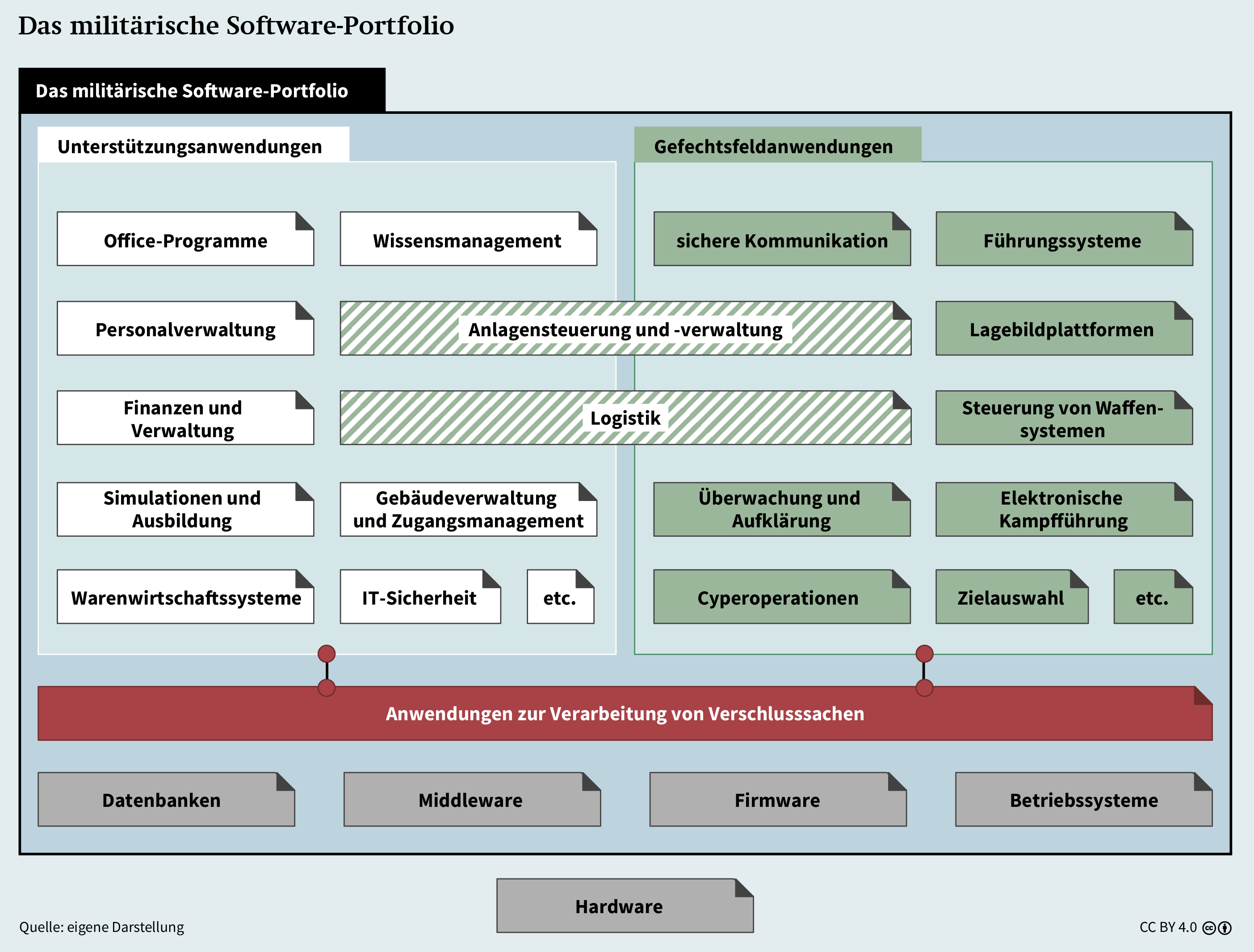

Streitkräfte nutzen ein breites Portfolio verschiedener Softwareprodukte (siehe Grafik 3). Dabei verwenden sie einerseits, wie zivile Organisationen, Software zur Prozessunterstützung und zur Verarbeitung von Informationen. Zu diesen unterstützenden Anwendungen gehören beispielsweise Office-Programme oder Warenwirtschaftssysteme. Andererseits brauchen Streitkräfte Gefechtsfeldanwendungen wie Lagebildplattformen oder Führungssysteme. Darüber hinaus arbeiten Streitkräfte mit Verschlusssachen und die Systeme, die solche Daten verarbeiten, müssen besondere Sicherheitsanforderungen erfüllen. Schließlich sind all diese Anwendungen auf eine ganze Reihe anderer Softwaretypen angewiesen, wie etwa Betriebssysteme und Datenbanken.

Kurz gesagt: Software ist für die meisten militärischen Aktivitäten unverzichtbar. Auch der Großteil militärischen Geräts ist auf Software angewiesen. So ermöglicht Software häufig Funktionserweiterungen, etwa von Waffensystemen wie Kriegsschiffen, deren Lebensdauer dadurch verlängert werden kann. Folglich tangieren Software-Lieferketten-Risiken das gesamte Spektrum militärischer Aktivitäten. Die Auswirkungen entsprechender Vorfälle hängen dabei von der Art der betroffenen Software ab. Selbst die Kompromittierung eines COTS-Produkts kann Nachrichtendiensten wertvolle Informationen liefern, aber Sabotageoperationen sind viel gefährlicher, wenn sie auf Gefechtsfeldanwendungen wie Waffensysteme abzielen.

Die Abhängigkeit wird weiter zunehmen

Software spielt auch heute schon eine wichtige Rolle in Waffensystemen. Allerdings sind diese Großgeräte bisher nur begrenzt vernetzt – miteinander, mit Sensoren und mit Netzwerken wie dem Internet.35 Zu einem gewissen Grad mindert diese mangelnde Vernetzung bestehende Software-Lieferketten-Risiken.36

Streitkräfte, die ohne Software ihren Auftrag nicht erfüllen können, werden den Risiken der Software-Lieferkette noch stärker ausgesetzt sein.

Doch viele Streitkräfte, darunter die Bundeswehr, streben danach, ihre Prozesse noch stärker zu digitalisieren, immer mehr Geräte noch intensiver zu vernetzen und Software ins Zentrum des Gefechtsfelds zu stellen. Das Konzept »Software-defined Defense« (SDD)37 beschreibt eine Zukunft, in der militärisches Großgerät über eine zentrale Softwareplattform gesteuert werden kann und die Funktionalität militärischer Ausrüstung durch Software-Updates anstelle von Hardware-Modifikationen verändert wird.

Noch sind die meisten Streitkräfte weit davon entfernt, dieses Konzept umzusetzen,38 doch einige haben bereits erste Schritte in diese Richtung unternommen.39 Das Konzept erlaubt daher Rückschlüsse auf die Bedeutung von Software für die Streitkräfte von morgen. Streitkräfte, die ohne Software als Rückgrat ihren Auftrag nicht erfüllen können, werden den Risiken der Software-Lieferkette noch stärker ausgesetzt sein.

Verschärfte Bedrohung durch militärische Besonderheiten

Darüber hinaus erhöhen vier militärische Besonderheiten die Software-Lieferketten-Risiken für Streitkräfte. Erstens ist deren oberste Aufgabe die Kriegsverhütung, basierend auf der Fähigkeit zur wirksamen Kriegsführung. Dementsprechend können Lieferketten-Angriffe Menschen, Infrastruktur und Ressourcen in Gefahr bringen. Diese Gefährdung kann unmittelbar sein, etwa durch einen Angriff auf Software, die Waffensysteme steuert, aber auch indirekt, indem beispielsweise gegnerische Nachrichtendienste Informationen über Stützpunkte sammeln. Da militärische Betriebsabläufe auch unter außergewöhnlichen Umständen funktionieren müssen, können auch unbeabsichtigte Fehler – die beispielsweise die Logistiksysteme stören – oder fehlender Software-Support dramatische Folgen haben.

Zweitens sind Streitkräfte häufig von IT-Systemen abhängig, die anderen gehören und von diesen betrieben werden.40 Bei der Landesverteidigung ist die militärische Logistik oft auf zivile kritische Infrastrukturen angewiesen und steht mit diesen in enger Wechselwirkung,41 und bei der Bündnisverteidigung gilt Ähnliches für die Systeme der Verbündeten. Dementsprechend stehen Streitkräfte vor dem Problem, dass sie Teile ihrer Software-Lieferkette weder kennen noch in diesem Bereich selbst Risikomanagement betreiben können.

Drittens kauft das Militär nicht nur militärisches Gerät, sondern auch Software häufig bei spezialisierten Herstellern ein und ist dann von diesen Anbietern und ihren proprietären Technologien abhängig (»vendor lock-in«).42 Diese Abhängigkeit bringt die Streitkräfte in eine schwache Verhandlungsposition gegenüber ihren Anbietern, wenn es beispielsweise darum geht, striktere Maßnahmen für den Umgang mit Risiken der Software-Lieferkette durchzusetzen. Außerdem haben Streitkräfte oft keine Alternative, wenn kein Software-Support (mehr) bereitgestellt wird.

Viertens müssen Streitkräfte bei der Beschaffung von Software Beschaffungsregeln befolgen (auch auf EU-Ebene).43 Diese Beschaffungsprozesse sind nicht nur langsam und involvieren viele Stellen, sondern sie wurden auch für Hardware – nämlich Waffensysteme – entwickelt und lassen daher oft die Geschwindigkeit und Flexibilität vermissen, die für die Beschaffung von Software entscheidend sind.

Zusammenfassend lässt sich sagen, dass Software-Lieferketten-Risiken zwar alle Organisationen betreffen, ihre potentiellen Auswirkungen für das Militär jedoch besonders gravierend sind.

Die Auswirkungen vergangener Software-Lieferketten-Vorfälle auf Streitkräfte

Die Streitkräfte verschiedener Staaten haben bereits die verheerende Wirkung von Software-Lieferketten-Vorfällen zu spüren bekommen (siehe Grafik 4). Dabei kam es sowohl zu Beeinträchtigungen von Betriebsabläufen als auch zu Angriffen, die der Spionage und Sabotage dienten.

Beeinträchtigung von Betriebsabläufen

Selbst unbeabsichtigte Fehler von Softwareherstellern können die Betriebsabläufe von Organisationen weltweit zum Erliegen bringen: Im Jahr 2024 veröffentlichte das US-amerikanische Software-Unternehmen CrowdStrike, das sich auf Cybersicherheitsanwendungen spezialisiert, ein fehlerhaftes automatisches Update für alle Kunden weltweit, die seine Software »Falcon« verwenden.44 Geräte, die das Update erhalten hatten, starteten automatisch neu und erlitten während des Starts einen Systemabsturz, so dass sie vorübergehend nicht mehr funktionsfähig waren. Die schätzungsweise 8,5 Millionen betroffenen Geräte weltweit mussten manuell zurückgesetzt werden, was bei Geräten mit Festplattenverschlüsselung sogar physischen Zugang zu jedem einzelnen Gerät erforderte.45 Das US-Verteidigungsministerium und

mehrere Verteidigungsunternehmen nutzten »Falcon«,46 aber es gab »keine Auswirkungen auf den Betrieb des US-Verteidigungsministeriums«.47 Dennoch zeigte der Vorfall, welche Folgen selbst ein versehentlicher Fehler eines Unternehmens in der Software-Lieferkette haben kann.

Darüber hinaus wird gewisses militärisches Gerät ohne regelmäßige Software-Upgrades unbrauchbar: Das ukrainische Militär verfügt über F-16-Kampfflugzeuge, deren Modul für elektronischen Kampf Radar-Jamming während des Flugs ermöglicht.48 Diese Fähigkeit verhindert, dass gegnerische Bodenstationen ein Flugzeug ins Visier nehmen, um es mit Raketen abzuschießen. Für eine wirksame Störung des Radars muss die entsprechende Software regelmäßig auf die – mit der Zeit wechselnden – Radarfrequenzbereiche angepasst werden, die von den gegnerischen Bodenstationen verwendet werden. Ohne diese Upgrades würden die Flugzeuge ihre Abwehrfähigkeit verlieren und müssten mutmaßlich am Boden bleiben.49 Für die ukrainischen F-16 ist bisher nur die US-Luftwaffe in der Lage, diese Software-Updates bereitzustellen.50 Im März 2025 stellte die Trump-Regierung ihre Militärhilfe für die Ukraine vorübergehend ein, wozu auch der Software-Support für die F-16 gehörte.51 Obwohl die Trump-Administration ihren Kurs zügig wieder änderte,52 zeigt diese Episode, welche Folgen mangelnder Software-Support für die Einsatzbereitschaft großer Waffensysteme hat.

Wirtschaftsspionage, politische Spionage und Sabotage

Neben diesen Fällen, in denen ganz ohne Angreifer:innen große Schäden entstehen können, bietet die Software-Lieferkette auch Einfallstore für böswillige Akteure, die es auf Streitkräfte oder die Rüstungsindustrie abgesehen haben (siehe Grafik 4). Erstens betreiben staatliche Akteur:innen oder private Unternehmen Wirtschaftsspionage. Sie stehlen also geistiges Eigentum. Zwischen mindestens 2013 und 2018 stahlen Personen, die mit dem chinesischen Ministerium für Staatssicherheit in Verbindung stehen, im Rahmen der »Cloud Hopper«-Kampagne geistiges Eigentum von westlichen Unternehmen. Dabei infiltrierten sie Cloud-Anbieter und nutzten deren Zugang zu den Systemen ihrer Kunden aus.53 Zu den Zielen der Kampagne gehörte Huntington Ingalls Industries, die größte Marinewerft der USA, die unter anderem nuklear angetriebene U-Boote für die US Navy baut.54

Zweitens führen Geheimdienste politische Spionage durch. Zwischen 2019 und 2020 schleuste der russische Auslandsgeheimdienst SVR im Rahmen der »Sunburst«-Kampagne Schadsoftware in Updates des Unternehmens SolarWinds ein.55 Dessen Software »Orion« dient zur Überwachung und Verwaltung von Infrastrukturen. Über den bösartigen Code, der per Update an die »Orion«-Nutzer:innen verteilt wurde, verschaffte sich der SVR unter anderem Zugang zum US-Verteidigungsministerium und zur National Nuclear Security Administration, die das US-Atomwaffenarsenal verwaltet.56

Drittens nutzen Nachrichtendienste oder Streitkräfte Schwachstellen in Software-Lieferketten zu Sabotagezwecken aus, um Netzwerke, Systeme oder Dienste vorübergehend zu stören oder dauerhaft zu zerstören. So kaperte etwa der russische Militärgeheimdienst GRU den Update-Mechanismus des Satellitenkommunikationsanbieters Viasat.57 Am 24. Februar 2022 – dem ersten Tag der russischen Vollinvasion der Ukraine – verschickte der GRU per automatischem Update Schadsoftware an die Modems von Viasat-Kund:innen.58 Diese überschrieb wichtige Daten im Speicher der Modems und machte die Geräte dadurch funktionsunfähig.59 Mutmaßliches Ziel dieser Operation waren die ukrainischen Streitkräfte, die Viasats Dienste für ihre Konnektivität auf dem Gefechtsfeld nutzten. Die genauen Auswirkungen des Angriffs sind unklar, unter anderem, weil die ukrainischen Streitkräfte auch Zugang zu den Satellitenkommunikationsdiensten des Unternehmens Starlink hatte.60

Zudem ist denkbar, dass Cyberkriminelle militärische Ziele anvisieren, um einen finanziellen Vorteil zu erzielen. Bisher wurden allerdings keine finanziell motivierten Software-Lieferketten-Angriffe auf militärische Ziele öffentlich bekannt. Das mag daran liegen, dass diese in der Regel besser gesichert sind als andere Sektoren und Regierungsstellen oft nicht mit Kriminellen verhandeln (etwa über Ransomware-Zahlungen). Außerdem werden solche Angriffe auf militärische Ziele häufig nicht publik gemacht. Daher ist davon auszugehen, dass viele Vorfälle schlicht nicht veröffentlicht sind – und möglicherweise auch bekannte Vorfälle eine nicht öffentlich bekannte militärische Dimension hatten.

Schließlich ist der Weg über die Software-Lieferkette für Angriffe auf militärische Ziele nicht immer das Mittel der Wahl. Für Spionage- oder Sabotageoperationen kann es einfacher sein, Innentäter:innen schlicht durch Bezahlung oder Erpressung zu gewinnen. Und um militärische Ziele in einem bewaffneten Konflikt zu erreichen, ist es oft günstiger und schneller, gegnerische Stellungen mit kinetischen Mitteln auszuschalten als durch Cyberoperationen.61

Wie sich Streitkräfte selbst vor Risiken der Software-Lieferkette schützen können

Vergangene Vorfälle zeigen, dass Risiken der Software-Lieferkette die Kriegstüchtigkeit der Bundeswehr beeinträchtigen können. Angesichts dessen sollte die Bundeswehr die Risiken erkennen und Handlungsmöglichkeiten identifizieren und bewerten.

Die in diesem und dem folgenden Kapitel dargestellten Maßnahmen sind das Ergebnis einer Analyse, die in drei Schritten erfolgt. Zunächst wird auf Basis der zuvor herausgearbeiteten Risiken und unter Berücksichtigung der besonderen Bedrohung von Streitkräften festgestellt, welche Sicherheitsprobleme bestehen. Anschließend wird, sofern möglich, durch einen internationalen Vergleich geprüft, mit welchen Maßnahmen andere Streitkräfte bereits Erfahrungen gesammelt haben. Zumeist liegen solche Erfahrungswerte nicht vor; in dem Fall wird zurückgegriffen auf die Empfehlungen internationaler Expert:innen, die in mehr als 65 Interviews und einem Workshop eingeholt wurden.62 Und schließlich werden vor dem Hintergrund der internationalen Erfahrungen und der Meinungen von Expert:innen Empfehlungen ausgesprochen, welche Maßnahmen BMVg und Bundeswehr umsetzen sollten.

Die Maßnahmen setzen dabei an zwei Stellen an. Erstens können Streitkräfte bei ihren eigenen Aktivitäten beginnen und selbst Maßnahmen ergreifen, um sich zu schützen. Die dazu notwendigen Schritte (siehe Grafik 5) werden in diesem Kapitel skizziert. Zweitens können Politik und Streitkräfte Vorgaben für Software-Anbieter entwickeln, wie diese ihre Produkte weniger anfällig für diese Risiken gestalten und außerdem Streitkräfte bei ihrem Risikomanagement unterstützen können. Wie entsprechende Vorgaben aussehen können und auf welchen Wegen Politik und Streitkräfte die Anbieter dazu bringen können, sie auch umzusetzen, wird im folgenden Kapitel erläutert. Für einen effektiven Umgang mit militärischen Software-Lieferketten-Risiken müssen beide Ansätze – die ohnehin komplementär sind – miteinander kombiniert werden.

Die im Folgenden vorgeschlagenen Maßnahmen würden für viele Streitkräfte tiefgreifende Veränderungen mit sich bringen und erhebliche Ressourcen erfordern. Dementsprechend ist es denkbar, dass in einigen Fällen Widerstand aufkommt. In solchen Fällen können die Maßnahmen zunächst im kleinen Maßstab in einer geeigneten militärischen Einheit getestet werden.63

Festlegung des angemessenen Schutzniveaus

Auch wenn die Auswirkungen von Risiken der Software-Lieferkette verheerend sein können, kann die Antwort der Bundeswehr nicht lauten, gänzlich auf Software zu verzichten oder Abhängigkeiten von Dritten in der Software-Lieferkette vollständig zu vermeiden. Angesichts der Komplexität des Software-Ökosystems wäre ein solcher Ansatz kaum realisierbar und höchst ineffizient. Stattdessen sollte die Bundeswehr zu einem bewussten Umgang mit den Risiken gelangen.

Dabei müssen Politik und Bundeswehr eine grundlegende Güterabwägung vornehmen.64 Einerseits sollte militärisch genutzte Software nur bekannte und akzeptable Sicherheitsrisiken aufweisen; andererseits sollte sie eine bestimmte Funktionalität bereitstellen, zu einem angemessenen Preis erhältlich sein und schnell eingesetzt und aktualisiert werden können. Hier gilt es, Entscheidungen zu treffen, da diese Ziele oft im Konflikt stehen: Viele Maßnahmen, die Software-Lieferketten-Risiken reduzieren, machen das Produkt teurer, beispielsweise wenn statt einer verfügbaren OSS-Komponente eine Funktionalität von Grund auf neu entwickelt wird. Zudem verlangsamen viele Risikomanagement-Maßnahmen den Beschaffungs- und Bereitstellungsprozess. Das ist beispielsweise der Fall, wenn Streitkräfte Sicherheitstests für Updates durchführen, bevor sie sie in der Fläche ausrollen, oder wenn sie (unter hohem Personalaufwand65) vor der Nutzung eines Produkts Schwachstellen in darin verwendeten OSS-Komponenten schließen.

In der Bundeswehr gibt es nicht die eine maßgebliche Instanz, die für die Beschaffung und das Management von Software verantwortlich ist.

Es geht also nicht darum, Software-Lieferketten-Risiken um jeden Preis zu senken. Ein Softwareprodukt mit sehr geringem Risiko ist nutzlos, wenn es nicht die benötigte Funktionalität bietet, zu teuer ist oder schlicht zu spät bereitgestellt oder aktualisiert wird. Stattdessen müssen BMVg und Bundeswehr gemeinsam festlegen, welches Schutzniveau angestrebt werden soll. Mit Blick auf das diverse militärische Software-Portfolio sollte das anvisierte Schutzniveau je nach Software-Typ differenziert werden. So erfordern etwa Produkte, die auf dem Gefechtsfeld genutzt werden oder die der Verarbeitung von Verschlusssachen dienen, mehr Schutzmaßnahmen. Entsprechend sollten die genannten Maßnahmen zielgerichtet auf Softwareprodukte in bestimmten Einsatzbereichen angewandt werden.

Handlungsfähigkeit

Der erste Schritt hin zu einem wirkungsvollen Umgang mit Software-Lieferketten-Risiken ist, handlungsfähig zu werden: Verteidigungsministerium und Streitkräfte sollten speziellen Stellen und Personen klare Rollen und Verantwortlichkeiten für das Thema zuweisen und Leitlinien entwickeln, die entsprechende Prioritäten festlegen. Auch wenn sich eine Streitkraft wohl kaum nur mit Blick auf die Begrenzung der Risiken, die mit Software-Lieferketten verknüpft sind, umstrukturieren wird, sollte die Problematik doch oben auf der Agenda stehen, sobald eine Reorganisation ansteht. Die derzeitige Reorganisation des Bereichs Cyber- und Informationsraum (CIR) der Bundeswehr nach seiner Erhebung zur Teilstreitkraft bieten eine solche Gelegenheit.

Schaffung klarer Verantwortlichkeiten

Für viele der hier vorgeschlagenen Maßnahmen ist es wichtig, dass eine Person die Verantwortung für den Umgang mit Software-Lieferketten-Risiken trägt.66 Eine solch klare Zuweisung von Verantwortlichkeit findet sich etwa im niederländischen Verteidigungsministerium, in dem eine Zentralstelle für die gesamte IT-Beschaffung und die Verwaltung von Software während des kompletten Lebenszyklus zuständig ist.67 Diese Abteilung ist dadurch in der Lage, strategisch auf den Umgang mit Risiken der Software-Lieferkette zu blicken. Im Gegensatz dazu gibt es in der Bundeswehr nicht die eine maßgebliche Instanz, die für die Beschaffung und das Lebenszyklusmanagement von Software verantwortlich ist, sondern die Zuständigkeit ist auf viele unterschiedliche Stellen verteilt (siehe Infokasten).

|

Zuständigkeiten für den Umgang mit Software-Lieferketten-Risiken in der Bundeswehr ■ Die Abteilung Innovation und Cyber (IC) im BMVg ist für die politische Steuerung zuständig. ■ Die BWI GmbH, ein IT-Dienstleister im Besitz des BMVg, beschafft und betreibt vor allem administrative IT-Anwendungen. ■ Für Softwareprodukte, die nicht von der BWI beschafft werden, definiert das Zentrum Digitalisierung der Bundeswehr und Fähigkeitsentwicklung Cyber- und Informationsraum (ZDigBw) die Fähigkeitsanforderungen. Für Geräte (einschließlich solcher mit eingebetteter Software) nimmt das Planungsamt der Bundeswehr diese Aufgabe wahr. ■ Auf der Grundlage dieser Fähigkeitsanforderungen beschaffen die Projektmanager:innen im Bundesamt für Ausrüstung, Informationstechnik und Nutzung der Bundeswehr (BAAINBw) Produkte. ■ Das für Baumaßnahmen zuständige Bundesamt für Infrastruktur, Umweltschutz und Dienstleistungen der Bundeswehr (BAIUDBw) beschafft Soft- und Hardware für die Gebäudetechnik und IT-Infrastruktur. ■ Die Wehrtechnische Dienststelle für Informationstechnologie und Elektronik (WTD 81) und eine Abteilung im ZDigBw testen und bewerten ausgewählte Softwareprodukte. ■ Das Zentrum für Cyber-Sicherheit der Bundeswehr (ZCSBw) ist für die Erkennung von Cybersicherheitsvorfällen und die Reaktion zuständig. Zu seinen Aufgaben gehört darüber hinaus das Sammeln und Auswerten von Informationen über Software-Schwachstellen und die Akkreditierung von IT-Produkten. ■ In allen Dienststellen ist das IT-Fachpersonal für das Lebenszyklusmanagement der Softwareprodukte in ihrem Portfolio verantwortlich. |

Auch die Bundeswehr sollte einem Dienstposten die Verantwortung für alle Facetten von Software-Lieferketten-Risiken übertragen. Die entsprechende Person sollte das Thema gegenüber der militärischen Führung ansprechen und die Umsetzung der hier vorgeschlagenen Maßnahmen überwachen. Um den Aufbau zusätzlicher Verwaltungsstrukturen zu vermeiden, sollte die Verantwortung der oder dem Chief Information Security Officer der Bundeswehr (CISOBw) übertragen werden. Diese Position ist bisher verantwortlich für die Informationssicherheit der Bundeswehr und in diesem Bereich weisungsbefugt gegenüber allen Stellen der Bundeswehr. Entscheidend ist, dass der verantwortlichen Person ausreichend Personal zur Verfügung gestellt wird und sie sich gegen andere Leitungspersonen durchsetzen kann, etwa wenn es um die Verteilung von Geldern geht.

Darüber hinaus sollten die für die Softwarebeschaffung zuständigen Stellen (BAAINBw, BAIUDBw und BWI) Beauftragte einsetzen, deren Hauptaufgabe der Umgang mit Software-Lieferketten-Risiken ist und die das Beschaffungspersonal in die Lage versetzen, die hier formulierten Maßnahmen in die Praxis umzusetzen. Zudem sollte auch eine Person im BMVg explizit zuständig für das Thema sein.

Entwicklung von Leitlinien für den Umgang mit Software-Lieferketten-Risiken

Zusätzlich zeigt aus Sicht internationaler Expert:innen der Vergleich mit Themenfeldern wie IT-Sicherheit allgemein, dass Streitkräfte Leitlinien für den Umgang mit Software-Lieferketten-Risiken brauchen. Allerdings hat bisher kein Militär entsprechende umfassende Leitlinien veröffentlicht.

Deshalb sollten BMVg und Bundeswehr solche Leitlinien entwickeln. Zusätzlich zu spezifischen Punkten, die in den folgenden Abschnitten skizziert werden, sollten diese Leitlinien Orientierung bieten für das angestrebte Schutzniveau; für die Bewertung der Kritikalität eines Softwareprodukts, um den Grad des akzeptierten Risikos und der zu investierenden Ressourcen zu bestimmen; und für die Identifizierung von und den Umgang mit Abhängigkeiten von einzelnen Komponenten, Lieferanten68 oder Staaten69. Darüber hinaus sollten Streitkräfte möglichst viele der in diesem und dem folgenden Kapitel besprochenen Prozesse und Regeln in Dienstvorschriften verankern. Der oder die CISOBw sollte die Leitlinien umsetzen und ihre Wirksamkeit regelmäßig bewerten. Statt eines eigenen Dokuments können diese Leitlinien auch in bestehende Leitlinien zur IT-Sicherheit integriert werden.

Entwicklung von Leitlinien für die militärische Nutzung von Open-Source-Software

Angesichts der entscheidenden Rolle, die OSS bei nahezu allen Softwareprodukten spielt, muss für einen bewussten Umgang mit den Risiken der Software-Lieferkette auch das OSS-Ökosystem berücksichtigt werden – als Quelle von Bedrohungen wie von Lösungen. Da das OSS-Ökosystem anders funktioniert als das von proprietärer Software, sind eigene Leitlinien für den militärischen Einsatz von OSS nötig.70 Das US-Verteidigungsministerium hat bereits umfangreiche entsprechende Dokumente erarbeitet.71

Auch BMVg und Bundeswehr sollten Leitlinien für die militärische Nutzung von OSS entwickeln. Ein solches Dokument sollte Ziele und Maßnahmen definieren, die richtungsweisend sind für die Koordination und – sofern gewünscht – Förderung des Einsatzes von OSS-Produkten durch die Bundeswehr. Am Anfang sollten eine Bestandsaufnahme der verwendeten OSS-Produkte und -Komponenten und eine Bewertung ihrer Kritikalität und Sicherheit stehen. Begleitet werden sollte dieser Prozess von einem Dialog mit Herstellern, die in ihren Produkten OSS-Komponenten verwenden. Zudem sollte dem Fachpersonal die Beschaffung und Nutzung von OSS-Produkten erleichtert werden, indem OSS-spezifische Beschaffungsanforderungen angepasst und Musterverträge, Nutzungsstrategien und Sicherheitsbewertungen bereitgestellt werden. Darüber hinaus sollte das Dokument spezifizieren, wie die Bundeswehr zur Absicherung kritischer OSS-Komponenten beitragen kann, indem sie entweder andere Organisationen für eine entsprechende Tätigkeit bezahlt72 oder eigenes IT-Fachpersonal selbst an OSS-Projekten mitwirkt.73 Schließlich sollten die Leitlinien im Einklang mit allgemeinen Regierungsgrundsätzen zum Einsatz von OSS stehen.74

Einrichtung eines militärischen Open Source Program Office

Eine neue Struktur kann helfen, die in den Leitlinien gesteckten Ziele zu erreichen – etwa in Form eines Open Source Program Office (OSPO), wie es von vielen Unternehmen und einigen Regierungen75 eingerichtet wurde. Ein OSPO ist eine zentrale Anlaufstelle für Fragen zu OSS-Prozessen und zur OSS-Nutzung innerhalb einer Organisation.76 In vielen Streitkräften nimmt ausgewähltes Personal schon einzelne OSPO-Funktionen wahr, aber bisher hat noch keine Streitkraft ein eigenes OSPO etabliert.

Wenn sich die Bundeswehr dazu entschließt, ein OSPO einzurichten, sollte sie auf eine schlanke Struktur achten, in der das OSPO als zentrale Anlaufstelle für OSS-bezogene Fragen dient – beispielsweise für Beschaffungs- und IT-Fachpersonal –, aber die Verantwortung für operative Aufgaben wie die Überwachung kritischer OSS-Komponenten bei den Dienststellen verbleibt. Ein Bundeswehr-OSPO sollte im engen Austausch stehen mit dem sich in Gründung befindlichen OSPO im Bundesamt für Sicherheit in der Informationstechnik (BSI)77 und dem Zentrum für Digitale Souveränität der öffentlichen Verwaltung (ZenDiS),78 das vom Bundesministerium des Innern aufgebaut wurde, um OSS in die Verwaltung zu tragen.79 So kann das Fachwissen dieser Stellen für die Bundeswehr nutzbar gemacht werden. Zudem können »OSPO-Botschafter:innen«80 in den verschiedenen Dienststellen Bedarfe für OSS-Lösungen und Beratung ermitteln und die Arbeit des OSPO in der gesamten Bundeswehr verankern.

Einrichtung interner Prozesse

Neben dem Aufbau dieser Strukturen müssen Organisationen, die sich vor den Risiken der Software-Lieferkette schützen möchten, interne Prozesse aufbauen, die die Ideen in die Tat umsetzen.81 Für Streitkräfte sind zwei Prozesse vorrangig: Das Sammeln verschiedener Informationen über die genutzten Softwareprodukte und die Überwachung des Support-Status der verwendeten Softwareprodukte. In beiden Bereichen hat die Bundeswehr bisher keine ausreichenden Prozesse etabliert.

Dabei ist jedoch zu beachten, dass die im Folgenden beschriebenen Prozesse nicht starr in der gesamten Bundeswehr ausgerollt werden sollten – schließlich ist die Bundeswehr, wie die meisten Streitkräfte, dezentral organisiert und die Bedürfnisse der verschiedenen Dienststellen unterscheiden sich voneinander. Vielmehr sollte der oder die CISOBw zusammen mit dem ZCSBw Musterprozesse entwickeln, Anleitungen und Vorlagen bereitstellen, die Umsetzung der Prozesse kontrollieren und ihre Wirksamkeit regelmäßig bewerten. Auf dieser Grundlage können dann die verschiedenen Dienststellen selbst Prozesse einrichten, die an ihre Bedürfnisse angepasst sind.

Neben diesen Prozessen, die speziell auf Software-Lieferketten-Risiken ausgerichtet sind, braucht die Bundeswehr solide Prozesse im Bereich Cybersicherheit, wie etwa die Vorfallsbearbeitung und die Verarbeitung von Informationen über Software-Schwachstellen.82 Beides fällt in die Zuständigkeit des ZCSBw, dessen Ausstattung daher entscheidend ist für die Cybersicherheit der Bundeswehr insgesamt – nicht nur, aber auch mit Blick auf Software-Lieferketten-Risiken.

Sammeln von Informationen

Viele Angriffe auf die Software-Lieferkette werden dadurch ermöglicht, dass Softwareprodukte Schwachstellen haben. Die Ausnutzung von Schwachstellen, die dem Software-Anbieter noch unbekannt sind (sogenannte Zero-Days), lässt sich nur mit großem Aufwand verhindern. Doch Angriffe, die bereits bekannte Schwachstellen ausnutzen, kann die Bundeswehr in vielen Fällen unterbinden – wenn die richtigen Informationen vorliegen. Dazu zählen vor allem:

-

Ein Inventar aller von der Bundeswehr verwendeten Softwareprodukte,

-

Informationen über Schwachstellen in Softwarekomponenten,

-

Sogenannte software composition information, die Aufschluss darüber gibt, aus welchen Komponenten die verwendeten Softwareprodukte bestehen, und

-

Informationen über die Ausnutzbarkeit von Schwachstellen (vulnerability exploitability information), die anzeigen, ob eine bestimmte Schwachstelle in einem bestimmten Softwareprodukt tatsächlich ein Sicherheitsrisiko darstellt.83

Das IT-Fachpersonal muss nur dann Maßnahmen ergreifen, um eine Schwachstelle zu schließen, wenn es feststellt, dass die Bundeswehr ein Produkt verwendet, das auf einer Komponente beruht, in der eine bestimmte Schwachstelle vorhanden und auch ausnutzbar ist.

Bisher hat die Bundeswehr nur für die hier an zweiter Stelle genannte Art von Informationen einen zuverlässigen Prozess etabliert, nämlich um Informationen über Schwachstellen zu erhalten und mit anderen zu teilen. Zu diesem Zweck ist sie Teil entsprechender Formate im Rahmen der Nato und nationaler Cybersicherheitsbehörden wie dem BSI und bilateraler oder multilateraler Arrangements mit militärischen oder zivilen Stellen aus anderen Staaten.

Im Gegensatz dazu müssen für das Sammeln der anderen drei Arten von Informationen erst noch Prozesse aufgebaut und automatisiert werden. Was ein Software-Inventar betrifft, so hat die Bundeswehr – wie viele andere Streitkräfte – keinen vollständigen Überblick über alle Softwareprodukte, die sie verwendet, da sie diese (teilweise) dezentral beschafft. Mit Blick auf mögliche Angriffe sollte auch kein zentrales Register geführt werden. Vielmehr sollte jede Dienststelle ihr Inventar in einem standardisierten Datenformat führen, so dass Daten leicht abgefragt und verglichen werden können.

Ebenso fehlen den meisten Streitkräften – wie auch der Bundeswehr – Informationen über die Zusammensetzung der verwendeten Softwareprodukte. Das liegt daran, dass Software in der Regel ohne vollständige Informationen über ihre Komponenten bereitgestellt wird.84 Solche Informationen können Anbieter und OSS-Projekte in Form einer sogenannten Software Bill of Materials (SBOM) teilen, also »einer maschinenlesbaren Datei, die Lieferkettenbeziehungen und Details der in einem Softwareprodukt verwendeten Komponenten enthält«.85 Militärs können SBOM-Daten entweder von ihren Lieferanten oder OSS-Projekten erhalten oder kostenpflichtige Tools von Drittanbietern verwenden, um selbst SBOMs zu erstellen.86 Da bisher viele SBOMs keine gute Datenqualität aufweisen,87 sollte der oder die CISOBw Mindestanforderungen für SBOMs festlegen, an denen sich Software-Anbieter orientieren müssen. Diese Anforderungen sollten sich an einem Rahmendokument88 des BSI orientieren. Der oder die CISOBw sollte zudem sicherstellen, dass alle Dienststellen Prozesse etabliert haben, um Informationen über die Zusammensetzung von Softwareprodukten auswerten zu können, und sich die verschiedenen Dienststellen untereinander austauschen, um erhaltene Informationen zusammenzuführen.

Was schließlich die Informationen zur Ausnutzbarkeit von Schwachstellen betrifft, so trägt das IT-Fachpersonal der Bundeswehr – wie in vielen anderen Streitkräften auch – diese Informationen derzeit manuell zusammen, da Software-Anbieter diese Daten nicht in einem maschinenlesbaren Format bereitstellen. Streitkräfte sollten also Anbieter dazu veranlassen, diese Informationen zur Verfügung zu stellen (wie im folgenden Kapitel dargestellt). Solange die Bundeswehr diese Informationen nicht von den Anbietern bekommt, sollte der oder die CISOBw Hilfsmittel anbieten und Musterprozesse entwickeln, um das Datensammeln und -verarbeiten zu erleichtern. Sobald einige Anbieter die Daten bereitstellen, sollten ein Musterprozess und konkrete Anleitungen verfügbar gemacht werden, damit Dienststellen entsprechende Prozesse aufsetzen können.

Überwachung des Software-Support-Status

Darüber hinaus sollten Organisationen, die sich vor Risiken der Software-Lieferkette schützen möchten, beobachten, ob die Anbieter der von ihnen verwendeten Softwareprodukte noch Support leisten. Derzeit stellen Anbieter diese Daten nicht in einem standardisierten, maschinenlesbaren Format zur Verfügung.89 Stattdessen durchsucht das IT-Fachpersonal der Bundeswehr die Websites der Anbieter manuell nach Hinweisen zum Ende des Supports, sofern es ihre Zeit erlaubt.

Damit die Bundeswehr den Support-Status genutzter Softwareprodukte überwachen kann, sollte der oder die CISOBw zunächst definieren, was »aktiver Support« oder, im Fall von OSS, »aktive Maintenance« bedeutet.90 Diese Definition sollte (etwa durch eine Differenzierung nach Stufen) berücksichtigen, dass Software mit unterschiedlichen Sicherheitsanforderungen auch unterschiedlich engmaschigen Software-Support erfordert. Zudem sollte der oder die CISOBw Anleitungen zur Erleichterung der manuellen Informationssuche und einen Musterprozess für die Verarbeitung dieser Daten bereitstellen. Außerdem sollte die Bundeswehr – wie im folgenden Kapitel skizziert – Anbieter dazu bringen, ihnen entsprechende Daten zur Verfügung zu stellen, damit der Prozess automatisiert werden kann.

Die Bundeswehr sollte dringend die Expertise des Beschaffungs- und IT-Fachpersonals im Umgang mit Risiken der Software-Lieferkette ausbauen.

Vor allem aber muss der oder die CISOBw festlegen, was passiert, wenn ein Produkt keinen aktiven Support mehr erhält. In diesem Fall gibt es zwei Möglichkeiten: Das IT-Fachpersonal kann entweder ein praktikables Alternativprodukt identifizieren und einführen oder den Support selbst in die Hand nehmen – mit eigenen Ressourcen oder durch die Beauftragung Dritter. Gerade für Streitkräfte ist es häufig schwierig, ein Alternativprodukt einzuführen, weil komplexe militärische Prozesse auf bestimmte Produkte ausgerichtet sind und das Personal entsprechend geschult ist. Die Leitlinien für den Umgang mit Software-Lieferketten-Risiken sollten daher Anhaltspunkte dafür liefern, unter welchen Umständen die Bundeswehr ein Produkt ohne aktiven Support ersetzen sollte.

Aufbau von Fachexpertise

Das Beschaffungs- und IT-Fachpersonal der Bundeswehr ist in der Regel nicht im Umgang mit Risiken der Software-Lieferkette geschult. Die Bundeswehr sollte daher dringend die Fachexpertise der Verantwortlichen weiter aufbauen.

Angesichts des IT-Fachkräftemangels91 und der Schwierigkeiten des öffentlichen Sektors, IT-Talente anzuwerben und zu halten, sollte die Bundeswehr Kenntnisse zum Umgang mit den Risiken der Software-Lieferkette in ihren Akademien für die zivile und militärische Aus- und Weiterbildung vermitteln. Im Ergebnis sollte das Fachpersonal drei »Sprachen«92 beherrschen: Militär-, IT- und Beschaffungsterminologie. Darüber hinaus sollten die Streitkräfte die in dieser Studie genannten Stellen mit angemessenen Ressourcen ausstatten, um gut ausgebildetes Personal einstellen zu können.

Red-Teaming-Aktivitäten

Zudem haben Unternehmen wie Regierungsstellen gute Erfahrungen mit sogenannten Red-Teaming-Aktivitäten gemacht. Dabei schlüpft eigenes IT-Fachpersonal in die Rolle von Angreifer:innen, um Schwachstellen in den eigenen Systemen und den verwendeten Softwareprodukten zu finden. Üblicherweise stehen bei diesen Überprüfungen kritische OSS‑Produkte und -Komponenten und proprietäre Software im Fokus. Wenn die Hersteller proprietärer Software solchen Red Teams Zugang zum Quellcode gewähren, können diese die Produkte gezielter auf bekannte Schwachstellen überprüfen, den Reifegrad integrierter OSS-Komponenten beurteilen und feststellen, ob gute Praktiken sicherer Software-Entwicklung93 eingehalten wurden. Doch auch ohne Zugang zum Quellcode können solche Aktivitäten etwa Schwächen in der Konfiguration von Software aufdecken.

Einige Streitkräfte, darunter die Bundeswehr mit dem ZCSBw, haben bereits Teams, die den Programmcode ausgewählter Produkte untersuchen.94 Das ZCSBw sollte jedoch seine Aktivitäten ausweiten: Erstens sollten die entsprechenden Fachleute auch kritische OSS-Produkte und -Komponenten unter die Lupe nehmen.95 Zweitens sollten sie zusätzlich auf Maßnahmen setzen, die auch ohne Zugriff auf den Quellcode Erkenntnisse liefern können. Um diese Aufgaben erfüllen zu können, sollte das zuständige Team im ZCSBw vergrößert werden. Die Leitlinien für den Umgang mit Software-Lieferketten-Risiken sollten zudem vorgeben, auf welche Softwareprodukte sich entsprechende Bemühungen konzentrieren sollten.

Ausschluss nicht vertrauenswürdiger Hersteller von der Vergabe

Öffentliche Beschaffungsprozesse beruhen in der Regel auf funktionalen Anforderungen an das Produkt und Sicherheitsanforderungen an das Produkt und/oder den Anbieter. Doch es gibt Fälle, in denen ein Produkt, das alle Bedingungen erfüllt, trotzdem von der Vergabe ausgeschlossen werden sollte: Wenn der Hersteller als nicht vertrauenswürdig gilt, etwa wegen der Eigentumsverhältnisse und der Kontrolle und Einflussnahme durch gegnerische Regierungen.96 Letztere können Hersteller etwa dazu bringen, schädliche versteckte Funktionen in ein Produkt einzubauen, sei es von Anfang an oder – etwa durch Updates – zu einem späteren Zeitpunkt.97

Es gibt Fälle, in denen ein Software-Produkt, das alle Bedingungen erfüllt, trotzdem von der Vergabe ausgeschlossen werden sollte.

Viele militärische Beschaffungsprozesse, wie auch der der Bundeswehr, sehen keine Möglichkeit vor, Produkte von der Vergabe auszuschließen, die formal alle Voraussetzungen erfüllen. Erschwerend kommt hinzu, dass die Informationen, die einer Einstufung als nicht vertrauenswürdiger Hersteller zugrunde liegen, oft nicht öffentlich sind. Vor diesem Hintergrund hat häufig das Beschaffungspersonal die Aufgabe, die funktionalen Anforderungen so anzupassen, dass nicht vertrauenswürdige Anbieter diese nicht erfüllen – eine äußerst ineffiziente Strategie, die sich in einer rechtlichen Grauzone bewegt.

Der Gesetzgeber sollte daher das Vergaberecht und das BMVg entsprechende Verwaltungsvorschriften anpassen, um den Ausschluss nicht vertrauenswürdiger Hersteller zu erleichtern.

Wie Politik und Streitkräfte Software-Anbieter zum Risikomanagement bewegen können

Doch Streitkräfte sind nicht allein in der Lage, sich vor den Risiken der Software-Lieferkette schützen. Vielmehr sind sie darauf angewiesen, dass auch die Software-Anbieter98 aktiv werden – indem sie die Risiken ihrer Produkte reduzieren und ihre Kund:innen bei deren Risikomanagement unterstützen. Entscheidungsträger:innen in Politik und Bundeswehr stehen mehrere Instrumente zur Verfügung, um die Anbieter zu entsprechenden Schritten zu bewegen (siehe Grafik 6, S. 32).

Anforderungen an Software-Anbieter

Bevor Entscheidungsträger:innen geeignete Politikinstrumente auswählen, müssen sie definieren, welche Maßnahmen sie von Software-Anbietern erwarten. Die Bundeswehr hat zwar ein »Software Engineering Framework«99 entwickelt, doch da es als Verschlusssache eingestuft wurde, ist unklar, welche Anforderungen es enthält. Basierend auf Einschätzungen von Expert:innen können besonders die folgenden sechs Maßnahmen die Lieferketten-Risiken von Softwareprodukten bedeutend reduzieren:

-

Software-Anbieter sollten gute Praktiken sicherer Software-Entwicklung einhalten.100 Konkret sollten sie ausnutzbare bekannte Schwachstellen in den Komponenten ihrer Produkte beheben,101 Software in speichersicheren Programmiersprachen (neu) schreiben,102 auf einen sicheren Build-Prozess – der für Menschen verständlichen Programmcode in maschinenlesbaren Binärcode umwandelt – bei den von ihnen verwendeten Komponenten103 und eigenen Produkten104 achten und ihren Programmcode signieren.

|

2. |

Zusätzlich zum oben genannten Red-Teaming der Endprodukte durch die Bundeswehr sollten auch Anbieter entsprechende Tests in ihren eigenen Systemen durchführen (lassen) und ebenso ihre Zulieferer und Dienstleister dazu verpflichten. |

|

3. |

Anbieter sollten der Bundeswehr (und idealerweise auch ihren übrigen Kund:innen) Informationen über die Zusammensetzung ihrer Softwareprodukte zur Verfügung stellen, etwa als SBOMs. Diese Daten sollten dabei einem der etablierten Standards105 entsprechen und langfristig alle Ebenen von Komponenten beinhalten,106 da eine ausnutzbare Schwachstelle tief in der Software-Lieferkette verborgen sein kann. |

|

4. |

Anbieter sollten für ihre Produkte Informationen über Schwachstellen und ihre Ausnutzbarkeit in einem standardisierten und maschinenlesbaren Datenformat107 und über einen definierten Verteilungsmechanismus bereitstellen. |

|

5. |

Anbieter sollten während der gesamten Lebensdauer ihrer Produkte den Maintenance-Status der OSS-Komponenten, die in ihren Produkten integriert sind, im Blick behalten. Zum Entwicklungszeitpunkt sollten sie nur solche Komponenten integrieren, die der Bundeswehr-Definition von »aktiver Maintenance« entsprechen. Sollte eine Komponente, die bereits in ein Produkt integriert wurde, diese Anforderungen irgendwann nicht mehr erfüllen, sollte der Anbieter die Komponente austauschen, das Produkt selbst maintainen oder Dritte damit beauftragen. Anbieter, deren Produkte unter den EU Cyber Resilience Act (CRA) fallen, sind bereits ab 2027 dazu verpflichtet.108 Doch diese Vorschrift findet keine Anwendung auf Produkte, die ausschließlich für militärische Zwecke oder zur Verarbeitung von Verschlusssachen entwickelt wurden.109 |

|

6. |

Anbieter sollten Informationen zum Support-Status ihrer Produkte in einem standardisierten, maschinenlesbaren Format110 bereitstellen. |

Viele dieser Maßnahmen sind unter Software-Anbietern noch nicht weit verbreitet. Daher brauchen entsprechende Vorgaben großzügige Umsetzungszeiträume. Zudem sollten Software-Anbieter auch dazu verpflichtet werden, allgemeine Cybersicherheitsmaßnahmen umzusetzen, die nicht spezifisch auf Software-Lieferketten-Risiken ausgerichtet sind, aber dennoch Auswirkungen darauf haben. Dazu zählen etwa Netzwerksegmentierung und eine »Zero trust«-Architektur,111 ein Schwachstellen-Management,112 regelmäßiges Einspielen von Software-Updates113 und die Detektion und Bearbeitung von Cybersicherheitsvorfällen.114

Wenn diese Anforderungen in Anreizsystemen oder Regulierung politisch verankert werden, muss beachtet werden, dass KMU und kleinere OSS-Projekte in der Regel weniger Möglichkeiten haben, anspruchsvolle Vorschriften umzusetzen. Voraussetzungsreiche Regulierung kann daher unbeabsichtigte Folgen haben: So ist es denkbar, dass KMU oder kleinere OSS‑Projekte ihre Softwareprodukte aufgeben oder Anbieter die OSS-Komponenten, die sie in ihre Produkte integrieren, abschotten.115 Daher sollten Entscheidungsträger:innen prüfen, ob Pflichten für KMU und OSS-Projekte reduziert werden und wie diese bei der Umsetzung unterstützt werden können.

Bereitstellung von Muster-Vertragsbausteinen

Wenn die Vorgaben für Anbieter definiert wurden, müssen Politik und Bundeswehr entscheiden, auf welche Weise sie die Adressaten dazu bewegen wollen, diese Maßnahmen umzusetzen. Eine niedrigschwellige Möglichkeit sind Beschaffungsverträge. Auch ohne zentrale Vorschriften können auf diesem Weg die genannten Vorgaben vereinbart werden. Ein Beispiel aus dem Privatsektor zeigt, dass Software-Anbieter etwa vertraglich dazu verpflichtet werden können, regelmäßig den Support-Status der OSS-Komponenten zu überprüfen, die sie in ihre Produkte integriert haben, und falls nötig Abhilfemaßnahmen zu ergreifen.116 Die Bundeswehr, wie auch die Streitkräfte anderer Staaten, machen von dieser Möglichkeit allerdings erst wenig Gebrauch.

Der aktuelle Beschaffungsprozess der Bundeswehr berücksichtigt Software-Lieferketten-Risiken nicht.

Um dies zu ändern, sollten dem Beschaffungspersonal der Bundeswehr Muster-Vertragsbausteine zur Verfügung gestellt werden, zum Beispiel in Form von Service Level Agreements.117

Anpassung von Anforderungen im Beschaffungsprozess

Der aktuelle Beschaffungsprozess der Bundeswehr berücksichtigt Software-Lieferketten-Risiken nicht.118 Die USA hingegen nutzen bereits Beschaffungsregeln, um Software-Anbieter dazu zu bewegen, ihre Produkte besser vor Software-Lieferketten-Risiken zu schützen.119 So verpflichtet etwa die US Army ihre Lieferanten zur Bereitstellung von SBOM-Daten.120 Die aktuell laufende Überarbeitung der deutschen zivilen und militärischen Beschaffungsgesetze und die geplante Neufassung der europäischen Beschaffungsvorschriften bieten eine gute Gelegenheit, entsprechende Änderungen mit aufzunehmen.121

Konkret sollte die Bundeswehr die Regeln für die militärische Beschaffung in dreierlei Hinsicht anpassen:

-

Zusammen mit allen für Softwarebeschaffung verantwortlichen Stellen sollte der oder die CISOBw horizontale Mindestanforderungen zum Umgang von Anbietern mit Risiken der Software-Lieferkette erarbeiten. Solche Mindestanforderungen hat die Bundeswehr bereits etwa für Cybersicherheit formuliert. Auch diese Vorgaben sollten durch ein Stufensystem auf die Kritikalität des jeweiligen Produkts zugeschnitten werden.

-

Hindernisse für die Beschaffung von OSS, besonders von Produkten ohne kommerziellen Supportvertrag, sollten beseitigt werden.122

-

Angesichts des IT-Fachkräftemangels sollten Hürden beseitigt werden, (sicherheitsüberprüfte) Dienstleister mit Cybersicherheitsaufgaben zu betrauen, für die die Ressourcen der Bundeswehr nicht ausreichen, wie zum Beispiel Red-Teaming-Aktivitäten.

Anpassung des Produkthaftungsrechts

Aktuell kann die Bundeswehr – ähnlich wie Endnutzer:innen außerhalb der EU und viele andere Streitkräfte – Software-Anbieter hauptsächlich bei Vertragsbruch, Vorsatz oder grober Fahrlässigkeit haftbar machen. Die Ursachen von Sicherheitsverletzungen, bei denen die Software-Lieferkette eine Rolle spielt, liegen jedoch häufig in (unterlassenen) Maßnahmen der Anbieter jenseits der genannten Kategorien. Produkthaftungsregelungen für Softwareprodukte, die von Streitkräften verwendet werden, würden es der Bundeswehr erlauben, Anbieter zu belangen, wenn Unzulänglichkeiten im Softwareprodukt oder im Entwicklungsprozess einen Schaden verursachen, und würden sie etwa zur Zahlung von Schadenersatz verpflichten.123

Das geltende deutsche Produkthaftungsrecht findet keine Anwendung auf Software.124 Und die neue EU-Produkthaftungsrichtlinie ist zwar anwendbar, sieht aber nur Ansprüche natürlicher Personen vor.125 Ab 2027 wird die Bundeswehr Ansprüche gegenüber Software-Anbietern auf der Grundlage des europäischen CRA geltend machen können, doch auf viele von der Bundeswehr genutzte Produkte ist diese Vorschrift nicht anwendbar.126 Abgesehen vom CRA hat bisher kein Land ein entsprechendes Produkthaftungsregime entwickelt.

Der Gesetzgeber sollte in Erwägung ziehen, eine Produkthaftungsregelung für Software einzuführen, die von Streitkräften genutzt wird.

Der Gesetzgeber sollte daher in Erwägung ziehen, eine Produkthaftungsregelung für Software einzuführen, die von Streitkräften genutzt wird, oder für Software im Allgemeinen. Eine gute Gelegenheit dafür bietet die erwähnte EU-Produkthaftungsrichtlinie, die die Mitgliedstaaten bis 2026 in nationales Recht umsetzen müssen. Da der Gesetzgeber dadurch ohnehin das Produkthaftungsrecht ändern muss, könnte er über die Erfordernisse der EU-Richtlinie hinausgehen und auch juristische Personen wie die Bundeswehr anspruchsberechtigt machen. Dabei könnten die oben genannten Vorgaben für Software-Anbieter als Maßgabe dafür dienen, unter welchen Bedingungen Anbieter haftbar gemacht werden können.127 Auch die Kriterien des CRA sollten berücksichtigt werden, um die regulatorische Kluft zwischen dem zivilen und dem militärischen Sektor zu verkleinern.

Konformitätsbewertungen

Wenn Politik und Streitkräfte sichergehen wollen, dass Software-Anbieter spezielle Anforderungen erfüllen, können sie auf Konformitätsbewertungen zurückgreifen. Dabei überprüft eine bescheinigende Partei – der Anbieter selbst (Selbstbewertung) oder eine unabhängige, staatlich zugelassene Stelle (Fremdbewertung) –, ob bestimmte Vorgaben eingehalten werden.128 Diese können etwa in einem technischen Standard definiert sein. Das Ergebnis der Bewertung wird beispielsweise in einer Zertifizierung festgehalten.

Das US-Verteidigungsministerium hat ein Konformitätsbewertungssystem entwickelt für den Umgang seiner Lieferanten mit Informationen, die keine Verschlusssachen, aber dennoch sensibel sind.129 Der CRA sieht ein Konformitätsbewertungssystem für Softwareprodukte vor, das je nach Kritikalität des Produkts von Selbst- bis zu Fremdbewertungen reicht und produktbezogene mit prozessbezogenen Bewertungen kombiniert.130 In Deutschland gibt es solche Systeme für die Anbieter von Software, die Verschlusssachen verarbeiten. Diese berücksichtigen auch Software-Lieferketten-Risiken, doch da die Konformitätsbewertungssysteme nicht öffentlich sind, können sie hier nicht beurteilt werden. Darüber hinaus ist das »IT-Sicherheitskennzeichen«131 des BSI ein Konformitätsbewertungssystem für COTS-IT-Produkte.

Solche Konformitätsbewertungssysteme für Software sind für Anbieter und Politik kostspielig, die Beurteilung muss wegen häufiger Software-Updates regelmäßig erneuert werden, und es fehlt – als Grundlage für die Bewertung – häufig an produktbezogenen technischen Standards, die Software-Lieferketten-Risiken einbeziehen. Daher sollten politische und militärische Entscheidungsträger:innen mit der Einrichtung weiterer Konformitätsbewertungssysteme zurückhaltend sein. Stattdessen sollte das Beschaffungspersonal der Bundeswehr bei der Produktauswahl die Kriterien des IT-Sicherheitskennzeichens und des CRA berücksichtigen.

Sollte die Bundeswehr dennoch ein Konformitätsbewertungssystem einführen wollen, sollten die Verantwortlichen:

-

sich für einen prozessbezogenen Ansatz entscheiden, um sicherzustellen, dass die Bewertungen länger gültig bleiben;

-

ein abgestuftes System entwickeln, um die Teilnahme von KMU und des OSS-Ökosystems zu erleichtern;

-

eine Harmonisierung mit den CRA-Anforderungen und mit den Bewertungssystemen anderer Nato-Verbündeter anstreben, um gleiche Wettbewerbsbedingungen im gesamten Bündnis zu schaffen; und

-

zumindest auf der höchsten Sicherheitsstufe Bewertungen durch Dritte fordern, um belastbare Bewertungen zu erhalten.

Prioritäten für Bundespolitik und Bundeswehr

Bereits die in dieser Studie diskutierten Vorfälle, die Streitkräften die Auswirkungen von Unterbrechungen im Betriebsablauf oder von Angriffen über die Software-Lieferkette vor Augen geführt haben, zeichnen ein düsteres Bild. Dabei stellen diese mutmaßlich nur einen Bruchteil der tatsächlich stattgefundenen Ereignisse dar, denn die meisten werden vermutlich nicht publik.

Trotz der potentiell verheerenden Auswirkungen sollte die Bundeswehr nicht danach streben, die Risiken der Software-Lieferkette um jeden Preis zu minimieren. Stattdessen gilt es, ein angemessenes Schutzniveau zu definieren – je nach Softwareprodukt. Der Fokus sollte dabei auf denjenigen Produkten liegen, die auf dem Gefechtsfeld zum Einsatz kommen, entscheidend für das Funktionieren des Unterstützungsbereichs sind oder deren Kompromittierung gegnerischen Nachrichtendiensten weitreichende Einblicke erlauben würde.