Governance von 0-Day-Schwachstellen in der deutschen Cyber-Sicherheitspolitik

SWP-Studie 2019/S 10, 08.05.2019, 39 Pagesdoi:10.18449/2019S10

Research AreasDr. Matthias Schulze ist Wissenschaftler in der Forschungsgruppe Sicherheitspolitik

Sicherheitslücken in Hard- und Software sind ein globales, kollektives Problem der Cyber-Sicherheit. Durch die fortschreitende Digitalisierung der Lebenswelt und digitale Rüstungswettläufe steigt die Verwundbarkeit, vor allem der Industriestaaten. Gleichzeitig beharren offensive Cyber-Akteure darauf, dass die Ausnutzung unbekannter sogenannter 0‑Day-Sicherheitslücken für militärische Cyber-Operationen, aber auch zum Zweck der Spionage und der Strafverfolgung essentiell sei.

Ein konstruktiver Umgang mit diesem Offensiv-defensiv-Dilemma, das sich für die Staaten beim Handling von 0-Day-Sicherheitslücken auftut, findet bisher in der deutschen Cyber-Sicherheitspolitik nicht statt. Die Bundesregierung sollte eine proaktivere Schwachstellen-Governance entwickeln. Sie sollte die Praxis der staatlichen Akquise und Verwendung von Sicherheitslücken überdenken, auf die Verkürzung der Lebenszeit von Schwachstellen hinarbeiten und die negativen Externalitäten einer offensiven Cyber-Sicherheitspolitik reflektieren. Deutschland und die EU sollten statt Geheimhaltung einen offeneren Umgang mit Schwachstellen kultivieren. Dazu gehört die Einführung verpflichtender Meldeprogramme für private und öffentliche Organisationen, die Bereitstellung von Bug-Bounty-Plattformen und die Regulierung schwarzer Schwachstellenmärkte.

Inhaltsverzeichnis

1 Problemstellung und Empfehlungen

2 Das Sicherheitslückendilemma

3 Der Schwachstellen-Lebenszyklus

3.1 Das Schwachstellen-Ökosystem: Wer sucht und findet Schwachstellen?

3.2 Schwachstellenmärkte: Wer kauft und verkauft Schwachstellen?

3.3 Wie funktioniert die Schwachstellenökonomie?

3.4 Die Nutzung von 0-Days in staatlichen Cyber-Operationen

3.4.1 Wie viele Sicherheitslücken werden von Geheimdiensten zurückgehalten?

4 Wie sollten Staaten mit Sicherheitslücken umgehen?

4.1 Geheimhaltung und vollständiges Zurückhalten (stockpiling)

4.1.1 Einseitige Abrüstung und nationale Sicherheit

4.2 Vollständige, verantwortungsvolle Veröffentlichung

4.2.1 Nutzen für Abrüstung und glaubhafte Cyber-Außenpolitik

4.2.2 Kollision, Missbrauch und Diebstahl von Cyber-Arsenalen

4.2.3 Proliferation und Menschenrechtsverletzungen

4.3 Schwachstellenmanagementprozesse (VEP)

4.4 Analyse und Zusammenfassung

5.1 Verpflichtende Coordinated-Vulnerability-Disclosure-Programme

5.2 Entkriminalisierung ethischen Hackings

5.3 Anreizstrukturen für ethische Hacker: Bug-Bounties und Hackerwettbewerbe

5.4 Kompetitive Bug-Bounty-Preise

Problemstellung und Empfehlungen

Zahlreiche staatliche und nicht-staatliche Akteure entwickeln gegenwärtig Fähigkeiten für offensive Cyber-Operationen, Spionage und Internetkriminalität. Komplexe, gezielte Cyber-Angriffe basieren in der Regel auf dem Ausnutzen unbekannter sogenannter 0-Day-Schwachstellen in der Hardware und im Softwarecode von Zielsystemen. Weil es gegen 0-Day-Cyber-Angriffe keine Abwehrmöglichkeit in Form eines Sicherheitspatches gibt, haben diese Attacken ein geringes Entdeckungsrisiko bei hoher Wirksamkeit. Aus diesem Grund halten Akteure, die Sicherheitslücken offensiv verwerten wollen, ihr Wissen darüber geheim (»stockpiling«) und entwickeln daraus 0-Day-Angriffstools (»0-Day exploits«). Die Konsequenz davon ist, dass solche Lücken nicht dem Hersteller gemeldet und folglich nicht behoben werden.

Sicherheitslücken können von jedem ausgenutzt werden, der sie kennt, was sie sowohl für Staaten als auch für die organisierte Kriminalität und böswillige Hacker interessant macht. Informationen über Sicherheitslücken und Exploits werden daher zu hohen Preisen auf Schwarzmärkten verkauft. Auf diese Weise wird die Proliferation von Cyber-Angriffstools vorangetrieben. Akteure mit eigentlich geringen Cyber-Fähigkeiten können dadurch zu formidablen Cyber-Angreifern werden. Durch staatliche Cyber-Angriffe und Cyber-Kriminalität entsteht jedes Jahr, je nach Schätzung, weltweit ein wirtschaftlicher Schaden in Höhe von 600 Milliarden US-Dollar. Durch das massenhafte Zurückhalten von Sicherheitslücken und die fortschreitende Digitalisierung der Lebenswelt steigt die digitale Verwundbarkeit der Industriestaaten, da Software immer mehr Aspekte des Alltags steuert.

Umgekehrt gilt, dass die Sicherheit größer wird, je mehr Sicherheitslücken gefunden und von den Herstellern geschlossen werden. In einer globalisierten Welt verwenden staatliche Behörden (Parlamente, Militärs und Nachrichtendienste) und Bürger die gleiche serienmäßig vertriebene (»off the shelf«-) Hard- und Software, etwa Microsoft Windows. Daher ist unsichere Software voller Sicherheitslücken ein weltweites strukturelles Problem der Digitalisierung.

Wenn Staaten ein Interesse an mehr Cyber-Sicherheit haben, müssen sie folglich ihren eigenen Umgang mit dem Problem der Sicherheitslücken überdenken. Dies gilt erstens für die Akquise von Exploits. Zweitens müssen sie sich mit der Frage auseinandersetzen, ob sie selbst gefundene oder eingekaufte Lücken an Hersteller melden oder nicht. Und drittens sollten die Staaten ihre Haltung zum Bereich der »exploitation« definieren, also zu der Frage, ob und in welcher Form sie Schwachstellen für eigene Cyber-Operationen bzw. staatliches Hacking verwenden wollen und welche negativen Effekte damit verbunden sein könnten.

Staaten haben ein breites Spektrum an Handlungsoptionen. Die defensivste Variante wäre, das Wissen über eine Schwachstelle vollständig zu veröffentlichen (»responsible disclosure«), damit der Hersteller diese beheben kann. Die offensivste Option besteht in der Geheimhaltung und Verwendung von 0-Day-Sicherheitslücken für eigene Cyber-Angriffe. Dass aus der offensiven Ausnutzung von Schwachstellen grundsätzliche Probleme erwachsen, erkennen mittlerweile immer mehr Staaten an. In den USA haben die wichtigsten Institutionen des Sicherheitssektors daher seit 2008 unter dem Namen »Vulnerabilities Equities Process« (VEP) ein Verfahren zum Umgang mit Sicherheitslücken entwickelt: Dabei werden die entdeckten 0-Day-Schwachstellen einem Review unterzogen, bei dem offensive und defensive Akteure gemeinsam darüber beraten, ob die Lücke an den Hersteller gemeldet wird oder für eigene Cyber-Operationen verwendet werden darf. Auch in Deutschland haben im Herbst 2018 unter der Schirmherrschaft des Bundesministeriums des Innern Planungen begonnen, einen deutschen VEP-Prozess zu initiieren.

Obwohl die Etablierung eines solchen behördlichen Schwachstellenmanagementprozesses zu begrüßen ist, löst man damit nur einen kleinen Teil des strukturellen Problems der Sicherheitslücken. Die deutsche Cyber-Sicherheitspolitik sollte weiter denken. Dazu gehört, zu erkennen, dass das Schwachstellenproblem nicht nur ein technisches und innenpolitisches Problem der Exekutive ist, sondern dass es eine soziale, ökonomische und geopolitische Komponente hat und als Herausforderung nur global gelöst werden kann. Deutschland sollte eine proaktive Politik der Schwachstellen-Governance verfolgen. Das bedeutet, dass die Bundesregierung sich zu einer politischen Steuerung des strukturellen Schwachstellenproblems in den folgenden Bereichen entschließen sollte:

-

Erstens wäre die Kontrolle und Transparenz der staatlichen Akquise (Entdeckung oder Einkauf, Ausnutzung und Lagerung) von 0-Day-Sicherheitslücken und von Exploits zu erhöhen, die militärischen Cyber-Operationen, der Strafverfolgung oder der Auslandsspionage dienen.

-

Zweitens müsste sich die Bundesregierung die Minimierung der Existenz und der Lebenszeit aller Schwachstellen in IT-Systemen zum Ziel setzen, die die eigene Bevölkerung betreffen.

-

Drittens bedarf es einer politischen Steuerung bzw. Minimierung der negativen externen Effekte des Schwachstellenökosystems. Das gilt vor allem für die Dynamik auf den weißen und schwarzen Märkten für Schadsoftware und Schwachstellen und für die Auswirkungen auf die internationalen Beziehungen.

Die vorliegende Studie liefert Vorschläge, wie eine solche Schwachstellen-Governance aussehen könnte:

-

Erstens sollten Maßnahmen ergriffen werden, um schneller mehr Schwachstellen zu entdecken und zu schließen. Dazu sollten öffentliche und private Organisationen »Coordinated Vulnerability Disclosure«-Programme einführen, die es ethischen Hackern ermöglichen, in öffentlichen Systemen gefundene Sicherheitslücken an die betroffenen Organisationen zu melden. Diese Organisationen verpflichten sich, die gemeldeten Lücken schnellstmöglich zu schließen.

-

Sodann sollte dafür gesorgt werden, dass weniger Lücken auf grauen und schwarzen Märkten illegal gehandelt werden. Ein erster Schritt wäre hier, ein Gegengewicht zu den Schwarzmärkten zu schaffen. Europa sollte Schwachstellenforscher nicht kriminalisieren und den Aufbau europäischer Plattformen für die Meldung von Schwachstellen (Bug Bounty Platforms) und Hackerwettbewerbe unterstützen, auf denen ethische Hacker Lücken für eine Belohnung melden können (sogenannte weiße Märkte). Ferner sollten Mittel bereitgestellt werden, um die Prämien zu erhöhen, die auf solchen weißen Märkten ausgezahlt werden.

-

Die EU und ihre Mitgliedstaaten könnten Unternehmen verpflichten, die Informationen über Sicherheitslücken, die sie betreffen, auf Schwarzmärkten einzukaufen und die Fehler zu beheben. Es sollte geprüft werden, inwiefern es sinnvoll ist, dass ökonomisch starke Staaten das 0‑Day-Schwachstellenangebot auf Schwarzmärkten leerkaufen.

Letztlich ist ein Paradigmenwechsel erforderlich hin zu einem proaktiveren Umgang mit Schwachstellen. Organisationen sollten in ihren Systemen entdeckte Schwachstellen nicht als ein Imageproblem betrachten, das es zu verheimlichen gilt, sondern als neue Normalität anerkennen.

Das Sicherheitslückendilemma

Moderne Hard- und Software ist aufgrund ihrer Komplexität fehleranfällig. Betriebssysteme wie Windows 7 enthalten circa 40 Millionen und Googles Internetdienste rund 2 Milliarden Zeilen Code.1 Es wird geschätzt, dass in rund 1000 Zeilen Programmcode zwischen 10 und 20 Fehlern zu finden sind.2 Solche Bugs sind dann eine Sicherheitslücke, wenn sie für schädliche Zwecke missbraucht werden können. Sicherheitslücken sind ein nahezu unvermeidbares Nebenprodukt, das bei der Softwareherstellung entsteht.

Die Komplexität und die Reichweite einer Sicherheitslücke bestimmen den Schweregrad und damit die Gefahr, die von einem sogenannten Exploit ausgeht, einem Tool, mit dem die Schwachstelle ausgenutzt werden kann.3 Der Schweregrad des mit der Schwachstelle verknüpften Risikos kann nach gängigen Typologien von gering, mäßig, hoch bis hin zu kritisch reichen.4 Kritische Sicherheitslücken erlauben das Ausführen von Schadcode ohne vorherige Nutzerinteraktion, zum Beispiel in Form eines Mausclicks.

|

Definition »Sicherheitslücke« Unter einer IT-Schwachstelle bzw. Sicherheitslücke versteht man gemeinhin einen Fehler (»bug«) im Programmcode eines informationstechnischen Systems, der von Angreifern ausgenutzt werden kann, um in einem System nicht-intendierte Effekte zu produzieren (wie etwa schädlichen Code auszuführen). Als »0-Day-Schwachstelle« bezeichnet man einen Fehler in einem IT-System, für den noch kein Software-Update bzw. kein Patch (engl. to patch = flicken) bereitgestellt wurde, der die Schwachstelle behebt. Der Hersteller hat sinnbildlich genau 0 Tage Zeit, die Lücke mit einem Patch zu schließen, bevor sie ausgenutzt werden kann. Sobald der Softwarehersteller Kenntnis von der Lücke erhält, sei es durch eigene Qualitätssicherungsprozesse oder durch die Meldung von Seiten Dritter wie zum Beispiel IT-Security-Forschern, spricht man von »N-Day«-Schwachstellen. Erst wenn eine Schwachstelle dem Hersteller bekannt ist, kann sie beseitigt werden. Eine vom Hersteller bewusst platzierte Lücke nennt man Hintertür. Aufbauend auf der Kenntnis einer 0-Day-Lücke kann ein »0-Day-Exploit« entwickelt werden, also ein Code, der die entdeckte Schwachstelle ausnutzt. Exploits sind »weaponized vulnerabilities« (Schwachstellen, die wie eine Waffe genutzt werden), also Werkzeuge für Cyber-Operationen. Schwachstellen sind zudem eine leicht verbreitbare Wissensressource. |

Besonders kritisch sind Lücken in Übertragungsprotokollen, die eine automatische Verbreitung von Schadsoftware ermöglichen (»wormable«). Komplexe Sicherheitslücken sind schwierig zu finden, während einfache Lücken auch mit automatischen Verfahren entdeckt werden können und daher weniger wertvoll sind. Je mehr verschiedene Systeme oder Softwareversionen von einer Lücke betroffen sind, desto schwerwiegender ist sie. Zu den historisch größten Schwachstellen gehörte zweifellos der Heartbleed Bug in einer kryptografischen Bibliothek des SSL-Verschlüsselungsverfahrens, der im Jahr 2014 rund ein Drittel aller Websites betraf.5 Der Bug erlaubte das Auslesen von verschlüsselter Website-Kommunikation und war daher so etwas wie der Generalschlüssel zum World Wide Web.

Aufgrund dieses Schädigungspotentials interessieren sich militärische Cyber-Kommandos, Geheimdienste und Strafverfolgungsbehörden zunehmend für Sicherheitslücken. Schwachstellen ermöglichen es Cyber-Angreifern aus der Ferne, unbemerkt auf computerisierte Systeme zuzugreifen. Der Stuxnet-Wurm, der iranische Atomzentrifugen sabotierte, basierte auf vier unbekannten Sicherheitslücken in Windows-Systemen und in industriellen Steuerungsanlagen.6 Sicherheitslücken erlauben es, Schutzmechanismen auf Zielsystemen, wie etwa die Datenverschlüsselung, zu durchbrechen, und sind somit auch für die Spionage relevant. Die sogenannte »Quellentelekommunikationsüberwachung« von Smartphones oder PCs durch Strafverfolgungsbehörden mittels Schadsoftware beruht ebenso auf der Ausnutzung von Sicherheitslücken. Das Aufspielen von Schadsoftware aus der Ferne gleicht technisch dem Prozedere bei einem Cyber-Angriff, wird aber zur Differenzierung gemeinhin »staatliches Hacking« genannt.7 Staaten, die im Cyber-Space operieren, replizieren also das Vorgehen von Hackern und verwenden deren Werkzeuge. Komplexe, gezielte Cyber-Angriffe (»Advanced Persistent Threats«, APT) wie Spionageoperationen oder Attacken mit physischer Schadenswirkung basieren oft auf der Ausnutzung von 0-Day-Schwachstellen, eben weil es in diesen Fällen keine Abwehrmöglichkeit gibt. Erst mit der Bereitstellung eines Patches verliert eine 0-Day-Sicherheitslücke ihre Wirksamkeit für Cyber-Angriffe.8

Aus dieser Offensiv-defensiv-Dynamik, die den Cyber-Space prägt, erwachsen zwei Interessengegensätze, die Gegenstand dieser Studie sind: Cyber-Verteidiger haben ein Interesse daran, alle Lücken in ihren Systemen zu schließen und 0-Days an den Hersteller zu melden (Option »disclosure«, Meldung & Offenlegung). Stellt der Hersteller einen Patch bereit, werden alle aktualisierten Systeme gegen den Exploit immunisiert. Das Melden von Sicherheitslücken an den Hersteller dient somit der kollektiven Cyber-Sicherheit.

»Da jeder die gleiche Software benutzt, bedeutet uns zu schützen, jeden zu schützen. Den Gegner verwundbar zu halten, bedeutet, dass wir verwundbar bleiben.«

Cyber-offensive Akteure wie Nachrichtendienste, Militär und Strafverfolgungsbehörden haben aufgrund ihres Aufgabenprofils ein entgegengesetztes Interesse: Für sie ist es von Vorteil, wenn Lücken offen bleiben, damit Spionage, digitale Überwachung, offensive Cyber-Operationen weiter stattfinden können, ohne entdeckt zu werden.9 Diese Akteure wollen Lücken nicht an den Hersteller melden, sondern das Wissen darum für einen zukünftigen Cyber-Angriff zurückhalten (Option »stockpiling«, Zurückhalten & Lagerung). Kriminelle und ausländische staatsnahe Hacker teilen dieses Interesse. Aus diesem Interessengegensatz erwächst das Offensiv-defensiv-Dilemma: Jede 0-Day-Lücke, die aus Gründen einer möglichen offensiven Ausnutzung nicht behoben wird, schwächt die eigene Cyber-Verteidigung, wenn die gleichen betroffenen Systeme verwendet werden.10 Der IT-Sicherheitsexperte Bruce Schneier hat das Dilemma in treffender Weise auf den Punkt gebracht: »Es gibt keine Möglichkeit, gleichzeitig US-Netzwerke zu schützen und ausländische Netzwerke offen für Angriffe zu halten. Da jeder die gleiche Software benutzt, bedeutet uns zu schützen, jeden zu schützen. Den Gegner verwundbar zu halten, bedeutet, dass wir verwundbar bleiben.«11

Wenn Staat A also eine Sicherheitslücke zu Spionagezwecken offenhält und diese nicht dem Hersteller meldet, besteht das Risiko, dass ein Akteur B die gleiche Lücke identifiziert und Staat A darüber angreift. Diese Angriffsflächen werden immer größer, da immer mehr billige Computer mit vielen Sicherheitslücken immer mehr Aspekte vernetzter Gesellschaften steuern. »Internet of Things«-Geräte (IoT) steuern automatisierte Fabriken, Stromnetze, Fahrzeuge und in Form von Herzschrittmachern sogar Menschen. Unsichere Software mit 0-Day-Sicherheitslücken ist daher ein globales strukturelles und vor allem kollektives Problem der Cyber-Sicherheit.

Der Schwachstellen-Lebenszyklus

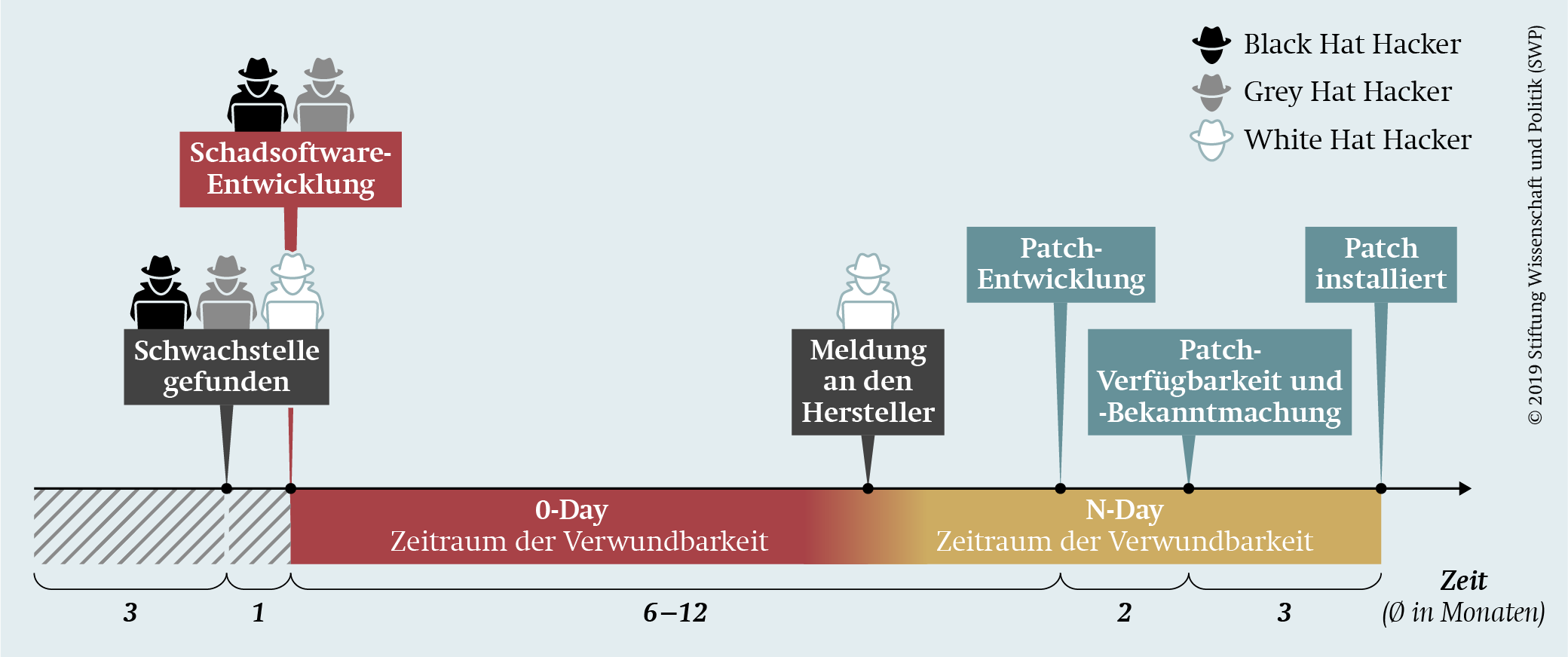

Wenn das Problem der Schwachstellen von politischer Seite angegangen und unter Kontrolle gebracht werden soll, ist es erforderlich, die Spezifika von Sicherheitslücken näher zu beleuchten. Sicherheitslücken haben verschiedene Existenzzustände, die sich auf einem Spektrum abbilden lassen. Entweder sie sind gänzlich unbekannt oder sie sind einem oder mehreren Akteuren bekannt (»privat bekannt« bzw. »geheim«) oder sie sind öffentlich bekannt. Erfahrungsgemäß haben Sicherheitslücken ein Haltbarkeitsdatum und unterliegen einem Lebenszyklus (siehe Grafik 1, S. 11).

Wie lange dabei die einzelnen Lebensphasen dauern, kann nur grob geschätzt werden, da systematische Studien fehlen. Die Kenntnis der verschiedenen Lebensphasen ist allerdings äußerst wichtig, da sich je nach Phase verschiedene Möglichkeiten der politischen Steuerung ergeben.

Schwachstellen in einer Software müssen zunächst entdeckt werden (»discovery«). Dies geschieht in der Regel durch »code audits«, Penetrationstests (»penetration testing«), Fehlerprüfung (»bug testing«) und sogenanntes Reverse-Engineering von Softwarecode. Informatiker versuchen dabei die Wirkungsweise und das Verhalten von IT-Systemen auf der Code-Ebene nachzuvollziehen. Spezialisierte Teams benötigen je nach Erfahrung und Fähigkeit rund drei Monate intensiver Arbeit, um 0-Days zu entdecken.12 Der US-Softwareentwickler Symantec schätzt, dass im Jahr 2015 im Schnitt jede Woche eine neue 0-Day-Schwachstelle identifiziert wurde.13

Sobald sie eine Sicherheitslücke entdeckt haben, brauchen böswillige Akteure circa einen Monat, um einen funktionierenden Exploit zu entwickeln.14 Ist der Exploit fertig programmiert und getestet, kann er unmittelbar in der »Wildnis« eingesetzt werden, wie es im IT-Jargon heißt. Ab diesem Moment existiert ein Zeitfenster der Verwundbarkeit (»window of exposure«), in dem der Exploit für Cyber-Operationen genutzt werden kann, ohne dass er von Cyber-Verteidigern entdeckt wird. Im Schnitt dauert es in der Industrie bis zu 200 Tage, bis überhaupt schwerwiegende Cyber-Vorfälle bemerkt werden. Erst dann werden professionelle Incident Response Teams beauftragt, den Angriffsweg zu rekonstruieren und die verwendeten Strategien und Exploits zu analysieren (»Attribution«).

Das so erlangte Wissen um den Vorfall wird dann an den Hersteller der Software gemeldet. Der Prozess der »Vulnerability Disclosure« ist von der Internationalen Organisation für Normung (ISO) standardisiert. Dieser Richtlinie zufolge arbeiten Hersteller und Schwachstellenentdecker kooperativ an einer Lösung, um die Sicherheitslücke zu schließen oder die damit verbundenen Risiken zu begrenzen.15 Das beinhaltet neben der Meldung ein koordiniertes Vorgehen und die Veröffentlichung von Informationen über die Schwachstellen sowie ihre Behebung durch einen Patch. In der Industrie hat sich die Norm herausgebildet, dass ein Hersteller, nachdem er über die Sicherheitslücke benachrichtigt worden ist, rund 90 Tage Zeit hat, den Fehler zu beheben, bevor dieser der Allgemeinheit bekanntgegeben wird. Wenn dieser Zeitraum eingeräumt wird, spricht man von »responsible disclosure«. Erst wenn der Hersteller von der Lücke Kenntnis erhält, kann er mit der Entwicklung eines Patches beginnen. Es vergehen in der Regel 30 bis 60 Tage bis zur Bereitstellung eines Patches (»patch available«).16 2017 gab es für rund 86 Prozent aller Schwachstellen einen Tag nach der vollständigen Veröffentlichung der Lücke bereits einen Patch.17

Grafik 1

Typischer Lebenszyklus von 0-Day-Schwachstellen

Quelle: Eigene Darstellung, basierend auf Stefan Frei/Bernhard Tellenbach/Bernhard Plattner, 0-Day Patch Exposing Vendors (In)security Performance, Zürich: ETH [2008], <https://www.blackhat.com/presentations/bh-europe-08/Frei/Whitepaper/bh-eu-08-frei-WP.pdf> (Zugriff am 22.2.2019).

Entdeckte Sicherheitslücken werden in der Regel nach dem Common Vulnerabilities and Exposure Standard (CVE) in einer Datenbank veröffentlicht. Sie erhalten eine genormte Identifikationsnummer (zum Beispiel CVE-2010-2729) und Klassifikation, um die Mehrfachregistrierung der gleichen Lücke zu vermeiden und einen reibungslosen Informationsaustausch zwischen IT-Sicherheitspraktikern zu gewährleisten. Diese vollständige Veröffentlichung (»full/public disclosure«) impliziert, dass alle, auch böswillige Hacker, Kenntnis von der Lücke erlangen und entsprechende Exploits schreiben können. Wenn Lücken öffentlich bekannt werden, steigt die Zahl der Schadsoftwarevarianten, die nun diese N-Day-Sicherheitslücke ausnutzen, um ein Vielfaches an. Ziel der übelgesinnten Hacker ist es, das kurze Zeitfenster auszunutzen, bevor alle Nutzer den Patch installiert haben. Daher gilt die vollständige Veröffentlichung einer Sicherheitslücke, bevor der Hersteller einen Patch bereitgestellt hat, als unverantwortlich.

Dieser Patch muss dann allerdings noch von den Endnutzern installiert werden. Für ältere Software stellen die Hersteller oft keinen Patch-Support mehr bereit und manche Systeme können aufgrund von Inkompatibilitäten nicht gepatcht werden. Die Industrie braucht im Schnitt noch einmal drei Monate, bis alle Patches installiert worden sind. Darüber hinaus beinhalten rund 10 Prozent der Sicherheitspatches neue Sicherheitslücken, ein Hinweis darauf, dass eine Software niemals 100 Prozent sicher sein kann.18 Dennoch gibt es Evidenz dafür, dass kontinuierlich weiterentwickelte Software weniger Updates benötigt als zum Beispiel komplette Neuentwicklungen, die in sehr kurzen Zeiträumen erscheinen.19

Je kürzer die Lebenszeit einer 0-Day-Sicherheitslücke, desto weniger sinnvoll ist die Verwendung von 0-Day-Exploits für Cyber-Operationen.

In der Regel haben 0-Day-Lücken also eine begrenzte Haltbarkeit und einen »use and loose«-Charakter, was ihren Wert für staatliche Cyber-Operationen mindern kann. Je kürzer die Lebenszeit der Schwachstelle, desto weniger sinnvoll ist eine Verwendung von 0‑Day-Exploits für Cyber-Operationen, denn dann besteht die Gefahr, dass bei Einsatz schon ein Patch existiert und der Angriff somit wirkungslos ist. Wie lange 0-Day-Sicherheitslücken »lebendig« bleiben, ist aufgrund einer dünnen Datenlage umstritten. Schätzungen reichen von durchschnittlich 300 Tagen bis hin zu wenigen Jahren.20 In einer neueren Studie der RAND Corporation wird ein Datensatz mit 200 0-Day-Schwachstellen aus den Jahren 2002–2016 ausgewertet. Die Autoren fanden heraus, dass die durchschnittliche Lebenszeit von 0-Day-Exploits bis zu 6,9 Jahre beträgt. 25 Prozent dieser Exploits werden aber bereits im ersten Jahr in der Wildnis entdeckt und nur weitere 25 Prozent leben länger als 9,5 Jahre.21

Wenn Staaten ein Interesse an mehr Cyber-Sicherheit und weniger Sicherheitslücken haben, dann sollten sie Maßnahmen ergreifen, um die einzelnen Zeitfenster zu verkürzen. Je schneller Schwachstellen vom Hersteller behoben werden und je schneller alle Nutzer Patches installieren, desto geringer ist das Zeitfenster der Verwundbarkeit. Dafür gibt es eine ganze Bandbreite von Handlungsoptionen: von rigideren Verpflichtungen für Endnutzer, ihre Systeme zu warten, und für Hard- und Softwarehersteller, zeitnah Updates zu entwickeln, bis hin zu strengeren Regelungen der Herstellerhaftung für IT-Sicherheit. Bevor es darum aber im Detail gehen soll, müssen weitere Faktoren berücksichtigt werden. Dazu gehört zum Beispiel die Frage nach den Akteuren, also danach, wer mit welchen Interessen nach Schwachstellen sucht bzw. daraus Schadsoftware entwickelt.

Das Schwachstellen-Ökosystem: Wer sucht und findet Schwachstellen?

Die Motivation der Akteure zu kennen, die nach Sicherheitslücken forschen und diese ausnutzen, ist elementar für die politische Steuerung des Problems. Neben den Softwareunternehmen, die im Rahmen der schon erwähnten Qualitätskontrolle Sicherheitslücken nachspüren, suchen insbesondere externe IT‑Experten, Hacker und (wissenschaftliche) Schwachstellenforscher gezielt nach Fehlern. Diese Akteure lassen sich in jene einteilen, die ein Interesse an der Verbesserung der Sicherheit des digitalen Ökosystems haben und gefundene Schwachstellen melden, und jene, die eigene, oftmals böswillige Absichten verfolgen.

In den letzten Jahren hat sich der Trend durchgesetzt, dass sich Softwarehersteller die Fähigkeiten externer Hacker zunutze machen und diesen im Tausch für das Melden von Schwachstellen eine monetäre Entschädigung und soziale Anerkennung zukommen lassen. Große Firmen wie Facebook, Google und Microsoft nutzen diese sogenannten »Bug‑Bounty-Programme« erfolgreich, um die Qualität ihrer eigenen Software zu verbessern.

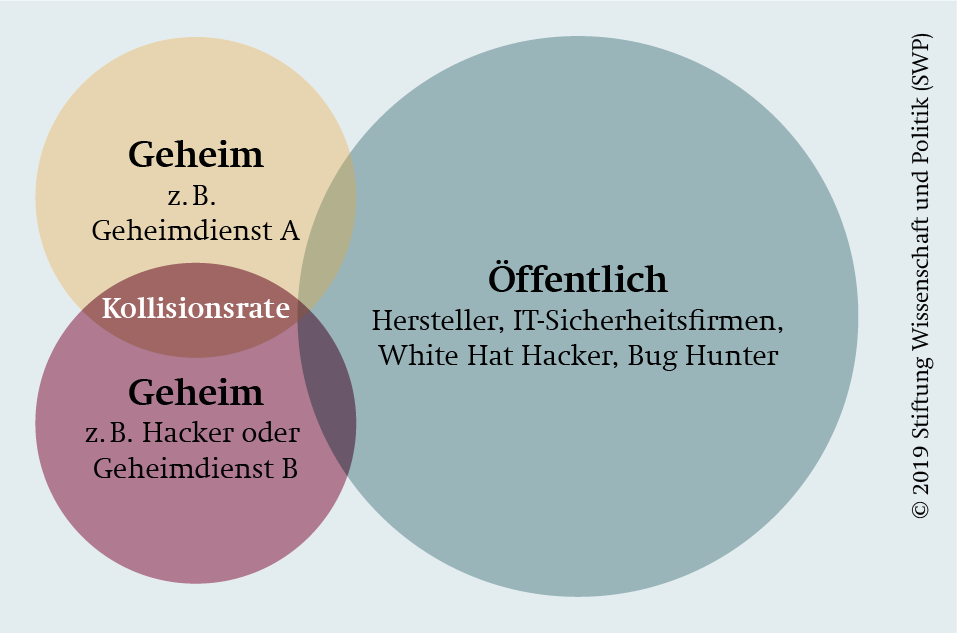

Da so viele verschiedene Akteure nach Schwachstellen suchen, verschärft sich für staatliche Akteure das oben beschriebene Offensiv-defensiv-Dilemma im Zusammenhang mit 0-Days. 0-Day-Lücken sind nicht einzigartig und können daher separat von mehreren Akteuren gleichzeitig gefunden werden. Das Zurückhalten des Wissens um eine Lücke in der Absicht, diese für staatliche Cyber-Operationen zu nutzen, ist aber nur dann sinnvoll, wenn andere Akteure die gleiche Lücke nicht kennen. Problematisch ist es, wenn zwei oder mehr Organisationen, zum Beispiel Geheimdienste, systematisch die gleichen 0-Day-Lücken zurückhalten und ein Exploit-Arsenal anlegen. Da immer mehr Staaten für militärische und nachrichtendienstliche Cyber-Operationen aufrüsten, steigt weltweit die Zahl zurückgehaltener Sicherheitslücken an. Die entscheidende Frage ist, wie groß die Überschneidung dieser Arsenale zwischen Cyber-Akteuren verschiedener Länder ist.

|

Akteure des Schwachstellenökosystems Ein White-Hat-Hacker ist ein Spezialist für Computersicherheit, der in geschützte Systeme und Netzwerke eindringt, um deren Sicherheit zu testen und zu bewerten. White-Hat-Hacker nutzen ihre Fähigkeiten, um die Sicherheit zu verbessern, indem sie Schwachstellen aufdecken, bevor böswillige Hacker (bekannt als Black-Hat-Hacker) sie erkennen und ausnutzen können.22 Die Methoden, die sie verwenden, ähneln denen von böswilligen Hackern. Allerdings werden White-Hat Hacker oft von Firmen angeheuert und haben somit die Erlaubnis, Angriffsmethoden zu testen. White-Hat-Hacker werden daher auch ethische Hacker genannt, da ihr Ziel die Verbesserung des IT-Sicherheitsniveaus aller ist. Black-Hat-Hacker haben in der Regel eine böswillige Absicht bzw. verfolgen monetäre oder politische Ziele (zum Beispiel Spionage oder Sabotage). Sie haben kein Interesse daran, Lücken an Hersteller zu melden. Im Bereich zwischen diesen beiden Lagern agieren sogenannte Grey-Hat-Hacker, die die von ihnen gefundenen Lücken bzw. Exploits an staatliche Akteure wie Nachrichtendienste oder Strafverfolgungsbehörden verkaufen. Presseberichten zufolge gehören die französische Firma Vupen, die FinFisher GmbH bei München oder das Hacking Team in diese Grauzone der Schadsoftwaredienstleister. Ferner mischen in diesem Markt sogenannte Exploit-Broker mit, die zum Beispiel 0-Days aufkaufen und an Staaten weiterverkaufen. Bekannte Namen in diesem Metier sind die amerikanischen Firmen Vulnerabilities Brokerage International und Netragard oder auch die israelische NSO Group. Sie werden mitunter auch Cyber-Söldner oder digitale Rüstungsunternehmen genannt.23 |

Je größer die Überlappung des Wissens um Sicherheitslücken zwischen den geheim operierenden Akteuren, zum Beispiel zwischen Geheimdiensten (siehe Grafik 2, Gelb und Rot) ist, desto mehr ist die eigene Gesellschaft Risiken gegenüber ausländischen oder anderweitig böswilligen Hackerangriffen ausgesetzt. Der Grad der Überlappung wird Kollisionsrate genannt. Wenn der Geheimdienst A (Gelb) die gleichen Lücken kennt, die ein Geheimdienst B oder ein Black-Hat-Hacker (Rot) für Cyber-Angriffe einsetzt, diese aber dem Hersteller nicht meldet, setzt Gelb die eigene Bevölkerung einem unnötigen Risiko aus, da es ja eigentlich eine effektive Cyber-Verteidigung in Form eines Patches gegen diese Art von Angriffen geben könnte. Je geringer die Überlappung, desto weniger problematisch sind Exploit-Arsenale. Wenn Gelb lediglich seine Kenntnis von Sicherheitslücken zurückhält, die sich auf antiquierte Technologie von Rot beziehen, zum Beispiel auf eine speziell entwickelte Software in Radaranlagen, die bei Gelb nicht existieren, dann ist das Risiko des Zurückhaltens geringer.

Grafik 2

Kollisionsrate von zurückgehaltenen Sicherheitslücken

Quelle: Darstellung basierend auf Lillian Ablon/Andy Bogart, Zero Days, Thousands of Nights. The Life and Times of Zero-Day Vulnerabilities and Their Exploits, Santa Monica: Rand Corporation, 2017.

Wie groß ist nun tatsächlich die Kollisionsrate? Dadurch, dass Geheimdienste ihre Arsenale in der Regel geheim halten, herrschen hier Intransparenz und Unklarheit. In der bereits zuvor erwähnten RAND-Studie wurde eine durchschnittliche Kollisionsrate von 5,7 Prozent nach einem Jahr festgestellt. Nach 14 Jahren beträgt die Wahrscheinlichkeit, dass zwei Nachrichtendienste die gleiche Schwachstelle gefunden haben, schon rund 40 Prozent.24 Eine andere Studie geht von einer Kollisionsrate von circa 15 bis 20 Prozent innerhalb des ersten Jahres aus.25

Das Offensiv-defensiv-Dilemma, das sich im Kontext des Wissens um 0-Day-Sicherheitslücken ergibt, hängt nicht nur von der Lebenszeit der Schwachstellen und der Kollisionsrate ab, sondern auch von der Frage der Grundgesamtheit aller Sicherheitslücken in einem Produkt. Wenn es insgesamt nur wenige Sicherheitslücken gibt, steigt die Wahrscheinlichkeit, dass andere Akteure die gleichen Lücken finden. In so einem Szenario ist es für Gelb logisch, alle gefundenen Lücken zu beheben und diese somit für Rot ebenfalls nutzlos zu machen, weil auf diese Weise das kollektive Cyber-Sicherheitsniveau steigt. Wenn es aber eine Vielzahl verschiedener Lücken gibt, dann steigt die Wahrscheinlichkeit, dass andere Akteure unterschiedliche Lücken finden. Damit ist es nicht mehr notwendigerweise der Fall, dass von Gelb gefundene und behobene Sicherheitslücken auch im Arsenal von Rot vorkommen.26 Responsible Disclosure, also die Benachrichtigung des Herstellers und anschließende Veröffentlichung der Schwachstelle, hätte in einem solchen Szenario einen geringeren Nutzen.

Die Frage, wie viele 0-Days schwarze, graue und weiße Hacker im jeweiligen Besitz haben, kann nicht genau beantwortet werden, da es über die Bestände von Geheimdiensten und Kriminellen kaum Daten gibt. 0-Days machen schätzungsweise zwischen 1 und 10 Prozent aller Schwachstellen aus.27 Da nicht für jede ein Exploit entwickelt werden kann, legt dies den Schluss nahe, dass die Ressource 0-Days für staatliche Cyber-Operationen bestimmten Limitierungen unterliegt. Wenn mehr weiße als schwarze Hacker nach Schwachstellen suchen, landen weniger Informationen über Lücken auf dem Schwarzmarkt bzw. werden weniger Exploits konstruiert. Je mehr Staaten nach Lücken in den gleichen Softwareprodukten suchen, desto größer ist die Wahrscheinlichkeit der Überlappung.

Schwachstellenmärkte: Wer kauft und verkauft Schwachstellen?

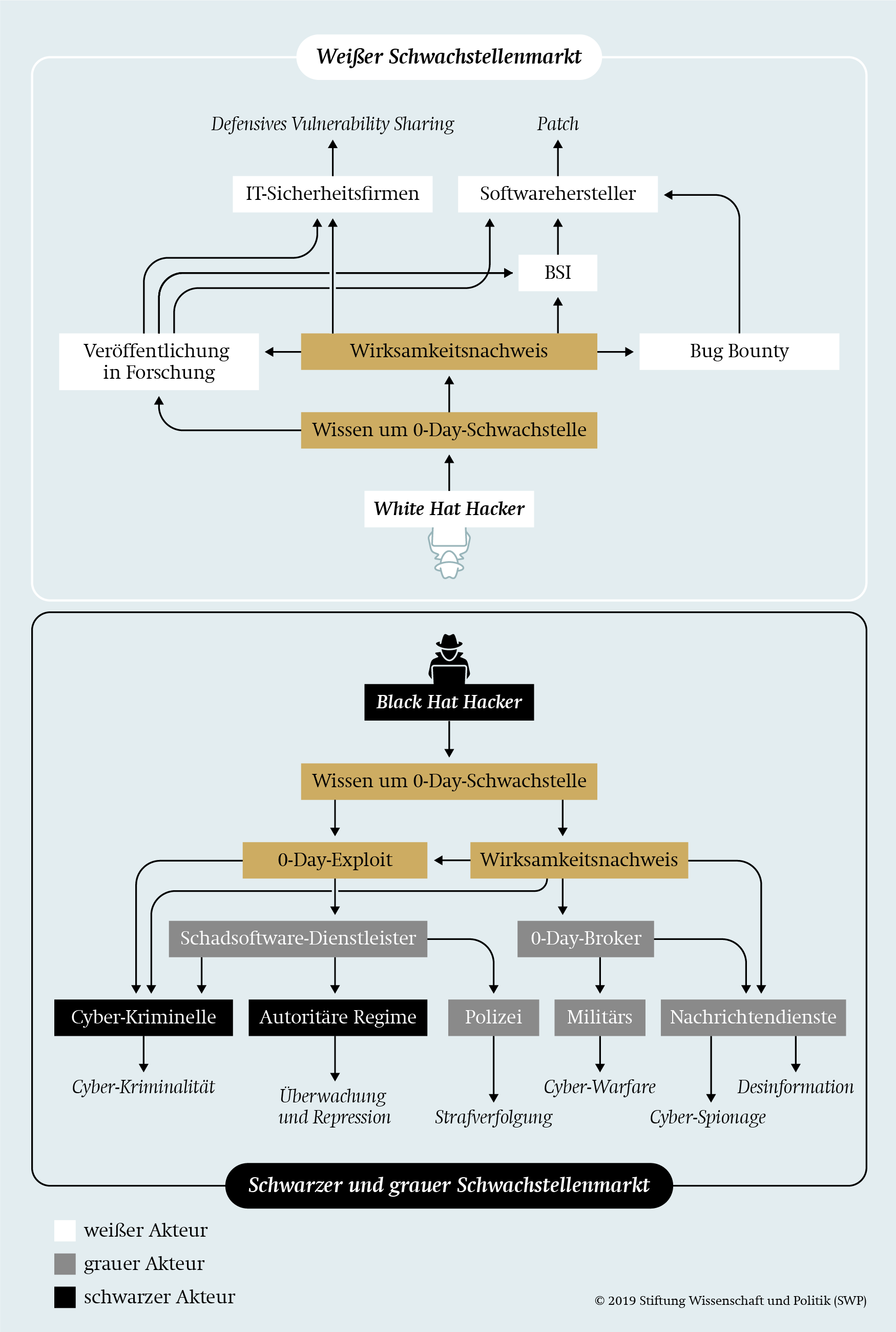

Das individuelle Verhalten von Staaten, Firmen und weißen und schwarzen Hackern hat einen Einfluss darauf, wie groß das Problem der 0-Day-Schwachstellen auf der Makroebene ist. Um dieses Verhalten abzubilden, lohnt es sich, den Handel mit 0-Day-Schwachstellen auf Märkten zu betrachten. Ein Handelsplatz ist der legitime weiße Markt, zu dem insbesondere die zuvor erwähnten Bug-Bounty- und Vulnerability-Sharing-Programme gehören. Im Rahmen der Letzteren wird das Wissen um 0-Days zu defensiven Zwecken an Organisationen weitergegeben, um etwa Systeme immunisieren zu können (siehe Grafik 3).

Ganz anders verhält es sich auf dem weitgehend unregulierten Schwarzmarkt. Hier vertreiben Black-Hat-Hacker Exploit-Kits, Botnetze (»botnet for hire«), Denial-of-Service-Dienste, gestohlene Kreditkarteninformationen, Kundendaten sowie andere illegale Güter und Hacking-Dienstleistungen mit dem Ziel, die erschlichenen Informationen bzw. das gewonnene Know-how für illegale Praktiken zu nutzen. Abnehmer dieser Dienstleistungen sind sowohl Kriminelle, Black-Hat-Hacker, Terroristen als auch Polizeibehörden, Geheimdienste und Militärs nicht nur autoritärer, sondern auch demokratischer Staaten. Der Verkauf von 0-Day-Schwachstellen und Exploits gehört aufgrund der Komplexität dieser »Güter« zu den eher seltenen Premiumdienstleistungen auf dem Schwarzmarkt.28

Es wird geschätzt, dass der Schwarzmarkt für Cyber-Kriminalität mit mehreren Milliarden US-Dollar jährlich ein größeres Umsatzvolumen hat als der weltweite Drogenhandel.

Allerdings ist dieser Markt das Haupttriebwerk für verschiedene illegale Cyber-Aktivitäten, die jedes Jahr Milliarden Dollar an wirtschaftlichen Schäden verursachen.29 Der Markt ist nur schwer zugänglich. Geschäftsbeziehungen basieren häufig auf Vertrauen

und finden über verschlüsselte Direktkontakte (E-Mail, Off-the-record messaging) oder auch in eigenen Foren im Darknet statt.30 Schätzungen gehen davon aus, dass der Schwarzmarkt für Cyber-Kriminalität mit mehreren Milliarden US-Dollar jährlich ein größeres Umsatzvolumen hat als der weltweite Drogenhandel.31

Nicht ganz eindeutig getrennt vom Schwarzmarkt existiert ein grauer Markt, auf dem gesetzkonforme IT‑Firmen das Wissen um 0-Day-Schwachstellen zum Beispiel an Nachrichtendienste verkaufen oder Schadsoftwaredienstleister dieses Wissen in konfektionierte (»off the shelf«-)Spionageprogramme umwandeln und diese an Strafverfolgungsbehörden veräußern. Dazu gehören Spionagetrojaner, die aus der Ferne Daten von Rechnern auslesen können, aber auch Software zum Knacken verschlüsselter Telefone (zum Beispiel Cellebrite). Die Spionagesoftware FinSpy der in München ansässigen FinFisher GmbH wird laut Presseberichten auch vom deutschen Bundeskriminalamt zur Quellentelekommunikationsüberwachung (»Staatstrojaner«) eingesetzt.32 Da dieser Markt kaum reguliert ist, machen immer wieder Fälle Schlagzeilen, in denen Firmen entgegen ihrer öffentlichen Bekundungen ihre Dienste an autoritäre Regime verkauft haben. FinSpy wurde zum Beispiel vom Mubarak-Regime in Ägypten 2011 gegen Dissidenten eingesetzt. Ein Insider, der CEO der US-Exploit-Firma Netragard, Adriel Desautels, fordert daher eine Regulierung des grauen Exploit-Marktes: Es gebe dort sehr gierige Leute, »die alles an jeden und zum Teil den gleichen Exploit an mehrere Regierungen verkaufen« und dabei behaupten würden, es handle sich um exklusive Ware. Software wird auf diesen Märkten zur Waffe, die schnell in die falschen Hände gelangen kann und Chaos verursacht, so Desautels.33

Daneben gibt es Vermittler, sogenannte Schwachstellen-Broker, die keine Exploits, sondern nur das funktionierende Wissen um 0-Day-Lücken (»Proof of Concept«) verkaufen. Zu den Kunden gehören Schadsoftwaredienstleister, Nachrichtendienste, Advanced-Persistent-Threat-Gruppen und Cyber-Warfare-Einheiten.34 Aus diesem Grund sind 0-Day-Schwachstellen eine zentrale Ressource in zwischenstaatlichen Cyber-Konflikten. Insbesondere in den USA entwickeln zunehmend auch klassische Rüstungsproduzenten und private Sicherheitsfirmen »Cyber-Waffen«.35 Wie viele Unternehmen an solchen Tools arbeiten, ist aufgrund hoher Verschwiegenheit nicht bekannt, aber Schätzungen gehen von einer zwei bis dreistelligen Zahl aus.

Wie viele 0-Day-Informationen zirkulieren also auf diesen grauen Märkten? Wegen der Verborgenheit der Geschäftsbeziehungen gibt es naturgemäß kaum öffentliche Zahlen. Als 2015 der italienische Schadsoftwaredienstleister Hacking Team selbst gehackt wurde, erhielt man erstmalig Einblicke in das Innenleben einer solchen Firma.36 Hacking Team besaß 2015 Kenntnis von sechs 0-Day-Schwachstellen und bot fünf funktionierende 0-Day-Exploits für Strafverfolgungsbehörden an. Hacking Team hatte diese 0‑Days zum Teil selber von Freelance-Hackern und größeren Brokern wie der ehemaligen französischen Firma Vupen über nicht-exklusive Verträge gekauft.37 Käufer können also nicht sicher sein, dass ihre Ware tatsächlich exklusiv ist und nicht eventuell auch von anderen Nachrichtendiensten benutzt wird.

Das US-amerikanische IT-Sicherheitsunternehmen NSS Labs hat in einer Studie Berichte und Verkaufsbroschüren einiger größerer 0-Day-Händler analysiert. Die Firma Endgame bot in der Vergangenheit zum Beispiel ein Portfolio mit 25 0-Day-Exploits für insgesamt 2,5 Millionen US-Dollar an. Der Verkaufspreis pro Exploit lag zwischen 40000 und 60000 US-Dollar. Die Firma Netragard soll 2012 mehr als 50 Exploits an US-Regierungsstellen verkauft haben. NSS Labs schätzt, dass all diese Firmen insgesamt rund 150 Exploits pro Jahr für alle gängigen Softwareprodukte auf den grauen bzw. schwarzen Markt bringen.38

Wie funktioniert die Schwachstellenökonomie?

Schwachstellenmärkte sind ökonomischen Zwängen und Wechselwirkungen ausgesetzt, die das Verhalten der Marktteilnehmer beeinflussen und auch einen Ansatzpunkt für politische Steuerung bieten.

Je höher das Cyber-Sicherheitsniveau von Angriffszielen ist, desto kostspieliger werden Cyber-Operationen. Je sicherer Software wird und je mehr lukrative Bug-Bounty-Plattformen auf dem weißen Markt existieren, desto aufwendiger und insbesondere ressourcenintensiver wird das Finden von 0-Day-Schwachstellen für den Schwarzmarkt. Dies hat zur Folge, dass Freelance-Hacker und kleine Teams häufig nicht mehr mit größeren, arbeitsteilig organisierten Firmen konkurrieren können und Personal abgeworben wird, was insgesamt zu einer Konsolidierung des Schwarzmarkts führt.39 Wie bei rechtskonformen Märkten bestimmen Angebot und Nachfrage auch auf dem schwarzen Markt die Preise für illegale Güter. Die Preise für das Anheuern von Botnetzen sind in den letzten Jahren stark gesunken, weil es mittlerweile so viele Angebote gibt. Preise für gestohlene Kreditkartendaten sinken häufig, wenn ein neues Datenleck den Markt flutet.40 Ähnliche Dynamiken bestimmen den Handel mit 0-Days. Brokerfirmen wie Zerodium kaufen auf dem grauen Markt einfache 0-Day-Sicherheitslücken, zum Beispiel für das Umgehen von Fingerabdrucksperren auf Smartphones, für bis zu 15000 US-Dollar. Komplexere Schwachstellen, die das Ausführen von Code aus der Ferne in PDF-Dokumenten erlauben, werden für 500000 US-Dollar gekauft. Derartige Lücken sind zum Beispiel für die Fernüberwachung von Personen von besonderem Interesse. 2016 kursierte eine 0-Day-Lücke für iPhones (CVE-2016-4657), die die Übernahme des Geräts aus der Ferne erlaubte, indem einfach eine SMS an das Gerät geschickt wurde. Solche Exploits, die keine Nutzerinteraktionen erfordern und somit gänzlich unbemerkt ein System aus der Ferne infizieren können, sind besonders wertvoll für die Betreiber von Spionage und kosten daher teils Millionenbeträge.41 Der Großteil der verkauften 0-Days geht für einen Preis zwischen 50000 US-Dollar und 300000 US-Dollar über den Ladentisch.

»Die Anreize, Geld für offensive Exploits zu bezahlen, sind größer als die, es in die Verteidigung zu investieren.«

Gemeinhin sind die Preise für 0-Days auf dem Schwarzmarkt weitaus höher als bei vergleichbaren Bug-Bounty- oder Vulnerability-Sharing-Programmen auf dem weißen Markt. Dort belaufen sich die höchstmöglichen Auszahlungssummen, die White-Hat-Hackern für das Melden von Schwachstellen bezahlt werden, auf 20000 bis – in sehr seltenen Fällen – 200000 US-Dollar. Die durchschnittlichen Auszahlungssummen der Bug-Bounty-Plattform HackerOne liegen bei circa 2000 US-Dollar. Kritische Sicherheitslücken, die dort nur 9 Prozent der gemeldeten Sicherheitslücken ausmachen, bringen eine Belohnung von im Schnitt 4000 US-Dollar.42 Aus den geleakten E‑Mails des gehackten Schadsoftwaredienstleisters Hacking Team wird ersichtlich, dass die Firma Freelance-Hackern durchschnittlich zwischen 40000 und 200000 US-Dollar für Exploits bezahlt hat, die auf dem weißen Markt weniger wert gewesen wären.43 Auch wenn die konkreten Summen je nach Unternehmen variieren, die Tendenz ist generell wie beschrieben. Casey Ellis, CEO einer Bug-Bounty-Plattform, bezeichnet das Verhältnis des weißen und schwarzen Marktes daher als »ungleiches Spielfeld«: »Die Anreize, Geld für offensive Exploits zu bezahlen, sind größer als die, es in die Verteidigung zu investieren«.44

Diese ungleiche Anreizstruktur schlägt sich in höheren Marktpreisen für 0-Days auf dem Schwarzmarkt nieder: Es wird geschätzt, dass dort die Preise für 0-Days in den letzten zehn Jahren um circa das Fünffache gestiegen sind.45 Allerdings gibt es dazu keine systematischen Studien. Der Preisanstieg bei 0‑Days lässt sich durch eine erhöhte Nachfrage im Zuge des Ausbaus staatlicher Cyber-Warfare-Programme erklären. Gleichzeitig bleibt das Angebot begrenzt, da 0-Days eben verhältnismäßig selten und somit schwer zu finden sind. Wegen der hohen Preise lohnt sich der Einsatz von 0-Day-Exploits oft nur für staatliche bzw. staatsnahe Cyber-Akteure. Für kleinere APT-Gruppen ist es wegen hoher Einkaufskosten häufig sinnvoller, 0-Day-Exploits selbst zu programmieren. Ablon und Bogart schätzen die Kosten der Entwicklung eines 0-Day-Exploits auf rund 30000 US-Dollar mit einer Bearbeitungszeit von ein bis drei Monaten.46 Verkäufer auf dem Schwarzmarkt wissen um diese Kaufbereitschaft von Staaten und können daher höhere Preise verlangen.

Wenn Staaten sich Cyber-Sicherheit zum Ziel setzen, müssen sie die Rückkopplungseffekte ihrer offensiven Cyber-Sicherheitspolitik auf das Schwachstellenökosystem beleuchten.

Der US-amerikanische Jurist und Sicherheitsexperte Stephen Maurer kommt zu dem Schluss, dass sowohl die verschobene Anreizstruktur als auch die Kaufbereitschaft der Staaten das primäre Motiv für Hacker ist, statt auf dem weißen lieber auf dem grauen bzw. schwarzen Schwachstellenmarkt aktiv zu sein.47 Dort ist einfach mehr Geld zu verdienen. Dies wird von Studien bestätigt, die belegen, dass Hacker durchaus bereit wären, Lücken auf dem weißen Markt in Bug-Bounties zu verkaufen, wenn sie dafür Honorare bekämen, die mit denen auf dem Schwarzmarkt konkurrieren könnten.48 Das Kaufverhalten von Staaten hat also einen Einfluss auf die Marktstruktur. Es bestimmt mit, wie viele Black-Hat-Hacker der Markt »ernährt«, wie viel Schadsoftware von diesen entwickelt wird und somit wie groß das Problem der Cyber-Kriminalität ist. Aus globaler Perspektive betrachtet verschiebt das staatliche Verhalten beim Einkauf von 0-Days das Offensiv-defensiv-Dilemma zugunsten der Offensive oder, wie Ablon und ihre Mitautoren es ausdrücken: »Dank solcher Märkte wird die Fähigkeit zum Angriff wahrscheinlich die Fähigkeit zur Verteidigung übertreffen.«49

Wenn Staaten sich also Cyber-Sicherheit zum Ziel setzen, müssen sie die Rückkopplungseffekte ihrer offensiven Cyber-Sicherheitspolitik auf das Schwachstellenökosystem beleuchten. Denn eine offensive Politik vitalisiert den schwarzen Markt und schafft somit Anreize für mehr Cyber-Kriminalität, unter der Staaten leiden. Ein stärkerer Fokus auf die Defensive schafft im Idealfall mehr Anreize für weiße Märkte. Da ungeachtet dieser negativen Rückkopplungseffekte der Trend eindeutig zur Cyber-Offensive geht, ist zu fragen, welche Rolle 0-Days bei staatlichen Cyber-Operationen spielen.50

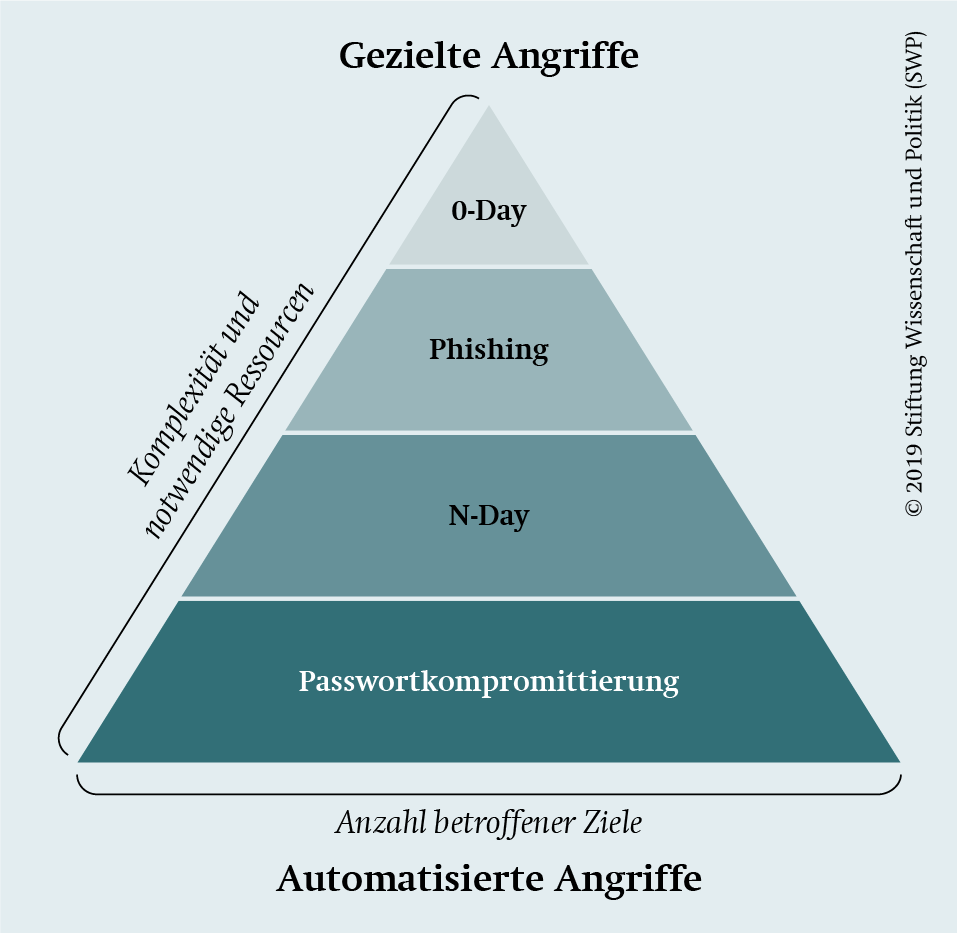

Die Nutzung von 0-Days in staatlichen Cyber-Operationen

Cyber-Operationen, die auf der Ausnutzung von 0‑Days basieren, sind bekannte Unbekannte: Wir wissen, dass sie im Geheimen stattfinden, aber wir können sie nicht sehen und daher nur schlecht wissenschaftlich erfassen.51 Insofern ist es nicht ohne weiteres möglich zu zählen, in wie vielen Cyber-Operationen 0-Days eine Rolle spielen. Berücksichtigt man aber die in den vorherigen Kapiteln erläuterten strukturellen Faktoren (Haltbarkeit, Knappheit, Kollision), dann lässt sich die Verwendung von 0-Days in Relation zu anderen Arten von Cyber-Vorfällen setzen. Nützlich ist hierbei eine Unterscheidung zwischen gezielten Cyber-Attacken, die nur wenige, dafür aber vom Angreifer eigens ausgewählte Hochwertziele betreffen, und automatisierten bzw. opportunistischen Angriffen, die einfach alle verwundbaren Ziele (die sogenannten »low-hanging fruits«) ins Visier nehmen. Gezielte Offensivoperationen sind in der Regel hochspezialisiert und daher komplexer und ressourcenintensiver, während automatisierte Angriffe teils mit einfachen Mitteln, zum Beispiel mit Botnetzen durchführbar sind, die man auf dem Schwarzmarkt mieten kann.

Die weitaus häufigste Erscheinungsform des Cyber-Angriffs sind Fälle von Passwortkompromittierung, also das Übernehmen von Accounts mittels gestohlener oder auf dem Schwarzmarkt gekaufter Nutzerdatenbanken (siehe Grafik 4). Da Nutzer häufig die gleiche Kombination von E-Mail-Adresse und Passwort über mehrere Webseiten hinweg verwenden, kann man mit erschlichenen Logins ganz ohne technisches Hacken Accounts von Websites übernehmen. Diese Form des Identitätsdiebstahls (»credential theft«) kann vollautomatisiert ablaufen und betrifft potentiell Millionen von Opfern. Aber auch in staatlich gesponserten Cyber-Operationen ist das Kompromittieren von Passwörtern eines der gängigsten Instrumente.52

Ein Großteil der Cyber-Angriffe im Jahr 2015 nutzte nicht aktuelle, sondern jahrealte, bereits gepatchte Sicherheitslücken aus.

Erst danach kommen klassische Cyber-Angriffe, die Software-Schwachstellen ausnutzen, wenngleich es zwischen den Kategorien fließende Grenzen gibt. Innerhalb dieses Bereichs von Cyber-Attacken basieren laut diverser Studien rund 70 Prozent der Vorfälle auf dem Vorhandensein von Sicherheitslücken, für die es bereits Patches gibt, sogenannten N-Days.53 Der Verizon Data Breach Report von 2016 behauptet, dass ein Großteil der Cyber-Angriffe im Jahr 2015 nicht aktuelle, sondern jahrealte, bereits gepatchte Sicherheitslücken ausnutzte.54 Diese Schwachstellen sind oft »legacy«-Systemen wie Automaten, Anzeigetafeln oder spezialisierten Anwendungen (zum Beispiel medizinische Scanner) eigen, die eine lange Lebensdauer haben und nicht gepatcht werden. Aus diesem Grund ist es hochproblematisch, dass bestimmte IoT-Geräte oder industrielle Kontrollsysteme mitunter über überhaupt keine Update-Mechanismen verfügen und somit bis zum Ende ihrer teils Dutzende Jahre währenden Lebenszeit verwundbar bleiben.

|

Grafik 4 Verteilung von Cyber-Angriffen nach Häufigkeit

Quelle: eigene Darstellung basierend auf Alex Stamos, »Black Hat 2017 Keynote«, Facebook, 26.7.2017, <www.facebook.com/ security/videos/10155111383296886/> (Zugriff am 5.2.2019). |

Nach N-Days folgt Phishing. Der zitierte Verizon Report von 2017 zeigt, dass es etwa doppelt so wahrscheinlich ist, dass ein Angriff via »social engineering« gelingt als über das Ausnutzen von 0-Day-Schwachstellen.55

Die zahlenmäßig kleinste Kategorie sind die gezielten 0-Day-Angriffe auf Hochwertziele, wie zum Beispiel militärische Einrichtungen, Unternehmen mit Schlüsseltechnologien oder sensible Regierungseinrichtungen. Da diese in der Regel gut gesichert sind und Angreifer bei Entdeckung mit politischen Gegenreaktionen rechnen müssen, werden derartige Systeme folglich eher mit schwer detektierbaren 0-Day-Exploits angegriffen.56 In dieses kleinste Segment von Cyber-Attacken fallen auch APT. Angriffe mit bekannten Sicherheitslücken sind also quantitativ das weitaus größere Phänomen als 0-Day-Angriffe. Letztere sind eher aufgrund ihrer qualitativen Eigenschaften problematisch. Wie ist dies zu erklären?

Hacker wählen in der Regel einen Angriffsweg mit dem besten Kosten-Nutzen-Verhältnis. 0-Day-Attacken sind komplex und erfordern einen hohen Entwicklungsaufwand, da sie für bestimmte Zielkonfigurationen maßgeschneidert werden müssen und dadurch nur schwer wiederverwertbar sind. Für Kleinkriminelle ist es oft lukrativer, bereits bekannte, aber nicht gepatchte Sicherheitslücken auszunutzen, um so mitunter Millionen von Zielen gleichzeitig anzugreifen. Im Gegensatz zu Nachrichtendiensten haben sie weder das Interesse noch das Know-how und die Ressourcen, um längere Zeit in einem System unentdeckt zu bleiben. Staatliche bzw. staatsnahe Akteure verfügen aber über die personellen und finanziellen Mittel für 0-Day-Operationen und haben zudem ein institutionelles Interesse daran, nicht identifiziert zu werden. Dies führt dazu, dass es vorwiegend, aber nicht nur, Geheimdienste und militärische Cyber-Einheiten mit hohem Know-how sind, die 0-Day-Schwachstellen verwenden, um über längere Zeit unentdeckt Hochwertziele auszuspionieren.57 Prominente Beispiele sind Stuxnet, Duqu und Flame, Operationen, bei denen teils mehrere 0-Day-Sicherheitslücken ausgenutzt wurden. Allgemein lässt sich sagen: Je besser organisiert und finanziert eine Hackergruppe ist, desto größer ist die Wahrscheinlichkeit, dass diese auch 0-Day-Operationen ausführen kann.

Aber auch Staaten unterliegen Kostenzwängen. Der ehemalige Chef der Elite-Hacker-Einheit »Tailored Access Operations« der National Security Agency (NSA), Rob Joyce, erklärte auf einer Konferenz, dass es ein Missverständnis sei, zu glauben, die NSA setze massiv auf 0-Days. Joyce sagte, es sei oft möglich, auch ohne 0-Day-Exploits in große Netzwerke einzudringen, wenn man es nur mit genug Beharrlichkeit versuche.58 Laut Joyce gehören zu den von der NSA am häufigsten genutzten Angriffsvektoren E‑Mails (»spear phishing«), die Kompromittierung bestimmter Websites oder Services (sogenannte Wasserloch-Attacken, »Watering hole attacks«) oder die Infizierung von Datenträgern wie USB-Sticks. Über diese Wege kann mittels N-Days schädlicher Code in ein System geschleust werden. Dies sei in der Summe billiger und weniger risikobehaftet als eine Attacke mit 0-Day-Exploits. Der ehemalige NSA-Mitarbeiter Dave Aitel gibt an, dass es bis zu zwei Jahre dauern kann, bis eine 0-Day-Lücke gefunden und ein vollständig verwendbarer Exploit in eine staatliche Spionageoperation integriert werden kann. Dazu braucht es in der Regel ein Team von 10 bis 40 Personen, die mehrere Monate an einem Angriff arbeiten. Das heißt, der Nutzen von 0-Days unterliegt technischen und operativen Einschränkungen, die dazu führen, dass auch Geheimdienste den oft einfacheren Weg des Angriffs mittels bekannter Sicherheitslücken wählen.59

0-Days sind für wirkungsvolle staatliche Cyber-Operationen nicht zwingend erforderlich: N-Days können ähnlich effektiv sein.

Dieser Überblick zeigt, dass Schwachstellen-Governance sich nicht nur auf 0-Days beschränken darf, da sonst große Teile des Problems ignoriert würden. Es wird aber auch deutlich, dass 0-Days nicht zwingend für wirkungsvolle staatliche Cyber-Operationen erforderlich sind, da N-Days ähnlich effektiv sein können.

Wie viele Sicherheitslücken werden von Geheimdiensten zurückgehalten?

Da Staaten sowohl die primären Akteure auf dem 0‑Day-Markt als auch in Cyber-Konflikten sind, drängt sich die Frage auf, in welchem Umfang sie sich mit dem Wissen um 0-Days bevorratet haben.

Bisher gibt es nur eine Regierung, von der belegt ist, dass sie Informationen über 0-Day-Lücken auf grauen oder schwarzen Märkten eingekauft hat. Aus den geleakten Dokumenten Edward Snowdens ließ sich rekonstruieren, dass die NSA im Jahr 2013 ein Budget von circa 25 Millionen US-Dollar für den Einkauf von Softwareschwachstellen von Privatunternehmen hatte. Dazu kommen die von der NSA bzw. Partnerunternehmen selbst gefundenen Sicherheitslücken. Der ehemalige NSA-Direktor Michael Rogers behauptet, dass die NSA 91 Prozent der Lücken, die sie findet, selbst dem Hersteller meldet.60 Unklar ist, wie der Geheimdienst mit eingekauften Lücken verfährt. Ausgehend von dem erwähnten Budget und den Marktpreisen von 0-Days kann geschätzt werden, dass die NSA zwischen 100 und 600 0-Day-Schwachstellen pro Jahr einkaufen kann.61 Der Cybersicherheitsexperte Jason Healey hat auf der Basis dieser Zahlen errechnet, dass die NSA zwischen 15 und 75 0‑Days pro Jahr zurückhält.62 Für die USA hinzuzuaddieren wären noch die von der CIA und dem FBI gehorteten 0-Days. Die New York Times benennt zudem Israel, Großbritannien, Russland, Indien und Brasilien als weitere Käufer auf dem grauen Markt.63

Wenn man diese Zahlen auf alle Staaten hochrechnet, die gerade Cyber-Warfare Programme aufbauen, ergibt sich theoretisch ein globales Potential einer drei- bis fünfstelligen Zahl von Sicherheitslücken, die den Herstellern gemeldet werden. Zum Vergleich: Eine ebenso fünfstellige Zahl von N- und 0-Day-Lücken wird jährlich der CVE-Datenbank gemeldet (2018: 16555).64 Wenn alle 193 Staaten dieser Welt und einige nichtstaatliche Akteure wie Hackergruppen und Schwachstellendienstleister Sicherheitslücken zurückhalten würden, ergäbe sich ein globales Risikopotential von über 100000 ungemeldeten Verwundbarkeiten. Das wären mehr als alle Lücken, die in den letzten fünf Jahren in der CVE-Datenbank gelistet wurden. Hier zeigt sich, dass die Handlungen der Staaten auf nationaler Ebene negative Effekte auf globaler Ebene erzeugen, die die Cyber-Sicherheit aller gefährden.

Wie sollten Staaten mit Sicherheitslücken umgehen?

Neben dem Einkauf von Lücken auf grauen oder schwarzen Märkten werden in diversen Staaten bereits Research & Development-Einrichtungen aufgebaut, die mittels »reverse engineering« und »penetration testing« selbst eigene Sicherheitslücken finden können und dazu passende Exploits entwickeln sollen. In Deutschland wäre in diesem Zusammenhang die 2016 eingerichtete Zentrale Stelle für Informationstechnik im Sicherheitsbereich (ZITiS) zu nennen.65 Geheimdienste verfügen schon seit den frühen 1990er Jahren über eigene Cyber-Abteilungen, die NSA zum Beispiel über die Tailored-Access-Operations-Einheit und die CIA über die Abteilung Cyber-Operations.

Die staatliche Governance von 0-Day-Schwachstellen erstreckt sich insgesamt auf drei Felder: Erstens müssen Staaten eine Haltung zum Bereich der Akquise, also des Einkaufs oder der Eigenentwicklung von Schwachstellen oder Exploits beziehen. Zweitens müssen sie sich zum Problem der Veröffentlichung positionieren, also zu der Frage, ob und wie sie selbst gefundene oder eingekaufte Lücken einem verantwortlichen Meldeprozess unterziehen. Und drittens müssen sie entscheiden, ob und wie Schwachstellen für eigene Cyber-Operationen bzw. staatliches Hacking überhaupt verwendet werden sollen, und antizipieren, welche Effekte dieses Handeln haben könnte.

Staaten, die offensive Cyber-Operationen erwägen, haben im Prinzip drei Optionen für den Umgang mit Sicherheitslücken: Geheimhaltung, vollständige Veröffentlichung oder partielle Veröffentlichung (»Schwachstellenmanagement«).

Geheimhaltung und vollständiges Zurückhalten (stockpiling)

Bisher melden die meisten Staaten, die Cyber-Warfare-Programme aufstellen, Schwachstellen, die sie gefunden haben, nicht, um sie gegebenenfalls in Cyber-Operationen ausnutzen zu können. Das gilt sowohl für demokratische Cyber-Mächte wie Frankreich oder Israel als auch für autoritäre Regime wie China, Iran, Nordkorea oder Russland. Dieses Verhalten lässt sich rational aus den nationalen Sicherheitsinteressen der Staaten ableiten. Gegenwärtig gibt es einen Hype um Cyber-Fähigkeiten. Viele Staaten sehen darin ein Prestigeobjekt und ein Machtmittel zur Erweiterung des eigenen Handlungsspielraums. Die NSA argumentiert, dass das Veröffentlichen von 0-Day-Sicherheitslücken die Möglichkeiten reduziert, wichtige Geheimdienstinformationen im Ausland zu sammeln, terroristische Anschläge zu verhindern, den elektronischen Diebstahl geistigen Eigentums zu unterbinden oder gefährliche Exploits zu finden, die die USA bedrohen.66

Aus dieser realpolitischen Perspektive wäre das Melden von Schwachstellen an den Hersteller irrational, da die Entwicklung von Exploits Zeit und Steuergeld verbrennt und nach der Meldung kein »return on investment« mehr zu erwarten wäre. Staaten würden damit zudem indirekt die schlechte Softwarequalität von Herstellern subventionieren.67 Außer in Berichten von anekdotischer Evidenz bleiben Geheimdienste aber den konkreten Nachweis schuldig, wie wirksam das Verwerten von 0-Days ist.

Einseitige Abrüstung und nationale Sicherheit

Befürworter des Zurückhaltens argumentieren, dass das Melden von Lücken durch Geheimdienste an den Softwarehersteller einer unilateralen Abrüstung gleichkäme. Wenn zum Beispiel die USA durch die Offenlegung von Schwachstellen einen Teil ihrer Angriffsfähigkeiten abbauen würden, ohne dass klar wäre, ob Russland, China und andere das Gleiche tun, bedeutete dies einen Verlust an Sicherheit.68 Die Abrüstung von Dual-use-Wissensressourcen wie 0-Days kann allerdings nur schlecht verifiziert werden. Somit gibt es keine Garantie dafür, dass andere Staaten oder Hackergruppen ebenfalls ihr Verhalten ändern und von ihrer »stockpiling policy« abrücken.

Der stellvertretende NSA-Direktor Rick Ledgett geht sogar noch einen Schritt weiter. Ihm zufolge »würde das Aufgeben dieser Fähigkeiten Menschenleben kosten.«69 Rob Joyce, der ehemalige Cyber-Security-Koordinator im Weißen Haus, sieht noch einen weiteren Aspekt als wichtig an: 0-Day-Exploits seien ein politisches Mittel der Abschreckung, mit dem man einem Gegner Schaden androhen oder Cyber-Kriminalität aufklären könne. So gesehen schaffe die Existenz von Waffen kein Sicherheitsdilemma, sondern ein Mehr an nationaler Sicherheit. Der Nutzen überwiege hierbei also die Kosten. Die USA könnten es sich nicht erlauben, aus diesem Rüstungswettlauf auszusteigen, da man sonst militärisch ins Hintertreffen gerate.70

Spionagevorteil

Die NSA stellt die Vorteile der Nutzung von 0-Days für die eigene Spionagetätigkeit heraus. 0-Days würden es zum Beispiel erlauben, unbemerkt in die Cyber-Kommandos und Nachrichtendienste von Gegnern, aber auch Partnern einzubrechen, um zu beobachten, was diese tun. Diese Art von »aktiver Cyber-Verteidigung« ermöglicht in der Theorie die Generierung von nachrichtendienstlichen Informationen, die dazu befähigen, feindliche Cyber-Angriffe bestimmten Urhebern zuzuordnen. Ferner könne auf der Grundlage solcher Kenntnisse beurteilt werden, welche Angriffstools und Schwachstellen Gegner für welche Ziele benutzen. Dieses Wissen diene wiederum der eigenen Verteidigung. Würde man also auf eigene 0-Day-Operationen verzichten und gefundene Sicherheitslücken an Hersteller melden, verlöre man diese wichtige Quelle der Erfassung von Telemetriedaten.

Cyber-Spionage ist sicherer als andere Spionageformen, da Agenten aus der Ferne globale Datenströme abschöpfen können, ohne sich in Gefahr zu begeben. Cyber-Spionage erlaubt es zudem, weitaus größere und reichhaltigere Datenmengen zu erheben, als die Observation von Zielpersonen im Feld generiert. Moderne Smartphones speichern Bewegungsdaten, biometrische Informationen, Verhaltensdaten und Metadaten und ermöglichen es, wenn sie gehackt werden, so umfangreiche Profile über ihre Besitzer zu erstellen wie kaum ein anderes digitales Gerät. Cyber-Operationen eröffnen der Überwachung somit quantitativ und qualitativ neue Dimensionen.

Der ehemalige NSA-Mitarbeiter Dave Aitel argumentiert daher, dass ein Verbot des Zurückhaltens von 0-Days für Spionageoperationen die Fähigkeit der Geheimdienste, Daten zu sammeln, mindern würde. Dies hätte zur Konsequenz, dass die Dienste verstärkt auf die anlasslose Internetmassenüberwachung setzen würden. Kurzum, die gezielte Tiefenüberwachung mit 0-Days gehe unterm Strich mit einem geringeren Verlust an Privatsphäre einher als die automatisierte, anlasslose Massenüberwachung.71 Diese Rechnung gilt natürlich nur unter der Voraussetzung, dass gezielte Cyber-Operationen, die 0-Day-Schwachstellen ausnutzen, tatsächlich die Ausnahme bleiben und Massenüberwachung nicht dennoch stattfindet.

Die NSA behauptet, dass die Vorteile, die sich durch die Nutzung von 0-Days für die nationale Sicherheit ergäben, den Verlust an Cyber-Sicherheit ausgleichen würden, der durch das Offenhalten von Lücken entsteht. Die NSA ist sich also bewusst, dass das Geheimhalten von Schwachstellen in der Tat die Cyber-Sicherheit gefährdet. Die Situation, in der man sich befinde, gleiche allerdings der der britischen Codebrecher im Zweiten Weltkrieg, die die Enigma-Chiffriermaschine der Nazis bereits entschlüsselt hatten und daher von gegnerischen Angriffsplänen wussten. Um dieses Wissen vor den Nazis zu verbergen, seien absichtlich bestimmte Operationen des Gegners geduldet worden, auch solche, die das Leben alliierter Soldaten in Gefahr brachten. Die Aufrechterhaltung einer solchen Täuschung spielt auch im digitalen Zeitalter eine wichtige Rolle. Die Veröffentlichung von 0-Day-Lücken kann dazu führen, dass der Gegner Informationen über eigene Ziele und Fähigkeiten erlangt. Fremde Geheimdienste könnten aus der Art und Qualität der veröffentlichen Bugs auf spezifische Modalitäten des Reverse-Engineering und somit auf die Programmierfähigkeiten des Dienstes schließen. Ebenso könnte aus solch einer Meldung geschlossen werden, für welche Ziele sich ein Geheimdienst interessiert.72

Vollständige, verantwortungsvolle Veröffentlichung

Die zweite Option für den Umgang mit Sicherheitslücken besteht darin, dass Regierungsstellen, die aktiv selbst nach Schwachstellen suchen, diese nach erfolgreicher Entdeckung und Tests an die Hersteller melden. Dies sollte auf verantwortungsvolle Weise geschehen. Das heißt, der Hersteller sollte genügend Zeit bekommen, einen Patch zu entwickeln, bevor die Lücke vollständig veröffentlicht wird. Die Befürworter eines solchen Vorgehens argumentieren, dass sich aus einer Politik des Zurückhaltens von 0-Day-Lücken neue Sicherheitsprobleme ergäben. Daher sei entweder der vollständige Verzicht auf Cyber-Operationen geboten oder alternativ der Verzicht auf Cyber-Operationen, die lediglich auf 0-Days basieren. Die sehr häufig auftauchenden N-Day-Schwachstellen könnten dann weiterhin ausgenutzt werden. Glaubwürdig wäre eine Strategie der vollständigen Ächtung von 0-Days aber nur dann, wenn diese auch mit der Selbstverpflichtung einhergehen würde, keine Informationen über Sicherheitslücken auf grauen oder schwarzen Märkten für offensive Zwecke einzukaufen.

Nutzen für Abrüstung und glaubhafte Cyber-Außenpolitik

Staaten, die sich eine Disclosure-Strategie zu eigen machten, würden signalisieren, dass von ihnen als Cyber-Akteur keine Bedrohung ausgeht. Sie würden damit einen Beitrag zur Eindämmung des Rüstungswettlaufs leisten. Aktuelle Forschungsergebnisse zeigen, dass die Akquise von digitalen »Waffen« in Form von 0-Days und Exploits Sicherheitsdilemmata schafft und Rüstungsspiralen auslöst.73 Insbesondere Cyber-Angriffe auf Regierungseinrichtungen fördern die Unsicherheitswahrnehmung eines Staates. Diese wiederum führt oftmals zu politischem Aktionismus und dem unbedingten Bestreben, notfalls mit gleichen Mitteln zurückschlagen zu können. Eine solche Zielsetzung geht unweigerlich mit der Anschaffung von Cyber-Fähigkeiten und 0-Day-Exploits einher. Diese Art der Aufrüstung wird in Nachbarstaaten wiederum als Bedrohung für die eigene Sicherheit interpretiert, weshalb sie nun auch aufrüsten.

Am Ende eines digitalen Wettrüstens ergäbe sich eine anarchische Situation, in der gut gerüstete Cyber-Mächte und nicht-staatliche Hacker einander auf Augenhöhe bedrohen.

Rüstungswettläufe sind im Cyber-Space nicht auf Staaten in bestimmten geografischen Räumen begrenzt, sondern prinzipiell überregional, da über das Internet jedes Ziel auf dem Globus mit einem Cyber-Angriff attackiert werden kann. Zudem beteiligen sich nicht-staatliche Akteure an diesen Wettläufen. Am Ende eines derartigen digitalen Wettrüstens ergäbe sich weltumspannend eine anarchische Situation, in der gut gerüstete Cyber-Mächte und nicht-staatliche Hacker einander auf Augenhöhe bedrohen.74 Dies hieße nicht mehr Sicherheit, sondern weniger. Das Denken, das einen solchen Prozess nach sich zieht, kann nur durch unilaterale Beschränkung bzw. Abrüstung und vertrauensbildende Maßnahmen durchbrochen werden.75

Eine Cyber-Sicherheitspolitik, bei der die Meldung von Schwachstellen die Regel ist, würde die Soft-Power von Staaten stärken und hätte den Effekt, dass die kollektive (Cyber-)Sicherheit in Relation zur eigenen digitalen Angriffsfähigkeit als höheres Gut betrachtet wird.76 Cyber-Sicherheit ist nur global und gemeinsam erreichbar und kann auch nicht gegen andere, sondern nur mit anderen Staaten durchgesetzt werden.

Eine Politik des Meldens von Sicherheitslücken hätte aber noch eine weitere, konkrete Abrüstungsfunktion, die mit einer Eigenheit digitaler Güter zusammenhängt: Anders als bei physischen Waffen würde eine unilaterale Abrüstung in Form des Meldens und Schließens von Sicherheitslücken auch die Abrüstung des Gegners bedeuten, sofern dieser Kenntnis von den gleichen Lücken besitzt.

Kollision, Missbrauch und Diebstahl von Cyber-Arsenalen

Wenn Staaten das Wissen um 0-Day-Sicherheitslücken für eigene Cyber-Operationen zurückhalten, müssen diese Kenntnisse und die Informationen über die jeweiligen Exploits irgendwo gespeichert werden – in Cyber-Arsenalen. Je länger aber 0-Day-Exploits auf Lager liegen, desto größer ist die Wahrscheinlichkeit, dass diese nicht mehr wirkungsvoll sind, wenn sie zum Einsatz kommen – die entsprechenden Sicherheitslücken im Zielsystem könnten in der Zwischenzeit behoben worden sein. Zudem sind 0-Day-Operationen hochgradig auf die Systemkonfiguration eines Ziels maßgeschneidert und können daher nicht einfach gegen komplett anders konfigurierte Ziele gerichtet werden. Stockpiling ist also nur in begrenztem Maße sinnvoll. Offensive Akteure bevorzugen daher die »just in time«-Entwicklung von Exploits.

Dazu kommt das Problem der Kollisionsrate, die größer wird, je mehr Geheimdienste und Strafverfolgungsbehörden am Cyber-Rüstungswettlauf teilnehmen. Staatliche Cyber-Akteure haben überall ein ähnliches Aufgabenspektrum, nämlich die unbemerkte Observation eines Zielsystems über einen möglichst langen Zeitraum. Die Universalität dieses Bestrebens führt dazu, dass sie vorrangig bestimmte Typen von 0‑Day-Lücken mit bestimmten Qualitätsmerkmalen suchen werden. Der ehemalige Cyber-Security-Koordinator des Weißen Hauses, Howard Schmidt, stellt daher fest, »es sei ziemlich naiv zu glauben, dass man der einzige in der Welt ist, der eine neue 0-Day-Lücke entdeckt hat. Das mag für einige Stunden oder Tage der Fall sein, aber mit großer Sicherheit nicht dauerhaft.«77

Ein weiteres Risiko ist, dass Exploits verloren gehen oder gestohlen werden. Ein Arsenal muss hoch gesichert sein, um zu verhindern, dass etwa Innentäter die darin aufbewahrten staatlichen Exploits für eigene Zwecke missbrauchen. Dadurch, dass 0-Day-Angriffe in der Regel nicht detektiert werden können, geht die Speicherung von Exploits mit einem enormen Missbrauchspotential einher. Insider, wie zum Beispiel enttäuschte Mitarbeiter, sind ein oft übersehenes IT-Sicherheitsrisiko.78 Die diversen Geheimdienstlecks in den USA – von Edward Snowden über Vault 7 bis zu den Shadow Brokern – haben gezeigt, wie real die Gefahr ist. Im Jahr 2017 legte der WannaCry-Ransomware-Vorfall weltweit 250000 Systeme lahm. Die Informationen über die zugrundeliegende Sicherheitslücke wurden vermutlich aus dem Arsenal der NSA entwendet. Cyber-Arsenale wecken Begehrlichkeiten bei fremden Geheimdiensten. Diese haben ein genuines Interesse daran, die Fähigkeiten ihrer Konkurrenten zu kennen. Da aber IT-Sicherheit ein komplexes Unterfangen ist, können auch die besten Geheimdienste realistischerweise nicht garantieren, dass ihre Systeme vor Hackern sicher sind.

Proliferation und Menschenrechtsverletzungen

Je höher die Nachfrage von Staaten nach 0-Day-Exploits ist, desto mehr davon werden auch auf illegalen Märkten entwickelt und verkauft. Da diese Märkte weitgehend unreguliert sind, können sich auch autoritäre Regime dort bedienen und ihre Cyber-Arsenale aufrüsten. Der ehemalige NSA-Direktor Michael Hayden ist der Ansicht, die amerikanische Teilnahme am Schwarzmarkt führe letztlich dazu, dass US-Steuergelder zugunsten krimineller Geschäftsmodelle ausgegeben würden.79 Colonel Adams vom US Marine Corps warnte schon vor Jahren, dass der Schwarzmarkt Staaten digital aufrüstet, denen sonst die Fähigkeiten für gezielte Cyber-Operationen fehlen würden.80 Der WannaCry-Vorfall hat in krasser Weise veranschaulicht, wie sehr sich »cyber-power« durch die Proliferation von 0-Days verändern kann.81 Der Markt betreibt die Proliferation von Exploits und wertet kleinere Akteure, wie Nordkorea, immens auf, ein Land, das aufgrund seiner Isolation sonst kaum das Wissen um komplexe Cyber-Operationen erlangen könnte.82

Insbesondere autoritäre Regime setzen 0-Day-Exploits auch zu Menschenrechtsverletzungen ein, indem sie zum Beispiel mit Spionagetrojanern Dissidenten und zivilgesellschaftliche Akteure überwachen. Eindrücklich ist hier das Beispiel des international anerkannten Menschenrechtsaktivisten Ahmed Mansoor, der von den Vereinigten Arabischen Emiraten mit einem 0-Day-Spionagetrojaner überwacht wurde, der aus der Hand des israelischen Dienstleisters NSO Group stammte. Der gleiche Hersteller belieferte über 45 andere, vorwiegend autoritäre Staaten mit ähnlicher Software.83

Schwachstellenmanagementprozesse (VEP)

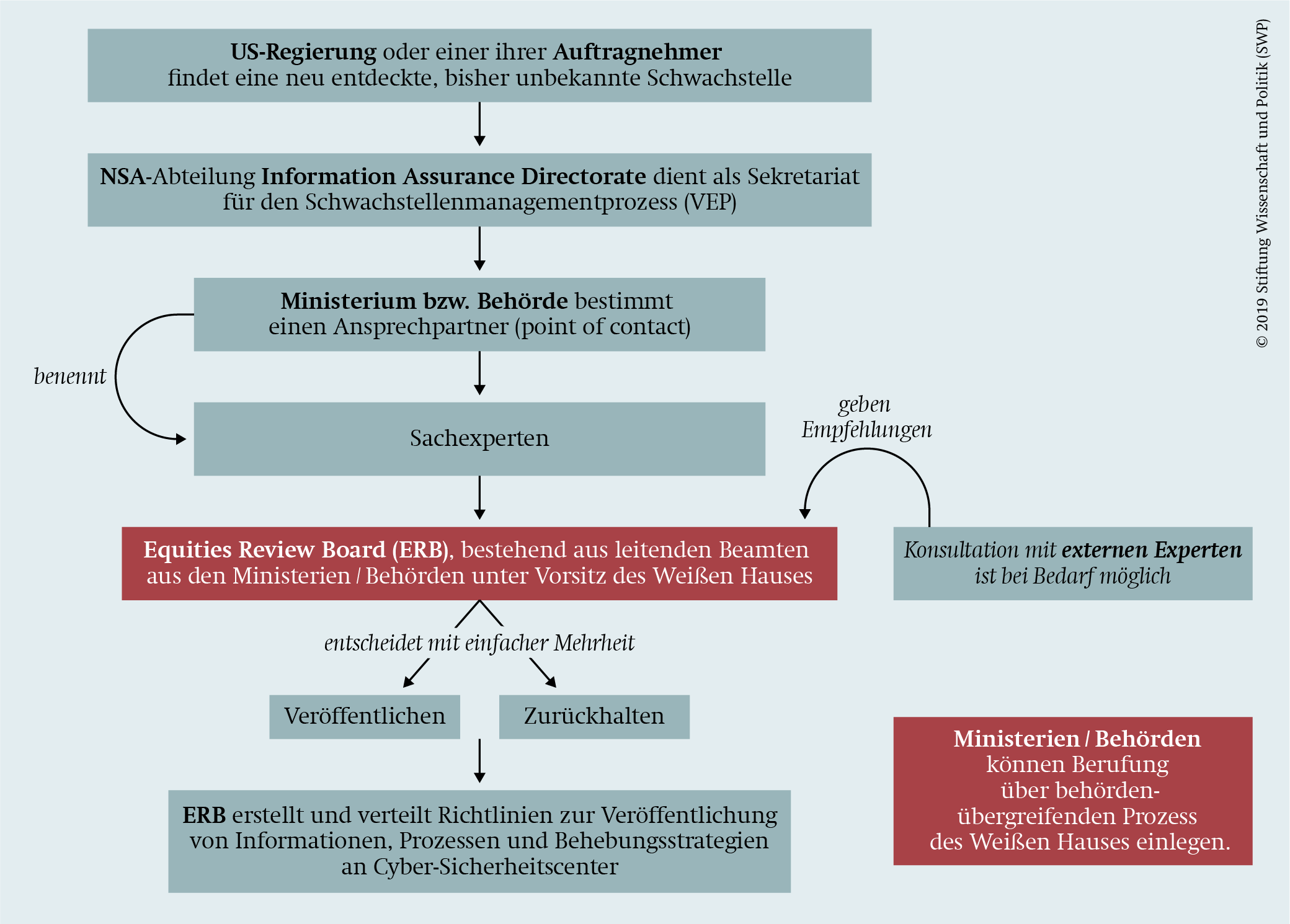

Voraussetzung für ein konstruktives Schwachstellenmanagement ist ein Abstimmungsprozess innerhalb der Exekutive, in dem entschieden wird, ob Geheimdienste, Cyber-Kommandos und Strafverfolgungsbehörden eine bestimmte Anzahl von 0-Day-Lücken über einen begrenzten Zeitraum für eigene Zwecke im Interesse der nationalen Sicherheit verwenden dürfen. Der Rest der entdeckten Schwachstellen wäre an den Hersteller zu melden. Eine solche Strategie würde dem Staat, der sie sich zu eigen macht, eine gewisse offensive Fähigkeit für Cyber-Operationen erlauben, im günstigsten Fall aber auch den Anforderungen an die Cyber-Sicherheit gerecht werden. Dafür muss innerhalb einer Regierung ein administrativer Prozess etabliert werden, in dem eine Güterabwägung zwischen offensiven und defensiven Interessen stattfindet. Im Idealfall wird diese Entscheidung von offensiven und defensiven Stakeholdern gemeinsam auf neutralem Boden getroffen, wie in einem Review-Board. Dieses Gremium müsste für jede einzelne 0‑Day-Lücke, die von Staaten selbst gefunden, gekauft oder eigens entwickelt wurde, prüfen, ob ein Zurückhalten signifikante Gefahren birgt oder ob die Schwachstelle relativ risikofrei ausgenutzt werden kann. Falls das Risiko zu groß ist, muss die Lücke an den Hersteller gemeldet werden. Solche Verfahren, in denen Staaten die Risiken von Sicherheitslücken abschätzen und deren offensive und defensive Potentiale abwägen, werden gemeinhin als »Government Vulnerability Disclosure Review Process« bezeichnet. In den USA existiert ein solcher »Vulnerability Equities Process« (VEP) seit 2010 und wurde seitdem immer weiter angepasst.84 Grafik 5 illustriert diesen Prozess.

Für den VEP wurde ein Equities Review Board (ERB) geschaffen, in dem Vertreter all jener Ministerien und nachgeordneten Behörden zusammenkommen, die mit der Sicherheit des Landes betraut sind (unter anderem Ministerien für Innere Sicherheit, Handel, Finanzen, Energie, Verteidigung und die Geheimdienste). Zudem wurden in den Behörden Kontaktgruppen für den regelmäßigen Austausch untereinander eingerichtet, die es jeder Dienststelle erlauben, gefundene 0-Days in den Review-Prozess einzubringen. Anhand einer Liste vordefinierter Kriterien (siehe Box, S. 28) wird abgewogen und dann mit einfacher Mehrheit entschieden, ob die Lücke zum Beispiel für NSA-Cyber-Operationen zurückgehalten oder an den Hersteller gemeldet wird.

Ein Motiv für die Einrichtung des VEP war neben der Schaffung von Transparenz und Legitimität auch die Regulierung der im Verborgenen operierenden Cyber-Warfare-Praktiken nach rechtsstaatlichen Kriterien. Der Prozess sendet zudem an die internationale Gemeinschaft das Signal aus, dass sich die USA im Bereich der digitalen Rüstung selbst Restriktionen auferlegen. Sicherlich ist damit auch die Hoffnung verbunden, eine normative Führungsrolle einzunehmen, die andere Staaten zur Nachahmung animieren könnte.85

Grafik 5

Der Vulnerability Equities Process« in den USA

Quelle: Eigene Grafik basierend auf Jason Healey, »The U.S. Government and Zero-Day Vulnerabilities: From Pre‑Heartbleed to Shadow Brokers«, in: Journal of International Affairs, 1.11.2016, S. 1–20 (4), <https://jia.sipa.columbia.edu/sites/default/files/attachments/Healey%20VEP.pdf> (Zugriff am 5.2.2019).

Ein VEP-Prozess ist aber nur sinnvoll, solange er sich an bestimmten Good-Governance-Prinzipien orientiert, zum Beispiel an dem Gebot, die Veröffentlichung von Lücken stets zu priorisieren. Wichtig ist auch, dass im institutionellen Design eines solchen Managementprozesses offensive und defensive Interessen fair ausbalanciert sind, denn die Geheimdienste werden durch ihr Interessenprofil automatisch gegen eine Veröffentlichung von Lücken votieren. Somit gilt es, einen Bias zugunsten einer offensiven Nutzung zu verhindern. Eine solche Verzerrung sollte auch durch die Inklusion zivilgesellschaftlicher Akteure wie Wissenschaftler vermieden werden. Wenn das Wissen über Lücken zurückgehalten wird, sollte diese Entscheidung periodisch neu überprüft werden. Die involvierten Behörden sollten zudem im Dienste der parlamentarischen Kontrolle Transparenzberichte erstellen, aus denen ersichtlich wird, welche Lücken gemeldet und geheim gehalten wurden. Die USA führen seit 2018 darüber hinaus Statistiken über die Zahl der im Review-Prozess behandelten Lücken, denen entnommen werden kann, wie viele Schwachstellen den Herstellern gemeldet und wie viele zurückgehalten wurden.

Die VEP-Kriterien |

||

|

Die US-Regierung hat 2017 die Kriterien veröffentlicht, die bei der Entscheidung über ein Zurückhalten bzw. eine Meldung einer 0-Day-Lücke eine Rolle spielen. Anbei folgt ein Auszug (Übersetzung durch den Autor): Teil 1 – Defensive Überlegungen 1.A. Überlegungen zur Bedrohung

1.B. Überlegungen zur Verwundbarkeit

1.C. Überlegungen zu den Auswirkungen

1.D. Überlegungen zur Risikominderung

|

Teil 2 – Geheimdienstliche, Strafverfolgungs- und operationelle Abwägungen 2.A. Überlegungen zum operativen Wert

2.B. Überlegungen zur Wirkungsweise

Teil 3 – Kommerzielle Überlegungen

Teil 4 – Internationale Überlegungen

Die Metakriterien, die dem VEP zugrunde liegen, orientieren sich vor allem an der Frage, ob eine Lücke wahrscheinlich von einem Gegner ausgenutzt werden kann und wie gefährlich die besagte Lücke ist. Je kritischer eine Lücke und je weiter verbreitet diese ist, desto gefährlicher ist sie. Wenn eine Lücke nicht zuverlässig ausgenutzt werden kann oder eine Software betrifft, die nicht im strategischen Interesse der USA liegt, dann würde das ERB dazu neigen, die Lücke dem Hersteller zu melden. Gleiches gilt, wenn die Lücke in eigenen kritischen Infrastrukturen zu finden ist. Solche Extremfälle sind einfach zu bestimmen. Probleme tauchen dann auf, wenn unklar ist, ob eine Lücke von einem Gegner benutzt wird. Die Amerikaner halten sich hier an das Prinzip »NOBUS – nobody but US«, also an die Devise, niemand außer uns soll Kenntnis von dieser Lücke besitzen. Die zuvor identifizierten |

|

Analyse und Zusammenfassung

|

Die VEP-Kriterien (Fortsetzung) Messschwierigkeiten bei 0-Days machen indes deutlich, dass ein solcher Status einer Schwachstelle kaum zweifelsfrei verifiziert werden kann. Zudem kann davon ausgegangen werden, dass bei der Entscheidung des ERB noch weitere Fragen eine Rolle spielen. Wie viel Entwicklungskosten und Aufwand haben US-Behörden betrieben um die Lücke zu finden? Je höher die versenkten Kosten, desto mehr wird sich die Waage zur Seite des Zurückhaltens neigen. Was sagt eine veröffentlichte Schwachstelle über das Fähigkeitenlevel der US-Geheimdienste aus? Unklar ist zudem, wie die einzelnen Fragen gewichtet werden. |

In einer globalisierten Welt benutzen mehr oder weniger alle Staaten ähnliche Hard- und Software (zum Beispiel Windows- oder Mac-PCs mit Intel-Prozessoren oder Smartphones mit Android oder iOS). Auch Regierungen und Militärs benutzen solche Geräte und Systeme. Diese Produkte werden in globalen Lieferketten entwickelt. All das bedeutet, dass sich die Risiken von 0-Days und Hintertüren gleichmäßig auf alle Akteure verteilen. Diese Verflechtung könnte in der Theorie dazu führen, dass Staaten von besonders dramatischen 0-Day-Angriffen absehen, da sie gleichermaßen über solche Angriffe verwundbar sind. Wegen der hochgradigen Verflechtung korreliert das Sicherheitsniveau aller mit dem Melden bzw. Zurückhalten von Sicherheitslücken. Die Annahme, dass eine Meldung von Sicherheitslücken an den Hersteller und das Bereitstellen eines Patches das objektive Cyber-Sicherheitsniveau aller anhebe, basiert auf drei Bedingungen, die sämtlich erfüllt sein müssen.

Trends zur »strategischen Autonomie« könnten eine Asymmetrie der Verwundbarkeitsrisiken noch verschärfen.

Die erste Bedingung ist, dass tatsächlich alle Staaten die gleiche Software verwenden und somit das Risiko gleichmäßig verteilt ist. In der Realität ist das Risiko zum Teil asymmetrisch verteilt: So gibt es in Industrieländern weitaus mehr Einsätze von Computersteuerung an neuralgischen Punkten wie zum Beispiel in Form intelligenter Stromnetze (Smart-Grids), digitaler Wasserversorgung, im Bereich des autonomen Fahrens oder in digitalen Produktionsstätten (Industrie 4.0). Schwellenländer sind somit quantitativ etwas weniger Risiken durch 0-Days ausgesetzt als Industrieländer. Trends zur »strategischen Autonomie« könnten eine Asymmetrie der Verwundbarkeitsrisiken noch verschärfen. Eine Nationalisierung bzw. autonome Eigenentwicklung von Informationstechnik würde dazu führen, dass spezifische Sicherheitslücken ebenso nationalisiert werden. Wenn Staaten komplett unterschiedliche IT-Produkte verwenden, entsteht für Staat A kein Sicherheitsrisiko mehr, wenn er Sicherheitslücken zurückhält, die nur in der nationalen IT von Staat B auftauchen. Die Güterabwägung verschiebt sich in diesem Szenario hin zur Cyber-Offensive.