Attribution als Herausforderung für EU-Cybersanktionen

Eine Analyse von WannaCry, NotPetya, Cloud Hopper, Bundestag-Hack, OVCW

SWP-Studie 2021/S 17, 13.10.2021, 47 Pagesdoi:10.18449/2021S17v02

Research Areas-

Die Attribution von Cyberangriffen ist ein souveräner Akt der EU-Mitgliedstaaten. Diese haben jedoch unterschiedliche technische und geheimdienstliche Fähigkeiten. Das führt zu Inkohärenzen in der europäischen Cyberdiplomatie, etwa bei der Verhängung von Cybersanktionen.

-

Die Analyse der politischen Reaktionen auf die Cybervorfälle WannaCry, Not‑Petya, Cloud Hopper, OVCW und Bundestag-Hack offenbart folgende Probleme: Die Attribution dauert lange und ist auf Erkenntnisse von Nato-Partnern angewiesen; die technischen Realitäten und die rechtlichen Tatbestandsmerkmale zur Klassifikation und Verfolgung von Cyberangriffen passen nicht immer zusammen; die Gewichtung der Tatbestandsmerkmale ist unklar.

-

Cybersanktionen sollen gezielte Maßnahmen und vor allem in ihrer Intensität verhältnismäßig sein: Destruktive Angriffe wie WannaCry oder NotPetya sollten härtere Konsequenzen nach sich ziehen als alltägliche Fälle von Cyberspionage wie Cloud Hopper oder Bundestag-Hack. Hier muss die EU ihre Werkzeuge genauer konfigurieren.

-

Die EU sollte die rechtlichen Tatbestandsmerkmale schärfen und Beweisstandards zur Attribution vereinheitlichen. Die Gemeinsame Cyber-Stelle der EU und EU INTCEN im Europäischen Auswärtigen Dienst sollten gestärkt werden, um den Austausch forensischer Informationen zu verbessern und die Politik der Attribution effektiver koordinieren zu können.

-

Die EU-Mitgliedstaaten und ihre alliierten Partner müssen Angreifer häufiger gemeinsam verurteilen, damit die davon ausgehende politische Botschaft wirklich deutlich wird. Dazu wäre es sinnvoll, für den Erlass von Cybersanktionen qualifizierte Mehrheitsentscheidungen zuzulassen.

Inhaltsverzeichnis

1 Problemstellung und Empfehlungen

2 Zur Genese der Cyberdiplomatie und der Attributionsproblematik

3.1 Was ist ein schwerwiegender Cyberangriff auf die EU?

3.2 Welche Institutionen und Verfahren bestimmen die Attribution?

3.3 Die Cyber Diplomacy Toolbox als Stufenplan

4 Fallstudien: EU‑Cybersanktionen und ihre Attributionen

4.1.1 Opfer, Schäden und Operationsziel

4.1.2 Attribution der Angreifer

4.1.3 EU-Reaktion auf WannaCry

4.2.1 Opfer, Schäden und Operationsziel

4.2.2 Attribution der Angreifer

4.2.3 EU-Reaktion auf NotPetya

4.3 Operation Cloud Hopper 2016

4.3.1 Opfer, Schäden, Operationsziel

4.3.2 Attribution der Angreifer

4.3.3 EU-Reaktion auf Cloud Hopper

4.4.1 Opfer, Schäden und Operationsziel

4.4.2 Attribution der Angreifer

4.4.3 EU-Reaktion auf den Bundestag-Hack

4.5 Versuchter Angriff auf die OVCW 2018

4.5.1 Attribution der Angreifer

4.5.2 EU-Reaktion auf den versuchten Angriff auf die OVCW

5 Defizite der Politik der Attribution

Problemstellung und Empfehlungen

Die Europäische Union hat im Juli 2020 erstmals sogenannte Cybersanktionen gegenüber Einzelpersonen verhängt, die mit dem russischen, nordkoreanischen oder chinesischen Staat in Verbindung gebracht werden. Die Maßnahmen umfassen Einreiseverbote und das Einfrieren von Vermögenswerten. Sie gelten in der EU-27 und sind als diplomatische bzw. politische Antwort auf zahlreiche schwerwiegende und bösartige Cyberoperationen gegen die EU beschlossen worden. Cybersanktionen sind nur ein Instrument aus dem »gemeinsamen diplomatischen Werkzeugkasten« (Cyber Diplomacy Toolbox) und sie liegen unterhalb der Schwelle eines bewaffneten Konfliktaustrags. Seit 2017 versuchen die EU-Mitgliedstaaten mit dieser Toolbox, im Rahmen der Gemeinsamen Außen- und Sicherheitspolitik der EU (GASP) auf schwerwiegende Cyberoperationen koordiniert zu antworten. Eine verhältnismäßige, kohärente und vor allem rechtssichere Erwiderung der EU auf solche Cyberangriffe zu zeigen, ist allerdings in der Umsetzung höchst anspruchsvoll. Die diplomatische Reaktion muss in ihrer rechtlichen, technischen und politischen Dimension konsistent sein, für den Fall, dass gelistete Personen die restriktiven Maßnahmen der EU, also gegen sie individuell verhängte Finanzsanktionen oder Reisebeschränkungen, gerichtlich anfechten. Denn über das Mittel der Nichtigkeitsklage nach Artikel 263 IV des Vertrags über die Arbeitsweise der Europäischen Union (AEUV) genießen die Adressaten derartiger Strafmaßnahmen uneingeschränkten Rechtsschutz vor dem Europäischen Gerichtshof.

Will die EU rechtmäßige Cybersanktionen verhängen, ist zunächst eine sorgfältige und nachvollziehbare Ermittlung der Urheberschaft (Attribution) von Cyberangriffen erforderlich. Allerdings ist das Verfahren der Attribution, das heißt die technische, rechtliche und politische Zuordnung von Cyberattacken zu verantwortlichen Personen, auf EU-Ebene inkohärent und teilweise widersprüchlich. Die Gründe dafür sind vielfältig: Attribution ist ein souveräner Akt der Mitgliedstaaten, die zugleich recht unterschiedliche technische und geheimdienstliche Fähigkeiten haben. Die EU soll zunächst koordinieren, forensische Beweise sammeln und Erkenntnisse austauschen. Der Prozess der Attribution bis hin zur Verhängung von Cybersanktionen ist für die EU ein Novum. Ihn sorgfältig durchzuführen ist angesichts der gestiegenen Anzahl und Intensität von Angriffen im Cyber- und Informationsraum (CIR) dringend geboten.

Die zentrale Fragestellung dieser Studie lautet daher: Wie funktioniert die Attribution von Cyberangriffen auf der rechtlichen, technischen und politischen Ebene innerhalb der EU? Welche Defizite, Inkohärenzen und Widersprüche gibt es in diesem Prozess? Welche Folgen hat dies für den Erlass von Cybersanktionen durch die EU? Und wie können die identifizierten Defizite überwunden werden?

Die Untersuchung von fünf großen Cyberattacken (WannaCry 2017, NotPetya 2017, Operation Cloud Hopper 2016, des Bundestag-Hacks 2015 sowie des verhinderten Angriffs auf die Organisation für das Verbot chemischer Waffen 2018) kommt zu folgenden Ergebnissen:

Erstens ist festzustellen, dass die Attributionsfähigkeit der EU hochgradig auf den Informationsaustausch (»intelligence sharing«) mit den USA und Großbritannien angewiesen ist. Während die Five-Eyes-Nachrichtendienstallianz (bestehend aus den USA, Großbritannien, Kanada, Australien und Neuseeland) ihre Attribution und ihr öffentliches »naming and shaming« medienwirksam koordinieren, laufen die Abstimmungsprozesse in der EU-27 naturgemäß langsamer ab: Zwischen einem Cybervorfall und dem Erlass von Sanktionen vergehen Monate, wenn nicht Jahre. Damit die Signalwirkung restriktiver Maßnahmen künftig schneller ausgelöst wird und die Angreifer früher zur Rechenschaft gezogen werden können, ist es erforderlich, dass die EU die Verantwortungszuschreibung möglichst rasch vornimmt.

Zweitens entspricht der Rechtsrahmen, der für EU-Cybersanktionen entwickelt wurde, nicht immer den technischen Realitäten von Cyberoperationen. Die Tatbestandsmerkmale, die ein Cybervorfall erfüllen muss, damit angemessene Sanktionen als Rechtsfolge begründet werden können, sind zu schärfen. Es sollte stärker zwischen erfolgreichen Attacken und intendierten Angriffsversuchen differenziert werden. Die Definition der Angriffsmotivation lässt sich mitunter nicht rechtssicher aus technischen Indikatoren ableiten. Gleichwohl ist sie zentral für die rechtliche Bewertung eines Angriffs und die daran anschließende Begründung eines Sanktionsbeschlusses.

Drittens sollte bei Cybervorfällen stärker nach der Intensität und nach technischen Merkmalen differenziert werden, um die diplomatischen Reaktionen der EU und auch die Sanktionen proportional darauf abstimmen zu können: WannaCry und NotPetya verursachten weltweit Milliardenschäden und hätten weitaus härtere Strafmaßnahmen als Kontensperrungen nach sich ziehen können.

Viertens wären die EU-Staaten gut beraten, die für eine Attribution erforderlichen Beweisstandards zu vereinheitlichen und für eine weitgehend transparente Attributionsevidenz Sorge zu tragen, ohne dabei nachrichtendienstliche Zugänge aufs Spiel zu setzen. Alle Mitgliedstaaten sollten ein vergleichbares standardisiertes System (Probability Yardstick) verwenden, um bei Aussagen zur Verantwortlichkeit, die nicht zum Beispiel forensisch bewiesen sind, eine Einordnung zu ermöglichen.

Schließlich müssen Informationen über Indicators of Compromise (IoCs), also Merkmale und Daten, die auf die Kompromittierung eines Systems oder Netzwerks hindeuten, durch die Gemeinsame Cyber-Stelle in der EU-Kommission (Joint Cyber Unit) und das EU INTCEN beim Europäischen Auswärtigen Dienst (EAD) allen Beteiligten zur Verfügung gestellt werden, damit jeder an den angebotenen Lösungen teilhaben kann. Beide Institutionen sollten kompetenzrechtlich gestärkt werden, um die Cyberlagebilderfassung zu verbessern.

Vor diesem Hintergrund wäre der Bundesregierung zu empfehlen, die Initiative der französischen Ratspräsidentschaft zur Reform des »EU-Instrumentariums für die Cyberdiplomatie« tatkräftig zu unterstützen, damit Angriffe auf die kritische Infrastruktur, auf Versorgungsketten und demokratische Institutionen der EU künftig wirkungsvoller abgewehrt werden können. Dies deckt sich mit den Anforderungen für die Umsetzung der Cybersicherheitsstrategie vom Dezember 2020.

Zur Genese der Cyberdiplomatie und der Attributionsproblematik

Seit 2013 erarbeitet die Europäische Union als Rechtsgemeinschaft politische und regulative Maßnahmen, um auf »böswillige« Cyberoperationen reagieren zu können, die sich von Drittstaaten aus gegen die EU richten.1 Sie tritt im Rahmen ihrer Cyberdiplomatie für eine friedliche Lösung internationaler Streitigkeiten ein und betont die Bedeutung eines »globalen, offenen, freien, stabilen und sicheren Cyberraums«.2 Diese Grundhaltung prägte schon die erste Cybersicherheitsstrategie 2013 und wurde zuletzt im Dezember 2020 mit der aktuell gültigen Strategie bestätigt.3 Erklärtes Ziel ist es, die Stabilität, die Sicherheit und die Vorteile des Internets zu erhalten und die Nutzung von Informations- und Kommunikationstechnologien zu gewährleisten.4 Die EU-Mitgliedstaaten wirken seither in multilateralen Foren wie der Governmental Group of Experts und der Open Ended Working Group auf Ebene der Vereinten Nationen (UN) maßgeblich daran mit, Cyber-Normen im geltenden Völkerrecht zu verankern und eine regelbasierte internationale Ordnung im Cyber- und Informationsraum (CIR) zu etablieren und durchzusetzen.5 Die Staatengemeinschaft einigte sich 2015 darauf, dass eine Reaktion auf Cyberangriffe proportional sein sollte bzw. dass Gegenreaktionen erst dann völkerrechtlich legitimiert sind, wenn die Attacken einen bestimmten Umfang haben und bestimmte Effekte hervorrufen, also in ihrer Intensität einem bewaffneten Angriff ähneln. Unter das Gebot der Verhältnismäßigkeit fällt zum Beispiel der Verzicht auf Cyberoperationen gegen kritische Infrastrukturen. Eine aktive Cyberabwehr ist erlaubt, wenn Staaten ihre Sorgfaltspflichten vernachlässigen.6 Diese Normen sind für die EU handlungsleitend.

Mit den spektakulären Cyberoperationen WannaCry und NotPetya (beide im Frühjahr 2017) ist der politische Handlungsdruck gestiegen, gegen diese Form des Angriffs aktiv vorzugehen.7 WannaCry gilt bis dato als die umfänglichste Cyberattacke mit »Opfern« in über 150 Ländern, NotPetya als einer der bislang kostspieligsten und destruktivsten Angriffe.8 Wenige Monate später, im Juni 2017, einigte sich der Rat der EU in einem GASP-Beschluss darauf, einen »diplomatischen Reaktionsrahmen« (bekannt als Cyber Diplomacy Toolbox) zu erarbeiten, um die Union in den Stand zu versetzen, eine gemeinsame, koordinierte diplomatische Gegenreaktion auf schwerwiegende Cybervorfälle unterhalb der Schwelle eines bewaffneten Konflikts zu zeigen. Angreifer sollen durch Androhung von Vergeltungsmaßnahmen (»naming and shaming«) dazu bewegt werden, Angriffe gegen die EU zu unterlassen. Der Rat verkündete folgerichtig im April 2018, dass er den Missbrauch von Informations- und Kommunikationstechnologie (IKT) für »böswillige« Zwecke nicht mehr länger hinnehmen werde.9 Am 17. Mai 2019 wurde das Cybersanktionsregime mit der Verordnung (EU) 2019/796 über restriktive Maßnahmen gegen Cyberangriffe komplettiert und sozusagen scharfgeschaltet.10

Im Juli 2020, also erst Jahre nach den Vorfällen, verhängte der Rat der EU Cybersanktionen gegen nordkoreanische, chinesische und russische Angreifer, denen er unter anderem die Verantwortung für die Cybervorfälle WannaCry, Cloud Hopper und NotPetya zuschreibt.11 Die Verzögerung erklärt sich unter anderem daraus, dass eine Ermittlung der Urheberschaft von Cyberangriffen, konkret die technische, rechtliche und politische Attribution, anspruchsvoll ist und IT-forensische und nachrichtendienstliche Fähigkeiten voraussetzt. Nur wenige Mitgliedstaaten, unter anderem Schweden, die Niederlande, Estland, Österreich, Frankreich oder Deutschland, verfügen über diese Attributionsfähigkeiten und bringen die (nicht bei allen gleichmäßig ausgeprägte) Bereitschaft mit, Informationen über EU INTCEN, die geheimdienstliche Analyseabteilung des Europäischen Auswärtigen Dienstes (EAD), mit anderen Mitgliedstaaten zu teilen. Voraussetzung für einen Brüsseler Sanktionserlass als Reaktion auf schwerwiegende Cyberangriffe ist, dass die EU Urheber und »böswillige« Absicht plausibel machen kann. Dies gestaltet sich nicht nur wegen der genuin dezentralen Struktur des Cyber- und Informationsraums, sondern auch wegen der unterschiedlichen mitgliedstaatlichen Ausgangsbedingungen und mangelnden Analysefähigkeiten im EAD bzw. auf EU-Ebene als ein recht komplexes Unterfangen.

Ein kollektiver, gemeinsamer Prozess der Attribution findet innerhalb der EU nur punktuell statt.

Die Attribution ist ein zentrales Problem in der Cyberkonfliktforschung und stellt eine besondere Herausforderung für die Cyberdiplomatie und das Cybersanktionsregime der EU dar.12 Sicherheitspolitik und die Attribution von Cyberangriffen sind Prärogative der EU-Mitgliedstaaten. Diese sind zurückhaltend, wenn es darum geht, sensible Informationen zu Cyberangriffen auf EU-Ebene zu teilen, da sie Rückschlüsse auf einzelstaatliche Cyberabwehrfähigkeiten ermöglichen. Die Weitergabe von Erkenntnissen könnte staatliche Quellen und geheime Zugänge kompromittieren. Ein kollektiver, gemeinsamer Prozess der Attribution findet innerhalb der EU nur punktuell statt: In der Regel attribuiert jeder Mitgliedstaat autonom für sich. Die EU versucht lediglich die relevanten Informationen zu bündeln und die politische Reaktion auf Cyberangriffe zu koordinieren. Dieser Umstand erschwert auch ein gemeinsames Auftreten der Mitgliedstaaten beim »naming and shaming« von Angreifern in der EU-Cyberdiplomatie. Ungeachtet dessen ist eine zwischen den Mitgliedstaaten und den EU-Institutionen koordinierte Attribution eine notwendige Vorbedingung für die Aktivierung des diplomatischen Reaktionsrahmens und für Sanktionen der EU.

Ein fragmentierter Attributionsprozess schwächt die Glaubwürdigkeit, Legitimität und Effektivität der EU-Cyberdiplomatie. Inkohärentes Handeln ist eine Folge davon: Die russischen Geheimdienstmitarbeiter, gegen die 2020 Cybersanktionen in Form von Einreiseverboten und Kontensperrungen verhängt wurden, waren bereits wenige Jahre zuvor mit den gleichen restriktiven Maßnahmen durch ein anderes EU-Sanktionsregime belegt worden. Die Maßnahmen duplizierten sich also und hatten keinen zusätzlichen Effekt.13 Abgesehen von der Redundanz dieses Schrittes ist außerdem zu fragen, inwiefern Reisebeschränkungen und eingefrorene Konten wirklich eine abschreckende Wirkung auf Angreifer haben oder letztlich nur Symbolpolitik sind.14 Zudem leiden die Effektivität und die Legitimität von Cybersanktionen, wenn das öffentliche »naming and shaming« der Urheber von Cyberangriffen nicht durch die mitgliedstaatlichen Regierungen unterstützend mitgetragen wird.

Es obliegt jeder Regierung zu entscheiden, ob sie sich den veröffentlichten Attributionen anderer EU-Staaten anschließt.

Es obliegt jeder Regierung zu entscheiden, ob sie sich den veröffentlichten Attributionen anderer EU-Staaten diplomatisch und/oder medial anschließt. Nur 6 der 27 EU-Staaten haben beispielsweise die Sanktionen von 2020 gegen Russland durch Regierungserklärungen oder diplomatische Statements bekräftigt.15 Obwohl Deutschland die Cybersanktionen nach dem Bundestag-Hack im Jahr 2015 auf EU-Ebene mit auf den Weg gebracht hatte, konnte sich die Bundesregierung nur zögernd zu einer öffentlichen Verurteilung der Täter durchringen. Durch diese Halbherzigkeit werden die Signalwirkung und die politische Schlagkraft der Cybersanktionen unnötig gemindert. Ist die politische Botschaft inkohärent, also das »signaling« der EU-Staaten, bei gleichzeitigem Einstimmigkeitserfordernis im Rat, verliert die Androhung von Strafmaßnahmen an Stringenz. Dies hat zur Folge, dass Cyberangreifer derzeit nicht in ausreichendem Maße davon abgehalten werden, Attacken zu verüben.16 Das Vetorecht und die Vielstimmigkeit der Mitgliedstaaten schaden der außenpolitischen Glaubwürdigkeit der Europäer auch in der internationalen Cyberdiplomatie. Und nicht nur das: Die EU-Staaten unterlaufen mit diesem Verhalten die im Rahmen der Vereinten Nationen beschlossene und auch für sie verbindliche Sorgfaltspflicht.

Im Wissen um diese Defizite haben die EU und die französische Regierung mit Blick auf ihre anstehende Ratspräsidentschaft angekündigt, die Cyber Diplomacy Toolbox zu evaluieren, inklusive der darin katalogisierten Cybersanktionen. Wenn die EU Sanktionen erlässt, muss sie rechtsstaatliche Mindeststandards gegenüber den betroffenen Personen einhalten. Damit einher gehen qualitative Anforderungen an die Attribution. Die vorliegende Studie wird im Folgenden die Dringlichkeit einer Reform des diplomatischen Reaktionsrahmens darlegen und Ansatzpunkte für dessen Neugestaltung aufzeigen. Dafür werden zunächst die Cybervorfälle, die das Cyber-Sanktionsregime auf EU-Ebene im Jahr 2020 erstmals auslösten, namentlich der Bundestag-Hack 2015, WannaCry, NotPetya (beide 2017), der Angriff auf die Organisation für das Verbot chemischer Waffen (OVCW) und die Operation Cloud Hopper im Hinblick darauf untersucht, wie kohärent die EU diese Attacken technisch, rechtlich und politisch eingeordnet hat. Nicht analysiert werden indes die operativen Verfahren der Attribution, die zwischen den Sicherheitsbehörden praktiziert werden, ihr Informations- und Wissensaustausch und die Effektivität des Sanktionsregimes im Sinne ihrer Wirkung auf die Adressaten.

Die Politik der Attribution

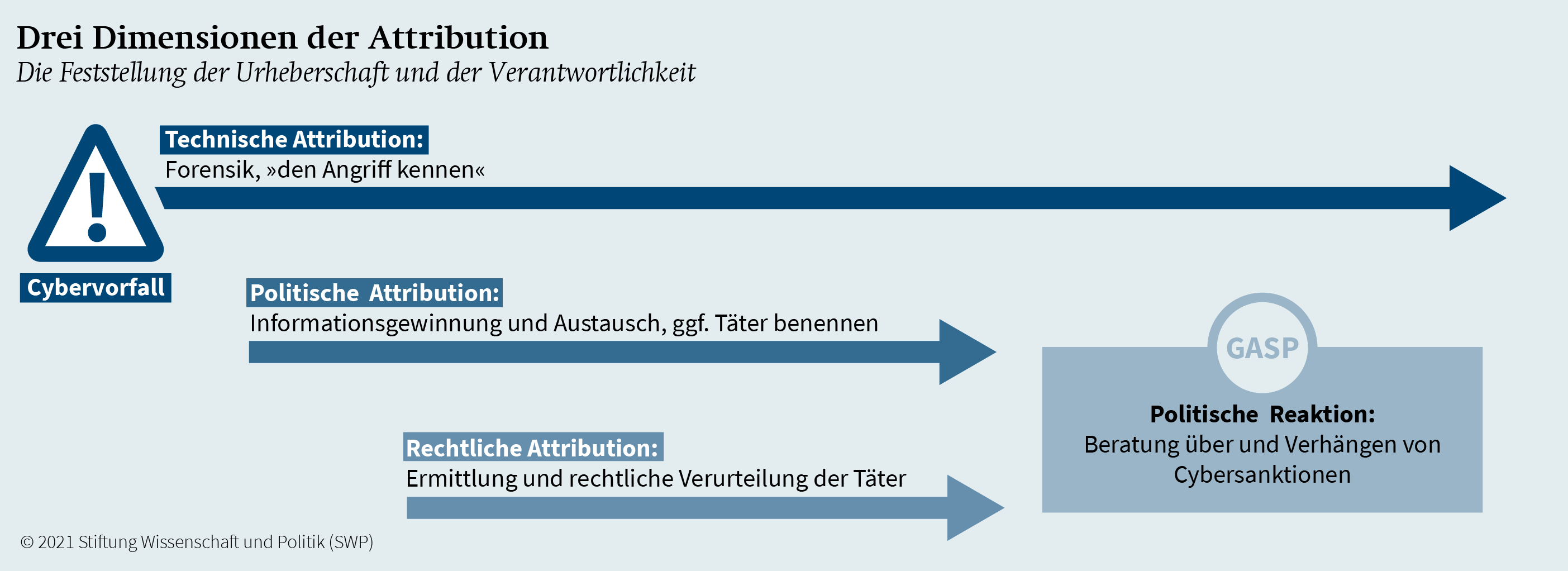

Attribution beschreibt den Prozess, in dessen Verlauf die Verantwortung für einen Cyberangriff einem Akteur zugeschrieben wird. Es geht also um die Frage: Wer war es?17 Die Verlässlichkeit der Attribution verändert sich im Zuge der Zeit, da sich das Wissen über einen Cybervorfall nach und nach mehrt und die Unsicherheit über die Verantwortlichkeit potentiell abnimmt. Je mehr Zeit und analytische Fähigkeiten zur Verfügung stehen, desto größer ist in der Regel die Gewissheit der Attribution. Der Prozess hat drei Ebenen: eine technische, eine rechtliche und eine politische (siehe Grafik 1, S. 12). Sie bauen aufeinander auf, doch bisweilen gibt es Zielkonflikte zwischen ihnen:

Die Kombination dieser drei Ebenen lässt sich als Politik der Attribution definieren. Gemeint ist damit also der Prozess der technischen und rechtlichen Aufklärung und öffentlichen (Nicht-)Benennung von Urhebern eines Cyberangriffs sowie das Initiieren von Gegenmaßnahmen.

Nach einem Cybervorfall erfolgt zunächst die technische Attribution. Dabei werden mit Mitteln der IT-Forensik technische Artefakte und Indizien wie Netzwerklogs oder Malware-Spuren (sogenannte Indicators of Compromise, IoCs) in den Computern ausgewertet, die von dem Angriff betroffen sind. Diese werden mit den Tools, Techniques/Tactics & Procedures (TTP) vergangener Vorfälle verglichen und in Beziehung zueinander gesetzt. Daraus lassen sich, ähnlich wie bei kriminalistischen Ermittlungen, konkurrierende Hypothesen über Angreifer generieren und oft direkt Indizien für die Urheberschaft ableiten. Plakativ formuliert ist das Ziel der technischen Attribution, Wissen über das Vorgehen des Angreifers zu sammeln (»den Angreifer kennen«). Dieser Vorgang ist taktischer Natur, denn aus simplen Netzwerkartefakten lässt sich nur schwer auf die strategische oder politische Motivation eines Cybervorfalls schließen.18 Auch die »soziopolitische Frage«, welcher Akteur sich hinter einem angreifenden Computer verbarg und in wessen Auftrag er handelte, lässt sich basierend auf TTPs nur schwer abschließend beantworten. Es kommt immer wieder vor, dass gleiche oder ähnliche Malware von verschiedenen Hackergruppen genutzt wird. Daher kann mittels der technischen Analyse nicht unmittelbar beantwortet werden, wer einen Angriff verursacht hat. Technische Indizien wie Spracheinstellungen von Systemen können Hinweise liefern, aber genauso gut auch absichtlich platzierte falsche Fährten sein (»false flag«).19

Im Zuge der rechtlichen und politischen Attribution, die nicht immer trennscharf unterscheidbar sind, versucht der angegriffene Staat eher akteursbezogene Fragen zu beantworten: Welche Person bzw. welche Organisation ist für den Hack verantwortlich? Wer gab den Befehl dafür? Welche strategische oder politische Motivation war maßgebend für eine Operation? Hier geht es also nicht mehr nur um rein technische Indikatoren, sondern auch um politische Faktoren wie nationale Sicherheitsstrategien und geopolitische Kontexte.20 Das Kernelement der politischen Attribution ist das »naming and shaming« des Angreifers, entweder bilateral über nichtöffentliche, diplomatische Kanäle oder medial, mit dem Ziel, einen Urheber öffentlich bloßzustellen. Leitend für die politische Attribution ist die Hoffnung, dass der Verursacher sein Verhalten überdenkt und von zukünftigen Angriffen ablässt. Politische Attribution kann also öffentliche Attribution sein, etwa im Verbund mit Alliierten und Partnern, um die Legitimität einer Verurteilung vor der internationalen Öffentlichkeit zu stärken. Ein Staat kann aber auch auf öffentliche Attribution bewusst verzichten, wenn die politische Situation für ein »naming and shaming« nicht opportun erscheint, etwa während einer politischen Krise, wenn die Beweislage dünn ist oder wenn eigene Quellen nicht kompromittiert werden sollen.21 Zudem muss ein öffentlich attribuierender Staat unter Umständen mit Gegenmaßnahmen wie Sanktionen rechnen. Politische Attribution findet also immer im Kontext der internationalen Beziehungen und Mächtedynamik statt. Oft erfordert politische Attribution eine Ermessensentscheidung, einen »judgement call«, weil die technischen Indikatoren nicht eindeutig sind. Politische Attribution zielt also darauf ab, den Urheber nicht nur zu kennen, sondern auch zu benennen.

Die rechtliche Attribution ist dann wesentlich und unerlässlich, wenn eine rechtmäßige politische Reaktion auf Cybervorfälle erfolgen soll. Rechtliche Attribution beschreibt die strafrechtliche Schuldzuweisung bzw. Anklage. Die politische Attribution und die rechtliche Verantwortlichkeitszuweisung sind nach dem Völkerrecht formal voneinander zu unterscheidende staatliche Handlungen.22 Wichtig bei der rechtlichen Attribution ist die Unterscheidung zwischen individueller und staatlicher Verantwortlichkeit.23 Notwendige Vorbedingung jeder rechtlichen Verantwortungszuweisung ist die rechtliche Klassifikation des Vorfalls: Cyberkriminalität ist nach anderen Rechtsstatuten zu behandeln als eine völkerrechtliche Straftat. Sie lässt individuelle Sanktionen zu, während eine Handlung gegen das Völkerrecht unter genau definierten Umständen auch kollektiv wirkende Maßnahmen legitimieren kann. Cyberkriminalität ist wiederum von der Cyberspionage zu unterscheiden, die international nicht verboten ist, strafrechtlich jedoch individuell geahndet werden kann. Und diese ist wiederum von Cyberattacken mit der Eigenschaft eines bewaffneten Angriffs abzugrenzen, die nach Artikel 2.4 der UN-Charta völkerrechtswidrig sind. Letztere können sogar das Recht auf Selbstverteidigung nach Artikel 51 UN-Charta begründen und den Einsatz militärischer Maßnahmen rechtfertigen.

Eine angemessene und verhältnismäßige rechtliche Gegenreaktion auf Cyberangriffe setzt detaillierte technische und politische Kompetenzen zur Charakterisierung von Vorfällen voraus. Staaten können denselben Cybervorfall, je nach ihren Detektions- und Ermittlungsfähigkeiten, rechtlich unterschiedlich bewerten – und ihn entweder dem Deliktfeld der Cyberkriminalität zuordnen oder als eine verborgene Spionageaktion einstufen. Zudem gibt es je nach Klassifikation auch unterschiedliche Erfordernisse an Beweisstandards. Rechtliche Attribution zielt auch darauf ab, einzelne Individuen, also den Menschen hinter der Maschine, mit den Mechanismen der Strafverfolgung zur Rechenschaft zu ziehen. Dabei gelten höhere Beweisstandards als bei dem politischen Prozess des »naming und shaming«. Beweise müssen gerichtsfest sein, nachrichtendienstliche Quellen sind nur bedingt verwertbar. Politische und rechtliche Attribution laufen dementsprechend nicht zwingend synchron und sind bisweilen inkohärent. Es kann zum Beispiel vorkommen, dass in der Frühphase nach einem Cyberangriff, wenn die Unsicherheit groß und die Beweislage noch dünn ist, fälschlicherweise ein Akteur öffentlich verantwortlich gemacht wird, um dann später im Zuge der rechtlichen Attribution festzustellen, dass es sich um eine False-Flag-Operation handelte. Ein Beispiel hierfür ist der Cyberangriff auf den französischen Sender TV5 Monde im Jahr 2015, der im Kontext der Terrorangriffe zunächst dem »Islamischen Staat« (IS) zugeschrieben worden ist, später aber als russische Operation unter falscher Flagge klassifiziert wurde.24

Attributionsentscheidungen können bei staatlichen Organisationen, etwa bei Judikative und Exekutive, unterschiedlich und inkohärent ausfallen, etwa wenn die Ermittlungsergebnisse die politischen Annahmen nicht decken. Ein Akteur kann verantwortlich erklärt werden, weil es politisch zwar opportun erscheint, die technische und rechtliche Beweislage aber eine andere Sprache spricht. In Anbetracht all dieser Imponderabilien wird deutlich, wie essentiell es für die kollektive Attribution innerhalb der EU-Cyberdiplomatie ist, ein gemeinsames Verständnis davon zu entwickeln, was unter einem schwerwiegenden Cyberangriff zu verstehen ist. Genauso wichtig ist eine enge Abstimmung attribuierender Organisationen auf staatlicher Ebene (Nachrichtendienste, Strafverfolgungsbehörden) sowie auf supra- bzw. inter-staatlicher Ebene.

Was ist ein schwerwiegender Cyberangriff auf die EU?

Unter einer schwerwiegenden Cyberattacke versteht die EU laut ihrer Verordnung vom 17. Mai 2019 (Art. 1 Abs. 1 VO) eine äußere Bedrohung für die Union oder ihre Mitgliedstaaten durch einen tatsächlichen oder versuchten Cyberangriff, der erhebliche oder potentiell erhebliche Auswirkungen hat.25 Eine äußere Bedrohung der Mitgliedstaaten liegt vor, wenn Cyberangriffe gegen kritische Infrastrukturen, Dienstleistungen oder staatliche Institutionen und Prozesse ausgeführt werden, die von wesentlicher Bedeutung für die Aufrechterhaltung wichtiger gesellschaftlicher Funktionen oder der Gesundheit, Sicherheit und des Wohlergehens der Bevölkerung sind, insbesondere in den Bereichen Energie, Verkehr, Banken, Gesundheitswesen, Trinkwasserversorgung oder digitale Infrastruktur (Art. 1 Abs. 4 VO). Ein Cyberangriff (oder ein versuchter Cyberangriff) ist jede Handlung, die den Zugang bzw. Eingriff in Informations- und Kommunikationssysteme umfasst. Als Informationssysteme gelten Systeme zur automatischen Verarbeitung digitaler Daten; in ein solches System wird eingegriffen, wenn sein Betrieb durch Beschädigung, Löschung, Veränderung, Unterdrückung oder die Übermittlung digitaler Daten behindert oder gestört wird. Cyberangriffe liegen aber auch dann vor, wenn in Daten eingegriffen wird oder diese abgefangen werden. Es reicht also auch schon beispielsweise der Diebstahl von Daten, Geldern, wirtschaftlichen Ressourcen oder geistigem Eigentum (Art. 1 Abs. 3 und 7 VO). Ob ein Cyberangriff (potentiell) erhebliche Auswirkungen hat, bemisst sich unter anderem nach dem Umfang, dem Ausmaß, der Wirkung oder der Schwere der (versuchten) Störung für wirtschaftliche und gesellschaftliche Tätigkeiten, nach der Höhe des materiellen Schadens und des vom Täter erlangten wirtschaftlichen Nutzens sowie nach der Menge und Art der gestohlenen Daten, auf die zugegriffen wurde (Art. 2 VO).

|

Tabelle 1 (Forts.) Kriterien für die rechtliche Attribution von Cybervorfällen |

|

|

Kriterium |

Erforderliche Merkmale |

|

Operationsziel bzw. Opfer (Art. 1 Abs. 4 Verordnung [EU] 2019/796) |

a. kritische Infrastrukturen, einschließlich Seekabel und in den Weltraum gestartete Gegenstände, die von wesentlicher Bedeutung für die Aufrechterhaltung wichtiger gesellschaftlicher Funktionen oder der Gesundheit, der Sicherheit und des wirtschaftlichen oder sozialen Wohlergehens der Bevölkerung sind; b. Dienstleistungen, die für die Aufrechterhaltung wesentlicher sozialer und/oder wirtschaftlicher Tätigkeiten erforderlich sind, insbesondere in den Sektoren 1. Energie (Elektrizität, Öl und Gas) 2. Verkehr (Luft, Schiene, Wasser und Straße) 3. Bankenwesen, Finanzmarktinfrastrukturen 4. Gesundheitswesen (Gesundheitsdienstleister, Krankenhäuser und Privatkliniken) 5. Trinkwasserlieferung und -versorgung 6. digitale Infrastruktur 7. und in anderen Sektoren, die für den betreffenden Mitgliedstaat von wesentlicher Bedeutung sind; c. kritische staatliche Funktionen, insbesondere in den Bereichen 1. Verteidigung 2. Staatsführung und 3. Institutionen, die für das Funktionieren des Staates wesentlich sind, zum Beispiel Wahlen 4. Institutionen, die für das Funktionieren der wirtschaftlichen und der zivilen Infrastruktur wesentlich sind 5. innere Sicherheit 6. Außenbeziehungen, einschließlich diplomatische Missionen; d. Vorrichtungen zur Speicherung oder Verarbeitung von Verschlusssachen; e. Katastrophenstäbe der Regierungen. |

|

Quelle: Eigene Darstellung |

|

Welche Institutionen und Verfahren bestimmen die Attribution?

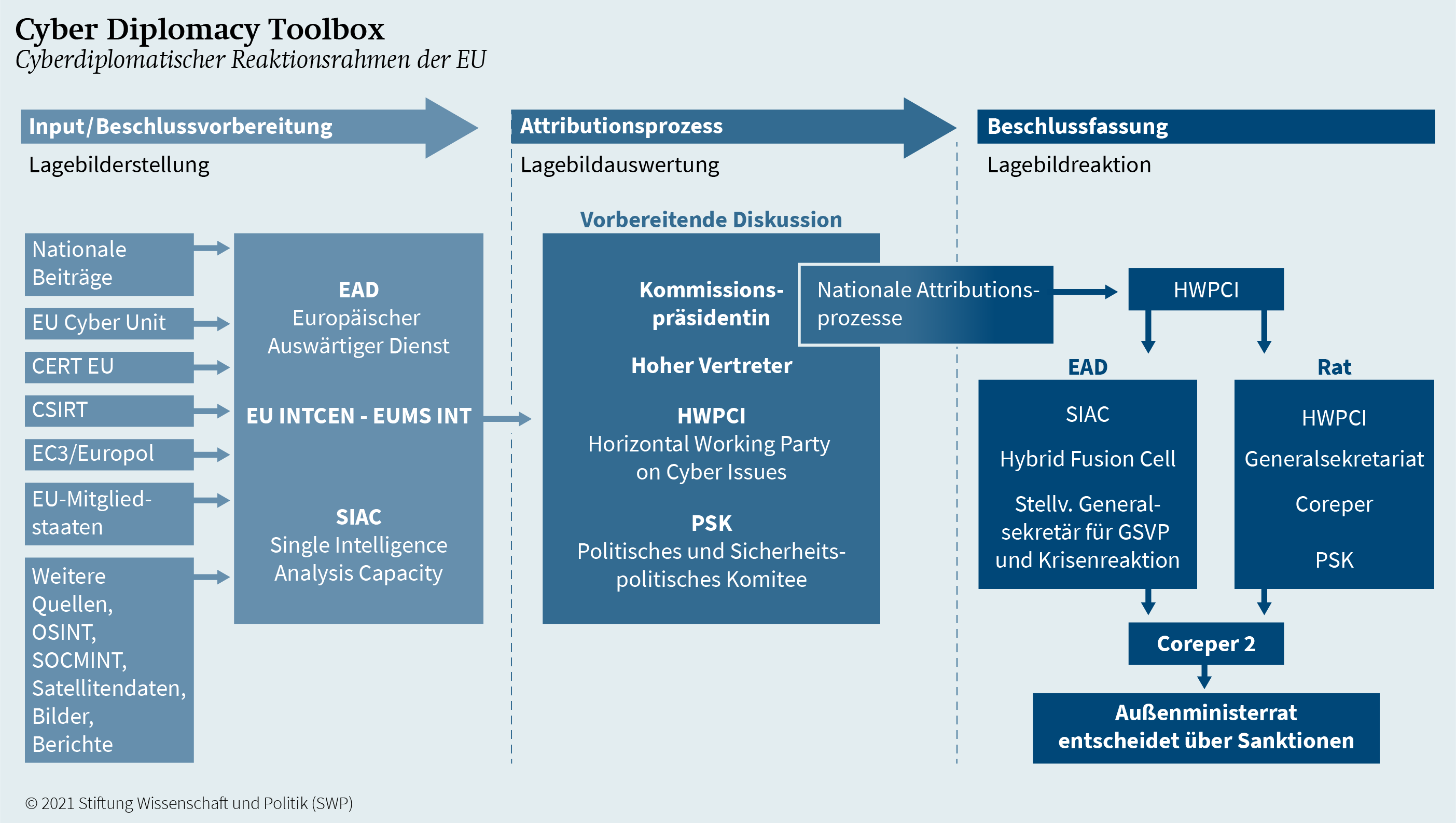

Für die Attribution wird auf den allgemeinen Rechtsgrundsatz (General Principle, Art. 38 Abs. 1c IGH-Statut) verwiesen, dass jeder Staat die Verpflichtung hat, nicht wissentlich zuzulassen, dass sein Hoheitsgebiet für Handlungen genutzt wird, die die Rechte anderer Staaten verletzen.26 Nach diesen Prinzipien ist es jedem Mitgliedstaat freigestellt, welche Methode und welches Verfahren er zur Attribution wählt. Die politische Attribution bleibt zwar ein souveräner Akt der Mitgliedstaaten, zugleich hat die EU aber eine wesentliche Koordinierungsfunktion.27 Eine klare Hierarchie in der »Befehlskette« existiert nicht. Der Attributionsprozess läuft somit institutionell parallel zwischen Kommission, Rat und Europol sowie in Abstimmung mit den 27 Mitgliedstaaten ab (siehe Grafik 2, S. 17).

Die Kommission hat die Prinzipien des EU-Handelns festgelegt, die auch für die anderen EU-Institutionen maßgebend sind. Im September 2017 hat sie einen Entwurf für eine koordinierte Reaktion auf grenzüberschreitende Cybersicherheitsvorfälle großen Ausmaßes ausgearbeitet (kurz: Blueprint).28 Leitprinzipien sind die Beachtung der Verhältnismäßigkeit, der Subsidiarität, der Komplementarität und der Vertraulichkeit von Informationen bei der politischen Reaktion auf Cyberangriffe.29 Zahllose Angriffe sind nur möglich, weil die Basissoftware (das Betriebssystem, Browser-Anwendungen, VPN etc.) fehlerhaft ist. In ihrem Entwurf legte die EU-Kommission den Schwerpunkt auf den Aufbau einer resilienten IKT-Struktur, auf den Schutz des Binnenmarkts und auf die Umsetzung eines Cyberkrisen-Reaktionsprozesses. Dieser sogenannte Blueprint-Mechanismus läuft parallel zum Krisenmanagement der GASP. Divergierende institutionelle Interessen können vorhandene Widersprüche und Inkohärenzen durchaus verschärfen, doch zeichnet sich schon jetzt ab, dass der EAD mit seiner neu eingerichteten Analyseeinheit für hybride Bedrohungen, der Hybrid Fusion Cell, in seine Rolle hineingewachsen ist und der Informationsaustausch über Cybervorfälle einen kollektiven Mehrwert bietet. Der EAD übernimmt mittlerweile auch die Funktion, über die Informationskriegsdoktrin von Drittstaaten aufzuklären.

Der Rahmen für eine gemeinsame diplomatische Antwort auf böswillige Cyberaktivitäten, der sogenannte diplomatische Reaktionsrahmen, greift dann, wenn der Rat sich darüber verständigt hat, dass eine äußere Bedrohung vorliegt (siehe Grafik 2, S. 17). Jeder Mitgliedstaat kann einen Vorschlag unterbreiten, um eine bestimmte Maßnahme aus dem Repertoire der Cyber Diplomacy Toolbox zu aktivieren. Die vorbereitenden Absprachen zum Ratsbeschluss treffen das Politische und Sicherheitspolitische Komitee (PSK), die Horizontale Arbeitsgruppe »Cyberangelegenheiten« (Horizontal Working Party on Cyber Issues, HWPCI, kurz HWP Cyber), die Kommissionspräsidentin und deren Stellvertreter sowie der Hohe Vertreter für Außen- und Sicherheitspolitik (siehe Grafik 2, Mitte).

Cyberangriffe werden in der Horizontalen Arbeitsgruppe besprochen, dem fachlich zuständigen Gremium innerhalb der EU, und dort auch abschließend behandelt. Die HWP ERCHT koordiniert das Vorgehen der EU-Mitgliedstaaten. Ihr werden Beweise vorgelegt, die durch die Strafverfolgungsbehörden und Geheimdienste der Mitgliedstaaten ermittelt und überprüft werden, in Zusammenarbeit mit den Computer Security Incident Response Teams (CSIRT), dem European Cybercrime Centre (EC3), der European Union Agency for Cybersecurity (ENISA) oder dem Computer Emergency Response Team der EU (CERT-EU) (siehe Grafik 2, oben rechts).

Im EAD werden die Informationen gebündelt (Grafik 2, links). Hier liegt die Zuständigkeit beim stellvertretenden Generalsekretär für Krisenreaktion, bei der Single Intelligence Analysis Capacity (SIAC, die wiederum aus Vertretern von EU INTCEN und der Abteilung Aufklärung des Militärstabs der EU, EUMS INT, besteht) und bei der Analyseeinheit für hybride Bedrohungen (EU Hybrid Fusion Cell). Außerdem sind weitere EU-Einrichtungen wie die ENISA, Europol/EC3 und das CERT-EU zu informieren.30 Die zentrale Stelle für eine koordinierte Reaktion ist das Europäische Zentrum für Cyberkriminalität (EC3) von Europol. Schwerwiegende Cybervorfälle sollen Europol gemeldet werden. Die oberste Polizeibehörde der EU identifiziert, bewertet und klassifiziert abschließend die Cybervorfälle nach einer Bedrohungsmatrix.31 Informationen für die Beurteilung des Gefahren- und Schadenpotentials werden über die Mitgliedstaaten zusammengetragen.

Im Rat beschäftigt sich der Ratsvorsitz (der zugleich Vorsitzender der Horizontalen Gruppe »Fragen des Cyberraums« [HWPCI] ist) oder der Ausschuss der Ständigen Vertreter (AStV) mit Cybersicherheitsvorfällen. Unterstützt wird er dabei durch das Generalsekretariat des Rates oder das Politische und Sicherheitspolitische Komitee (PSK, Grafik 2, rechts Mitte). Auf der Arbeitsebene ist die HWP Cyber die zentrale Instanz für die Attribution.32 Hier wird insbesondere mit Hilfe der Rechtsabteilung der faktische juristische Gehalt und die Verlässlichkeit der Information hinterfragt. Letzteres erfordert stets eine Rückfrage an INTCEN/SIAC. Die Einstufung des Cybervorfalls folgt einem sprachlich festgelegten Codex (Probability Yardstick). Die Mitgliedstaaten verwenden ein vergleichbares standardisiertes System, um Aussagen, die forensisch nicht bewiesen sind, überhaupt einordnen zu können. Für die HWP Cyber ist das Ziel der politischen Attribution, zu einem gemeinsamen Lagebild zu gelangen. Die Bereitschaft der Mitgliedstaaten, an dieser Arbeit mitzuwirken, ist mit der Vielzahl öffentlich zugänglicher forensischer Fakten über die Indicators of Compromise (IoC) gestiegen. Diese werden oftmals von privaten Sicherheitsanalysefirmen dokumentiert und sind allgemein verfügbar.

Als Beweise zum Erlass von Cybersanktionen kommen umfassende nachrichtendienstliche Erkenntnisse, öffentlich zugängliche Informationen, auch solche über die möglichen Interessen des Angreifers, aber ebenso technische Daten in Frage. Die Beweise können aber durchaus auch für Ermittlungen in Strafverfahren fundamental sein.33 Auf EU-Ebene folgt eine Beratung im Ausschuss der Ständigen Vertreter (AStV II). Dort wird entschieden, ob weitere Ermittlungen für notwendig erachtet werden oder ob der Rat Sanktionen erlassen kann. Gemäß Artikel 31 Absatz 1 EU-Vertrag (EUV) muss der Rat die Beschlüsse einstimmig fassen. Die verantwortlichen natürlichen oder juristischen Personen, Organisationen oder Einrichtungen können dann in die Durchführungsverordnung aufgenommen, sprich auf die Sanktionsliste gesetzt werden.34 Bei einem Ratsbeschluss zur GASP handelt es um einen Rechtsakt ohne Gesetzescharakter, jedoch sind die Umsetzungsbeschlüsse und Verordnungen des Rates nach Artikel 28 Absatz 2 EUV über Cybersanktionen bindend.35

Die Cyber Diplomacy Toolbox als Stufenplan

Der Europäische Rat bzw. der Rat für auswärtige Angelegenheiten stimmt der Attribution zu und ist für die Gegenreaktion auf Cyberangriffe zuständig. Das Maßnahmenrepertoire der Cyber Diplomacy Toolbox deckt sich weitgehend mit dem klassischen GASP-Instrumentarium. Allerdings ist die Toolbox als konkreter Stufenplan mit steigendem Eskalationspotential konzipiert. Die Zuordnung eines Cyberangriffs zu einem Urheber ist hierfür eine notwendige Vorbedingung. Jede einzelne Eskalationsstufe mit der entsprechenden diplomatischen, politischen bzw. völkerrechtskonformen Reaktion setzt einen einstimmigen Ratsbeschluss voraus (siehe Tabelle 2, S. 20).

In der Cyberdiplomatie kann ein breites Spektrum an GASP-Instrumenten eingesetzt werden.

Die GASP-Instrumente, die in der Cyberdiplomatie zum Einsatz kommen können, erstrecken sich über ein Spektrum, das von präventiven, kooperativen, stabilisierenden, restriktiven Maßnahmen bis hin zu völkerrechtskonformen Strafmaßnahmen zur Selbstverteidigung reicht. Intensität und Tragweite möglicher Reaktionen auf Cyberangriffe nehmen entsprechend dem Stufenplan zu.36 Die EU-Cyber-Diplomacy-Toolbox und die darin katalogisierten Cybersanktionen erfüllen eine »signaling«-Funktion. Die EU macht damit für jede Konflikteskalationsstufe ihre zu erwartende diplomatische Gegenreaktion transparent.37 Potentielle Angreifer sollen durch die Androhung rechtlicher, wirtschaftlicher und militärischer Sanktionen von böswilligen Handlungen abgehalten werden: »Sanktionen sind als eine der Optionen, die der EU-Rahmen für eine gemeinsame diplomatische Reaktion der EU auf böswillige Cyberaktivitäten (die sogenannte Cyber Diplomacy Toolbox) zur Verfügung stellt, darauf ausgerichtet, fortgesetzte und zunehmende böswillige Handlungen im Cyberraum zu verhindern, von ihnen abzuschrecken und auf sie zu reagieren.«38

So kann der Toolbox je nach Schwere eines Cybervorfalls eine passgenaue diplomatische und/oder angemessene völkerrechtskonforme Reaktion entnommen werden. Während die präventiven und kooperativen Maßnahmen weitgehend den klassischen Instrumenten der diplomatischen Vermittlung ähneln, zielen die stabilisierenden und restriktiven Maßnahmen auf die konkrete Gefahrenabwehr. Die völkerrechtskonforme Reaktion wird autonom von den Staats- und Regierungschefs der EU beschlossen.

Diese Einstufung trägt dazu bei, dass das Handeln der EU für Dritte erwartbar und damit verlässlicher erscheint.

Präventive Maßnahmen haben eine geringe Intensität und erfordern nicht unbedingt eine Attribution. Unter diese Kategorie fallen Formate für politische Dialoge mit Drittstaaten, die mit der Hoffnung verbunden sind, durch Informationsaustausch und eine Vertiefung der Zusammenarbeit auf das Verhalten und die Position der Partner Einfluss nehmen zu können.

Kooperative Maßnahmen umfassen zum Beispiel EU-Demarchen, also diplomatische Protestnoten, die auf Weisung des Hohen Vertreters (HR) von der EU-Delegation im jeweiligen Gastland übergeben werden können. Demarchen können auch gemeinsam mit Drittstaaten vorgetragen werden.

Stabilisierende Maßnahmen: Hierbei einigt sich der Rat einstimmig auf eine Aktion oder einen Gemeinsamen Standpunkt der EU. Umsetzungsakte setzen einen einstimmigen Beschluss voraus. Artikel 31 Absatz 2 EUV lässt aber zu, dass Durchführungsbeschlüsse mit qualifizierter Mehrheit gefasst werden, es sei denn, sie hätten militärische oder verteidigungspolitische Bezüge. Dies könnte entsprechenden Entscheidungen im Bereich der Cyberdiplomatie die Tür öffnen. Bisher wurde von dieser Möglichkeit nicht Gebrauch gemacht. Ein schwächeres Signal kann der Hohe Vertreter im Namen der EU aussenden, indem er eine Erklärung abgibt, zu der der Rat zuvor seine Einwilligung geben muss. Eine Erklärung des HR »im Namen der EU« ergeht zumeist in denjenigen Fällen, in denen ein EU-Standpunkt angesichts einer neuen Situation erst erarbeitet oder eine bestehende Position angepasst werden muss. Der HR kann aber durchaus auch eine Erklärung in eigener Verantwortung abgeben, wenn eine schnelle Reaktion erforderlich und eine Abstimmung im Kreis der EU‑27 nicht möglich ist. Allerdings wird in der internationalen Diplomatie registriert, ob alle EU-Staaten dieser Erklärung zugestimmt haben oder eben nicht. Entsprechend ist ihre Wirkung einzustufen.

Restriktive Maßnahmen: Die EU kann zur Durchsetzung politischer Ziele infolge von schwerwiegenden Cyberangriffen restriktive Maßnahmen verhängen. Solche Sanktionen stellen aktuell die höchste Eskalationsstufe vor den völkerrechtskonformen Reaktionen dar. Sie sind sozusagen der »Hammer« im EU-Werkzeugkasten (und werden auch als solche bezeichnet), da sie schmerzhafte ökonomische Effekte bei Drittakteuren auslösen sollen. Restriktive Maßnahmen richten sich in der Regel gegen Vertreter von Regierungen bestimmter Drittstaaten, aber auch gegen Staatsfirmen oder andere juristische und natürliche Personen. Sie müssen vom Rat einstimmig beschlossen werden und im Einklang mit den in Artikel 24 EUV genannten Zielen der GASP stehen.

In der EU gilt das Gebot, dass Sanktionen immer gezielt sein sollten (targeted sanctions).39 Nachdem sich Handelsembargos in der Vergangenheit als wenig wirksam erwiesen haben, verhängt die EU als Reaktion auf böswillige Aktivitäten im Cyber- und Informationsraum in der Regel gezielte Maßnahmen wie Kontensperrungen sowie Einreise- und Investitionsverbote.40 Listungen von Personen und Unternehmen, Kontensperrungen oder Einreisebeschränkungen gelten in allen Mitgliedstaaten. Die Betroffenen haben grundsätzlich die Möglichkeit, gegen den Erlass von Sanktionen mit rechtsstaatlichen Mitteln vorzugehen. Gegen die Listung im Wege einer Durchführungsverordnung besteht Rechtsschutz über die Nichtigkeitsklage nach Artikel 263 IV AEUV vor dem Europäischen Gerichtshof (EuGH).

|

Tabelle 2 Cyberdiplomatischer Reaktionsrahmen der EU (Cyber Diplomacy Toolbox), extrahiert aus: siehe Quelle |

||||

|

Präventive Maßnahmen |

Kooperative Maßnahmen |

Stabilisierende Maßnahmen |

Restriktive Maßnahmen |

Völkerrechtskonforme Maßnahmen |

|

|

|

|

|

|

Resilienz (Resilience) |

Abwehr (Denial) |

Vergeltung (Retaliation) |

||

|

Beispiele: |

Beispiele: |

Beispiele: |

||

|

|

|

||

|

Quellen: Rat der Europäischen Union, Entwurf von Schlussfolgerungen des Rates über einen Rahmen für eine gemeinsame diplomatische Reaktion der EU auf böswillige Cyberaktivitäten (»Cyber Diplomacy Toolbox«) – Annahme, Brüssel, 7.6.2017, und Council of the European Union, Draft Implementing Guidelines for the Framework on a Joint EU Diplomatic Response to Malicious Cyber Activities, Brüssel, 9.10.2017. |

||||

Restriktive Maßnahmen im Rahmen der GASP sind das invasivste Instrument, das die Cyber Diplomacy Toolbox unterhalb der Schwelle eines bewaffneten Konflikts vorsieht. Allerdings klafft im Werkzeugkasten eine große Lücke zwischen den Mitteln, die für den zivilen, und denen, die für den militärischen Konfliktaustrag als höchste Eskalationsstufe zur Verfügung stehen.

Völkerrechtskonforme Reaktion: Die Anwendung der Solidaritäts- und Beistandsklauseln, die erst mit dem Vertrag von Lissabon Teil des EU-Acquis geworden sind, ist ebenfalls eine Option im Falle eines schwerwiegenden Cyberangriffs gegen einen Mitgliedstaat oder die EU als Ganze. Die Solidaritätsklausel nach Artikel 222 AEUV sieht vor, dass sich die EU-Staaten gegenseitig unterstützen, wenn einer oder mehrere von ihnen Opfer von Terroranschlägen, Naturkatastrophen oder von Menschen verursachten Katastrophen – und damit auch von schwerwiegenden Cybervorfällen – geworden ist bzw. sind.

Das schärfste Reaktionsmittel wäre die Aktivierung der Beistandsklausel nach Artikel 42 Absatz 7 EUV. Die Bestimmung entspricht in etwa Artikel 5 des Nato-Vertrags, verhält sich jedoch für Nato-Mitglieder hierzu subsidiär. Konkret heißt dies, dass »im Falle eines bewaffneten Angriffs auf das Hoheitsgebiet eines Mitgliedstaats« die anderen Mitgliedstaaten im Einklang mit Artikel 51 der UN-Charta (Recht zur Selbstverteidigung) Hilfe leisten müssen.41 Beide Klauseln können nur bei Cyberangriffen angewandt werden, die einen Verstoß gegen das Gewaltverbot (Art. 2.4 UN-Charta) als jus cogens darstellen.

Das Recht auf eine militärische Selbstverteidigung gegen Cyberattacken geht allerdings mit hohen Anforderungen einher: Zum einen muss eine Cyberoperation hinsichtlich Umfang und Wirkung mit dem Einsatz von Waffengewalt vergleichbar sein, um entsprechend eingestuft werden zu können. Außerdem muss die Operation entweder direkt oder indirekt einem Staat zurechenbar sein bzw. muss sich dessen Verantwortlichkeit (gerichtsfest) nachweisen lassen.

Nur wenige Mitgliedstaaten sind technisch zu reaktiven defensiven Cyber-Gegenschlägen oder eigenen Cyberoperationen in der Lage.

Cybersanktionen müssen nicht notwendigerweise auf die oben beschriebenen klassischen Instrumente der Gemeinsamen Außen und Sicherheitspolitik oder der Gemeinsamen Sicherheits- und Verteidigungspolitik der EU beschränkt bleiben. Sie können von den Mitgliedstaaten auch digital im Cyber- und Informationsraum beantwortet werden.42 So haben die Staats- und Regierungschefs im Rat die Möglichkeit, als letztes Mittel der Toolbox eine »aktive« Cyberverteidigung in Form eines digitalen Vergeltungsschlags (»hack back«) zu beschließen, wie er auch von anderen Cybermächten, zum Beispiel den USA oder Israel, durchgeführt wird. Reaktive defensive Cyber-Gegenschläge bzw. eigene Cyberoperationen in Drittstaaten sind unter bestimmten Voraussetzungen möglich, etwa zur Gefahrenabwehr. Aktuell sind aber nur einige wenige Mitgliedstaaten technisch dazu in der Lage.

Solche Gegenschläge zielen auf IT-Sicherheitsschwachstellen, deren Ausnutzung die EU im Einklang mit ihrer Cybersicherheitsstrategie grundsätzlich vermeiden will. Cyberoperationen in fremden Netzen in Friedenszeiten können eine Souveränitätsverletzung darstellen.43 Das Risiko, statt des Täters ein anderes Opfer auszuschalten oder erhebliche Kollateralschäden bei Unbeteiligten zu erzeugen, ist schwer zu bemessen. Auch dies steht im Widerspruch zur EU-Cyberstrategie, die auf Konfliktprävention statt Eskalation, auf das Mitigieren statt Ausnutzen von IT-Unsicherheiten sowie auf vertrauens- und sicherheitsbildende Maßnahmen und eine rechtsstaatlich und völkerrechtlich legitimierte Cyberdiplomatie setzt.

Fallstudien: EU‑Cybersanktionen und ihre Attributionen

Die im Folgenden dargestellten Cyberangriffe WannaCry 2017, NotPetya 2017, Operation Cloud Hopper 2017, Bundestag-Hack 2015 und der versuchte Angriff auf die Organisation für das Verbot chemischer Waffen (OVCW) 2018 bildeten die Grundlage für die Verhängung der ersten EU-Cybersanktionen durch den Rat der Europäischen Union im Juli 2020. Bereits im Mai 2019 hatte der Rat sie als böswillige Cyberangriffe mit erheblichen Auswirkungen auf die Sicherheit der Union und ihrer Mitgliedstaaten eingestuft.44 Die Europäische Kommission und die Hohe Vertreterin haben den Erlass von Cybersanktionen mit einer hybriden Bedrohung der Union begründet.45 Die genannten Fälle werden im Folgenden untersucht, um das Verfahren der Attribution der EU auf der technischen, politischen und rechtlichen Ebene nachzuvollziehen. Die Analyse erfolgt entlang der in der Ratsverordnung (EU) 2019/796 und im Ratsbeschluss (GASP) 2019/797 definierten Tatbestandsmerkmale (vgl. oben, Tabelle 1, S. 14f).46 Im Folgenden werden anhand des ersten Cybersanktionsregimes und der Cybervorfälle, die ihm zugrunde liegen, die Diskrepanzen verdeutlicht zwischen einer rechtlich notwendigen und einer politisch hinreichenden Attribution.

WannaCry 2017

Der WannaCry-Cyberangriff begann am 12. Mai 2017 und dauerte nur einige Tage an. WannaCry war eine Erpressersoftware (Ransomware). Bei Angriffen dieser Art findet ein Eingriff in Informationssysteme statt, auf das Zielsystem wird eine Schadsoftware aufgespielt, die Daten werden verschlüsselt. Diese sind für die Nutzerin und den Nutzer so lange nicht verfügbar, bis sie durch Lösegeldzahlungen meist in Bitcoin wieder freigekauft werden.47 Die Schadsoftware verbreitete sich selbständig, genauer gesagt wurmartig auf verwundbaren Zielsystemen.48 Diese Verbreitungstechnik basierte auf einem zuvor von der US-amerikanischen National Security Agency (NSA) entwendeten Exploit namens Eternalblue, der auch in der NotPetya-Attacke und in chinesischen APT-(Advanced Persistent Threat)-Kampagnen entdeckt wurde.49 Eternalblue nutzte dabei eine fehlerhafte Implementierung des SMB-Protokolls von Microsoft, um auf Dateien und Drucker anderer Rechner desselben Netzwerks zuzugreifen. Dadurch konnte sich die Schadsoftware ohne eine vorangegangene Nutzerinteraktion von Rechner zu Rechner schlängeln, solange Microsoft die Sicherheitslücken in seinem Windows-Betriebssystem durch neueste Patches nicht schließen konnte.50

Opfer, Schäden und Operationsziel

Nach Medienberichten waren etwa 230.000 Computer in rund 150 Ländern von dem WannaCry-Angriff betroffen, darunter auch EU-Mitgliedstaaten. Die sogenannte Wurmfähigkeit der Software ermöglichte WannaCry eine unkontrollierbare Verbreitung und löste zahlreiche Kollateraleffekte aus. Zur Entschlüsselung von Daten wurden Lösegeldzahlungen in Höhe von circa 35.000 US-Dollar geleistet. Der Gesamtschaden wurde auf rund vier Milliarden US-Dollar geschätzt.51 Opfer der Attacke waren Unternehmen wie Télefonica und O2 (Spanien und EU), DB Schenker (eine Tochterfirma der Deutschen Bahn), FedEX (USA), Renault (Frankreich), Nissan in Großbritannien, Sony Pictures (USA), die Telekommunikationsunternehmen Vivo (Brasilien) und MegaFon (Russland), Sandvik (Schweden), PetroChina und chinesische Tankstellen. Ferner waren der Banco Bilbao Vizcaya Argentaria (Spanien), die Bangladesh-Bank, die Tien Phong Bank (Vietnam),52 das russische Innen- und Katastrophenschutzministerium, das rumänische Außenministerium und die polnische Finanzaufsichtsbehörde betroffen.53 Die UK National Health Services und zahlreiche britische Krankenhäuser mussten ihre Arbeit einstellen.54 Der Schaden in Großbritannien wurde auf circa 92 Millionen Pfund beziffert. Mehr als 19.000 Behandlungen konnten nicht durchgeführt werden. Auswirkungen auf die Gesundheit und das Leben von Patienten nahmen die Hacker in Kauf.55 Die Ticketautomaten der Deutschen Bahn fielen aus, Erpressernachrichten erschienen auf zahlreichen Anzeigetafeln.56

Das strategische Ziel der Operation ist vergleichsweise schwer zu bestimmen. Der Wurm-Charakter, die Verwendung eines NSA-Exploits, der eingebaute »Notausschalter«, ein sogenannter Kill-Switch (über einen im Schadcode oder im Firewall-Log nachlesbaren Domainnamen), und die Notwendigkeit einer manuellen Entschlüsselung infizierter Rechner sprechen dafür, dass WannaCry auf eine kleinere Disruption und einen Konflikt mit der NSA ausgerichtet war. Gegen kriminelle Motive spricht ein gewisser Dilettantismus, der nicht mit einer professionellen Ransomwarekampagne zu vereinbaren ist: »Hoher Schaden, hohe Publicity, sehr hohe Sichtbarkeit für Strafverfolgungsbehörden und vermutlich die geringste Profitmarge, die wir bisher von moderaten oder gar kleinen Ransomwarekampagnen gesehen haben«, so der Cybersecurity-Forscher Craig Williams.57 Vermutet wurde auch, dass es sich um ein Ablenkungsmanöver gehandelt haben könnte, um andere Spionageoperationen zu verdecken oder die NSA-Machenschaften bloßzustellen. WannaCry könnte schließlich auch ein »last resort effort« gewesen sein, also eine Maßnahme, mit der noch politisches Kapital aus einer zuvor aufgeflogenen Geheimdienstoperation geschlagen werden sollte.58

Attribution der Angreifer

Im Juni 2017, nur zwei Monate später, trugen die NSA und der britische Nachrichtendienst GCHQ (Government Communications Headquarters) mit »moderater Gewissheit« vor, dass Nordkoreas »Generalbüro für Aufklärung« mit dem Cyberangriff »WannaCry« in Verbindung stehe.59 Die öffentliche politische Attribution an Nordkorea durch die Regierungen Großbritanniens und der USA erfolgte ein halbes Jahr später am 18. Dezember 2017. Sanktionen haben die USA nicht umgehend verhängt.60 Das UK National Cyber Security Centre (NCSC) erklärte, mit einer »hohen Wahrscheinlichkeit« sei die nordkoreanische Gruppe »Lazarus« bzw. »APT 38« für die Angriffe verantwortlich. Die Five Eyes (Großbritannien, USA, Australien, Neuseeland, Kanada) und Japan stellten sich hinter diese Verurteilung. Konkrete Beweise legten die Regierungen nicht vor. Umso bemerkenswerter ist es, dass die Symantec-Mitarbeiterin Amy L. Johnson bereits einige Monate zuvor, Ende Mai 2017, eine Verbindung zur APT-Gruppe Lazarus gezogen hatte.61 Die Security-Researcher Rafael Amado und Pasquale Stirparo vermuteten den Ursprung von WannaCry hingegen nicht in Nordkorea.62 Ebenfalls im Mai 2017 hatte die Sicherheitsfirma Symantec aufgedeckt, dass frühere, im Internet kursierende Versionen von WannaCry, die vermutlich auf Malware-Testläufe zurückzuführen sind, Ähnlichkeiten mit den TTPs (Tools, Techniques/Tactics & Procedures) der Lazarus-Gruppe aufwiesen.63 Komponenten von WannaCry seien als eine Weiterentwicklung der Cyberoperation gegen Sony Pictures aus dem Jahr 2014 identifiziert worden. Dass bei WannaCry und Sony-Hack dieselben Passwörter für Zip-Dateien verwendet wurden, wird als Indiz dafür gesehen, dass die Malware von derselben Gruppe geschrieben wurde.64 Zudem glichen sich die Bitcoin-Konten der Kampagnen, was auf einen identischen Urheber hindeutet.65 Dafür, dass es sich um die gleiche Akteursgruppe handelt, sprechen außerdem die IP-Adressen der Command & Control-Server (C2) und die Verwendung ähnlicher Verschlüsselungstechniken zur sicheren Kommunikation. Die US-Regierung hat etwa ein Jahr später, im September 2018, die Softwareentwickler Park Jin Hyok, Jon Chang Hyok und Kim Il als Mitarbeiter der E-Commerce-Firma Chosun Expo angeklagt. Die Firma gehört dem nordkoreanischen Staat.66 In den TTPs von Lazarus fanden sich Rückbezüge auf Nutzerinnenaccounts, gefälschte Online-Identitäten (Fake Online Personas), Passwörter, mehrfach verwendeter Software-Code und IP-Adressen, die der Firma Chosun Expo gehörten bzw. zugeordnet werden können.67

EU-Reaktion auf WannaCry

Am 16. April 2018 veröffentlichte der Rat Schlussfolgerungen, in denen er die böswillige Nutzung von Informations- und Kommunikationstechnologien in Form der WannaCry- und NotPetya-Attacke verurteilte. Erst zwei Jahre später aber, Ende Juli 2020, verhängte er mit der Durchführungsverordnung 2020/112568 wirtschaftliche Strafmaßnahmen gegen das Unternehmen Chosun Expo.69 Es handelt sich um gezielte Sanktionen (»Smart Sanctions«). Dabei wurden sämtliche Gelder und wirtschaftlichen Ressourcen eingefroren, die Eigentum oder Besitz der natürlichen oder juristischen Personen, Organisationen oder Einrichtungen sind oder von diesen gehalten oder kontrolliert werden. Den sanktionierten Personen, Organisationen oder Einrichtungen dürfen weder unmittelbar noch mittelbar Gelder oder wirtschaftliche Ressourcen zur Verfügung gestellt werden.

Der Verantwortungszuschreibung an Lazarus/APT38 gingen aufwendige diplomatische Bemühungen voraus.

Der Verantwortungszuschreibung an Lazarus/ APT38 gingen aufwendige diplomatische Bemühungen voraus. Die Attribution stützte sich vorwiegend auf Informationen von US-Sicherheitsdiensten. Die Anklage gegen Park Jin Hyok – laut US-Justiz70 ein Mitarbeiter einer Strohfirma im Dienst der nordkoreanischen Regierung – beruhte auf rund 1.000 beschlagnahmten E-Mail- und Social-Media-Konten, 85 internationalen Rechtshilfeersuchen und profitierte von der Zuarbeit der Firmen Mandiant und FireEye.71 Die Klageschrift (»Criminal Complaint«) gegen Park Jin Hyok zeigt auf, wie Person, E-Mail-Adressen, die IT-Infrastruktur für den Angriff, Opfer und Malware-Familien zusammenhängen.72

Estland,73 die Niederlande,74 Frankreich,75 Großbritannien,76 Australien77 und die USA78 begrüßten ebenfalls die restriktiven Maßnahmen der EU, um die Signalwirkung gegen die Verantwortlichen zu verstärken. Die USA attribuierten den Angriff im Juni 2017 an Nordkorea,79 Großbritannien80 folgte im Oktober 2017.81 Das UN-Büro für Drogen- und Verbrechensbekämpfung, namentlich dessen Chef Neil Walsh, verurteilte zwar die WannaCry-Attacke als kriminellen Akt, völkerrechtliche Maßnahmen wurden aber nicht ergriffen.82

NotPetya 2017

Am 27. Juni 2017, dem Vorabend des ukrainischen »Tags der Verfassung«, setzte eine Wiper-Malware zahlreiche Rechner weltweit, vor allem aber in der Ukraine außer Betrieb, indem sie Festplatten löschte.83 Die Malware NotPetya gelangte über einen Supply-Chain-Angriff auf den Update-Mechanismus der ukrainischen Steuerverwaltungssoftware M.E.Doc in ein lokales Netz.84 Die Malware breitete sich selbständig wurmartig auf Unternehmen aus, die die genannte Software nutzten. Unternehmen in zahlreichen Staaten wurden mit NotPetya infiziert.85

Wie ging NotPetya vor? Ist der Brückenkopf gebildet, versucht ein Modul im Arbeitsspeicher mit Hilfe des Tools Mimikatz User-Anmeldeinformationen (»credentials«) auszulesen, auch solche von Usern mit administrativen Rechten. Unter Verwendung dieser Daten wird die Schadsoftware auf andere Rechner kopiert. Der neu infizierte Rechner startet diesen Verteilungsmechanismus seinerseits. Alternativ erfolgt die Streuung in Unternehmensnetzwerken über dieselbe Komponente Eternalblue, die auch WannaCry zugrunde lag.86 Analysen von Ende Juni 2017 klassifizierten die Schadsoftware aufgrund von Ähnlichkeiten im Code zunächst als eine Variante der Petya-Ransomware-Familie, die von Cyber-Kriminellen seit 2016 genutzt wird.87 Das Vorgehen der Malware ähnelte Petya: Die Festplatte wird verschlüsselt, der Microsoft-Bootloader durch eine Zahlungsaufforderung ersetzt. Die Angreifer verlangten 300 US-Dollar in Bitcoin. Um Informationen zur Wiederherstellung der Daten zu erlangen, sollten die Betroffenen eine E‑Mail an eine Adresse beim Berliner Provider Posteo senden. Der Anbieter sperrte das E‑Mail-Konto umgehend.88

Opfer, Schäden und Operationsziel

Die Cyberangriffe NotPetya und EternalPetya haben weltweit 65 Länder und rund 49.000 Systeme geschädigt. Unter den Opfern waren zahlreiche Unternehmen in der EU.89 Die eingeschleuste Ransomware blockierte den Zugriff auf Daten. Betroffene Konzerne waren unter anderem Maersk (Dänemark), Rosneft (Russland), Merck Sharp & Dohme (USA), Mondelez (USA), FedEx/TNT (USA/Niederlande), Reckitt Benckiser (UK), Saint-Gobain (Frankreich) und Beiersdorf (Deutschland). In den USA legte die Malware die Datenverarbeitungsstrukturen von 80 Krankenhäusern und medizinischen Einrichtungen des US Heritage Valley Health System lahm.90 Den Angreifern gelang es, die ukrainischen IT-Netze, Systeme der Zentralbank, den internationalen Flughafen Kiew-Borispyl, die U-Bahn der Hauptstadt und die Agentur für die Verwaltung der Sperrzone um das havarierte Kernkraftwerk in Tschernobyl zu infiltrieren.91 Viele der betroffenen Unternehmen sind für die Aufrechterhaltung wesentlicher Dienstleistungen der Daseinsvorsorge – teilweise in den EU-Staaten – erforderlich.92 Weltweit verursachte der Cyberangriff einen wirtschaftlichen Gesamtschaden von circa 10 Milliarden US-Dollar.93 Einzelne Firmen konnten ihre IT-Infrastrukturen über mehrere Wochen nicht wiederherstellen. Die dänische Reederei Maersk und der Frachtdienstleister TNT Express bezifferten ihren Schaden jeweils auf über 300 Millionen US-Dollar. NotPetya wird als eine der schwerwiegendsten und kostspieligsten Cybervorfälle angesehen.

Das Operationsziel lässt sich recht klar bestimmen: Bestimmte technische Indikatoren, wie die einzige Kontakt-E-Mail-Adresse, die einen »single point of failure« darstellt, der den Erpressungsvorgang durch simple Gegenmaßnahmen abwenden lässt, sind untypisch für kriminelles Vorgehen. Die unprofessionelle Vorgehensweise bei der Lösegeldabwicklung ließ Zweifel aufkommen, ob ein staatlicher Akteur in Frage käme. Erst später entdeckte man die Wiper-Funktionalität des Virus, also dessen Fähigkeit, einen möglichst großen Datenverlust bei den Betroffenen zu verursachen. NotPetya tarnte sich als Standard-Petya-Ransomware. Ausgerichtet war die Malware aber auf eine professionell durchgeführte politische Sabotageaktion. Im Laufe der Attribution verfestigte sich die These, dass es sich bei der NotPetya-Attacke sogar um eine großflächige Zerstörungs- und Zersetzungskampagne handelte, die gegen die Ukraine gerichtet war. Der Angriffsvektor über eine Software in der Ukraine spricht jedenfalls für eine derartige Zielfokussierung. Ob die erheblichen weltweiten Kollateralschäden intendiert waren, ist bis heute unklar; immerhin waren auch russische Unternehmen betroffen. Es ist also auch denkbar, dass NotPetya aufgrund seiner hohen Sichtbarkeit im Sinne eines »signaling« bzw. »tacit bargaining« als diplomatisches Druckmittel gegen die Ukraine eingesetzt wurde.94

Attribution der Angreifer

Die technische Attribution ist im Fall NotPetya kaum rekapitulierbar. Die Schadsoftware wird mit Advanced Persistent Threats in Verbindung gebracht, Angriffskampagnen, die in der IT-Sicherheitsindustrie unter Codenamen wie »Sandworm«, »BlackEnergy Group«, »Voodoo Bear«, »Iron Viking«, »Quedagh«, »Olympic Destroyer« und »Telebots« bekannt sind. Wie sich diese APT-Gruppen zueinander verhalten, ob sie identisch sind oder nur punktuell zusammenarbeiten bzw. in welcher Beziehung sie zu staatlichen Stellen in Russland stehen, war zum Zeitpunkt des Cybervorfalls nicht bekannt.

NotPetya reiht sich ein in eine mehrjährige Folge von zahlreichen Cyberangriffen dieser Akteure gegen ukrainische Unternehmen, Behörden und Energieversorger.95 Der slowakischen IT-Sicherheitsfirma ESET zufolge nutzte die APT-Gruppe Telebots ab April 2018 eine neue Backdoor-Komponente, die Ähnlichkeiten mit Industroyer-Malware-Frameworks aufwies. Mit dem Schadprogramm Industroyer war im Dezember 2016 bereits das ukrainische Stromnetz angegriffen worden.96 Code, Angriffsinfrastruktur, IoCs und Operationsziel ließen zu dem Zeitpunkt noch keine eindeutige politische und rechtliche Attribution an einen Akteur zu.97 Gemeinsamkeiten und Verwandtschaften in der Schadsoftware verschiedener Angriffskampagnen sind nur ein unsicheres Indiz, denn diese weisen lediglich auf ähnliche Entwickler, nicht aber zwangsläufig auf dieselben operativen Angreifer hin.98 Die Cyberkriminalität ist nämlich arbeitsteilig organisiert und funktionell differenziert, verschiedene Gruppen kopieren zudem TTPs untereinander.99 Die Entwicklung und Durchführung von Attacken kann in unterschiedlichen Händen liegen. FireEye führte bei der Attribution an Russland recht vage Argumente an, dass nämlich russischsprachige Dokumente auf einem C2-Server der APT-Gruppe gefunden wurden und dass die Gruppe in einigen Cyberoperationen eine Zero-Day-Lücke verwendete, die zuvor auf einer russischen Hackerkonferenz präsentiert worden war.100

Die CIA geht davon aus, dass das russische Militär hinter NotPetya gestanden habe. Beweise wurden aber nicht präsentiert.

Die politische und rechtliche Attribution gestaltete sich holprig. Das Bundeskriminalamt (BKA) hatte 2017 Ermittlungen aufgenommen, ohne aber eine Anklage oder einen Haftbefehl zu erlassen. Dieser Umstand lässt jedenfalls die Vermutung zu, dass weder für einen »hinreichenden« noch für einen »dringenden Tatverdacht« genügend Beweise ermittelt werden konnten. Die CIA ging einem Bericht der Washington Post im Januar 2018 zufolge mit »hoher Gewissheit« davon aus, dass das russische Militär (genauer: der Militärnachrichtendienst GRU, und dort das Hauptzentrum für Spezialtechnologien; GTsST) hinter NotPetya gestanden habe. Beweise wurden aber nicht präsentiert.101 Die öffentliche politische Attribution erfolgte Mitte Februar 2018, indem die Five Eyes die Angriffe der russischen Regierung zurechneten.102 Dänemark, Lettland, Schweden und Finnland erklärten ihre Unterstützung für diese Zuschreibung. Damit wurde der Akt zu einer der öffentlichen Attributionen mit dem breitesten Rückhalt.103 Wenige Monate später, Anfang Oktober 2018, sorgte das britische NCSC für mehr Klarheit bei der Frage, welche APT-Gruppen mit dem GRU in Verbindung zu bringen sind. Dazu zählt demnach etwa die APT 28, die auch unter den Namen Fancy Bear und Sofacy operierte. Die ebenfalls GRU-nahe Gruppe Sandworm ist auch unter den Namen Voodoo Bear und BlackEnergy bekannt.104 Zur formalen rechtlichen Attribution schritten das US-Außenministerium und das britische NCSC erst im Februar 2020. Gemeinsam stellten sie Bezüge zu einer vergleichbaren Cyberoperation in Georgien her, für die die erwähnte GRU-Abteilung GTsST bzw. eine Unit »74455« verantwortlich erklärt wurde. Das britische Außenministerium ergänzte apodiktisch: »Diese GRU-Einheit [GTsST, 74455] war verantwortlich für […] NotPetya«.105 Die USA erhoben schließlich Mitte Oktober 2020 formell Anklage gegen sechs russische Staatsbürger.106 Ihnen wird vorgeworfen, als Offiziere des russischen Militärgeheimdienstes GRU in der Militäreinheit 74455 an mehreren bösartigen Cyberangriffen beteiligt gewesen zu sein (u.a. die Attacken mit Stromausfällen in der Ukraine 2015 und 2016, NotPetya, der Cyberangriff auf die OVCW und der Hack von Emmanuel Macrons Wahlkampfteam während der französischen Präsidentschaftswahlen 2017).

EU-Reaktion auf NotPetya

Der Rat der Europäischen Union hatte am 16. April 2018 die böswillige Nutzung von Informations- und Kommunikationstechnologien verurteilt, einschließlich jener Fälle, die unter dem Namen WannaCry und NotPetya bekannt sind.107 Aber erst zwei Jahre später, am 30. Juli 2020, erließ er mit der Durchführungsverordnung (EU) 2020/1125108 wirtschaftliche Sanktionen,109 also gezielte Sanktionen gegen Einzelpersonen.110 Im Amtsblatt der Europäischen Union wurden die beschuldigten Akteure benannt: »Das Hauptzentrum für Spezialtechnologien (GTsST) der Hauptdirektion des Generalstabs der Streitkräfte der Russischen Föderation (GU/GRU), auch unter seiner Feldpostnummer 74455 bekannt, ist verantwortlich für Cyberangriffe mit erheblichen Auswirkungen, die von außerhalb der Union ausgehen und eine externe Bedrohung für die Union bzw. ihre Mitgliedstaaten darstellen[,] und für Cyberangriffe mit erheblichen Auswirkungen auf Drittstaaten; dazu zählen die als ›NotPetya‹ oder ›EternalPetya‹ bekannten Cyberangriffe vom Juni 2017 und die im Winter 2015 und 2016 gegen das ukrainische Stromnetz gerichteten Cyberangriffe.«111 Die Five Eyes und einige wenige EU‑Mitgliedstaaten hatten, wie gesehen, die russische Regierung schon wesentlich früher, im Februar 2018, für verantwortlich erklärt. Zu ihrer kollektiven Reaktion gelangte die EU somit erst über zwei Jahre später.

Operation Cloud Hopper 2016

Die Aktion Cloud Hopper gilt als Fall von Wirtschaftsspionage.112 Der Angriff, der im Jahr 2016 begann, wird als Supply-Chain-Attacke klassifiziert. Er richtete sich gegen sogenannte »Managed Service Provider« (MSP). Das sind Firmen, die wie Hewlett Packard Enterprise (HPE) und IBM unter anderem über Cloud-Dienste, Applikationen und Infrastruktur wie Server und Netzwerke IT-Dienstleistungen für Drittunternehmen bzw. Regierungsstellen weltweit übernehmen. Die Hacker drangen in die Cloud-Management-Infrastruktur dieser MSP mit Hilfe von »spear phishing«-E‑Mails ein, die als Nachrichten von Klienten der Serviceanbieter getarnt waren. Laut einer technischen Analyse der Firma Trend Micro hatten die Angreifer einen modifizierten Remote-Access-Trojaner (RAT) aus der PlugX-, Poison-Ivy-, ChChes- und Graftor-Malware-Familie in Word-Dokumente implementiert, die den E-Mails anhingen.113

Die Angreifer »hüpften« (Hopper) sozusagen über verschiedene Cloud-Instanzen und erlangten so Zugriff auf die Systeme.

Einmal ausgeführt, etablierte der Trojaner einen Brückenkopf auf den MSP-Systemen und kommunizierte mit C2-Servern in Tianjin. Zudem wurden Keylogger installiert, die Namen und Passwörter zur Infrastruktur der Klienten protokollierten und ausleiteten. Diese Zugangsdaten nutzten die Hacker, um lateral über die MSP-Cloud-Infrastruktur auf die Systeme ebenjener Klienten zuzugreifen. Aus diesem Modus Operandi erklärt sich der Name Cloud Hopper: Die Angreifer »hüpften« sozusagen über verschiedene Cloud-Instanzen und erlangten so Zugriff auf die Systeme. Der Angriff wird allseits als technisch versiert bewertet. Der verwendete Code nutzte Zertifikate großer IT-Unternehmen, um authentisch zu erscheinen. Eine Abwehr solcher Supply-Chain-Angriffsvektoren gilt grundsätzlich als schwierig.114

Opfer, Schäden, Operationsziel

Neben IBM und HPE waren laut der Nachrichtenagentur Reuters weitere Unternehmen im Visier der Angreifer: Ericsson, SKF (beide Schweden), Valmet (Finnland), Tata Consultancy Services (Indien), Fujitsu, NTT Data (beide Japan), Dimension Data (Südafrika), Computer Sciences Corporation, DXC Technology sowie die NASA (alle USA).115 Das deutsche Bundesamt für die Sicherheit in der Informationstechnik (BSI) warnte im Dezember 2018, dass auch hiesige Unternehmen Opfer der Angriffskampagne sein könnten, ohne dies jedoch näher zu spezifizieren.116 Außer den genannten waren noch weitere US-amerikanische Ziele betroffen: die Sabre Corp (US), ein weltweit agierender Anbieter für Flug- und Hotelbuchungen, sowie die Huntington Ingalls Industries, die größte Werft der USA, die auch Atom-U-Boote für die US Navy baut. 40 Computer der US Navy waren ebenfalls kompromittiert. Persönliche Informationen von 100.000 Navy-Mitarbeitern und ‑Mitarbeiterinnen wurden gestohlen.117 In einer US-Anklageschrift gegen die Urheber ist von mindestens 25 US-Entitäten und 14 weiteren Opfern in 12 Bundesstaaten die Rede.118 Berichte über das Ausmaß des Schadens sind widersprüchlich.119 Verglichen mit anderen Vorfällen ist die Informationslage dünn. Die MSP und HPE hielten wegen Haftungsfragen und möglichen rechtlichen Konsequenzen Informationen über ihre Klienten zurück. Einige Unternehmen bestätigten erfolgreiche Intrusionen, konnten aber nicht feststellen, ob Daten entwendet wurden. Zu den Kosten gibt es keine Schätzungen.120

Es gibt Hinweise, dass mehrere Angriffsteams mit unterschiedlichen Fähigkeiten arbeitsteilig vorgingen.

Auffällig ist, dass die angegriffenen Systeme vorwiegend zum Bereich der Schwerindustrie gehörten, zur Luft- und Seefahrt, zur Telekommunikation und Satellitentechnik. Operationsziel waren in erster Linie Wirtschaftsspionage bzw. im Fall von Sabre Kundendaten und im Fall der Navy politisch motivierte Nachrichtengewinnung.121 Die Attacke war schwer zu detektieren und hinterließ kaum Spuren. Es gibt zudem Hinweise, dass mehrere Angriffsteams mit unterschiedlichen Fähigkeiten arbeitsteilig vorgingen, ein Zeichen für die Komplexität der Kampagne. Die TTP sprechen gegen den typischen Modus Operandi von Cyberkriminellen und für eine staatliche Organisation mit ausreichend finanziellen Ressourcen.

Attribution der Angreifer

Im Dezember 2018 rechnete die US-Regierung den Angriff öffentlich der Gruppe APT 10 zu (alias MenuPass, POTASSIUM, Stone Panda, Red Apollo und CVNX), die mit dem chinesischen Ministerium für Staatssicherheit in Verbindung gebracht wird. Das US-Justizministerium veröffentlichte die Anklagen gegen zwei chinesische Staatsbürger: Zhu Hua und Zhang Shilong.122 Die Beschuldigten arbeiteten für die Huaying Haitai Science and Technology Development Company in Tianjin, China. Beide seien Teil der APT-Gruppe, die sich seit 2006 auf den Diebstahl geistigen Eigentums von Industrien im strategischen Interesse Chinas spezialisiert habe. Als technische Beweise gelten die Kommunikation der Malware mit IP-Adressen in Tianjin, die Registrierung von über 1.300 DNS-Servern in den USA und die Kongruenz der Angriffsaktivitäten mit den Büroarbeitszeiten in der chinesischen Zeitzone. Die Verantwortungszuweisung stützte sich auf Informationen von InfraGard und Trend Micro.123 Die Five Eyes schlossen sich der politischen Attribution an. Das britische NCSC konstatierte, es sei »äußerst wahrscheinlich« (»highly likely«), dass APT 10 dauerhafte Beziehungen zum chinesischen Ministerium für Staatssicherheit unterhalte und nach dessen Vorgaben operiere.124 Japan, das ebenfalls betroffen war, erklärte seine Zustimmung zu der öffentlichen Attribution.125 Deutschland unterstützte das Vorgehen einen Tag später ebenfalls.126

EU-Reaktion auf Cloud Hopper

Im Laufe des Jahres 2019 entschloss sich die EU im Rahmen der GASP zu einer politischen Reaktion auf die Cloud-Hopper-Attacke. Die damalige Hohe Vertreterin der Union für Außen- und Sicherheitspolitik, Federica Mogherini, erklärte am 12. April 2019, dass böswillige Cyberaktivitäten, die die Integrität, Sicherheit und wirtschaftliche Wettbewerbsfähigkeit der Union durch Diebstahl geistigen Eigentums untergraben, zu unterlassen seien. Die Botschaft richtete sich an die Gruppe APT 10.127 Aber erst ein Jahr später, Ende Juli 2020, ging der Rat mit den Durchführungsverordnungen 2020/1125128 und 2020/1744129 einen Schritt weiter und verhängte im November 2020 Sanktionen. Die unter anderem damit in Kraft getretenen Einreisebeschränkungen gründen sich auf Artikel 4 Beschluss (GASP) 2019/797.130 Sanktioniert wurden die chinesischen Staatsbürger Gao Qiang und Zhang Shilong sowie das Unternehmen Huaying Haitai, die für die Cyberangriffe in den Jahren von 2014 bis 2017 verantwortlich erklärt werden.131 Zhang Shilong sei der Urheber der Schadsoftware. Zhang sei bei der Firma Huaying Haitai beschäftigt gewesen, die die Operation Cloud Hopper ermöglicht habe. Die Uhrzeiten der Angriffe und die Ziele würden nahelegen, dass die verantwortlichen Hacker aus China heraus agiert und mit der Regierung in Verbindung gestanden hätten.132

Bundestag-Hack 2015

Es wird vermutet, dass eine Mitarbeiterin der Fraktion Die Linke im Bundestag am 30. April 2015 einen Link in einer E-Mail öffnete, die vermeintlich von der UNO gesendet worden war und Informationen über den Ukraine-Konflikt versprach.133 Der Link führte zu einer kompromittierten Website, die einen Trojaner installierte. Der damalige BSI-Präsident Michael Hange bestätigte später im Bundestagsausschuss, dass sich die Täter am 5. Mai 2015 auf dem Domaincontroller und der Admin-Workstation anmelden konnten. Mit dem Tool Mimikatz ermittelten sie Passwörter weiterer Nutzerkonten. Mit Hilfe extrahierter Passwörter und diverser Fernsteuerungsprogramme seien die Angreifer am 6. Mai 2015 auf bis zu 50 weitere Systeme gelangt.134 Die Eindringlinge erlangten Administrationsrechte für die Microsoft-Umgebung von Parlament und Fraktionen.

Im Auftrag der Linksfraktion erhielt der IT-Sicherheitsforscher Claudio Guarnieri früh Zugriff auf Angriffsartefakte.135 Als Mittel zur Erstinfektion vermutete er Phishing, alternativ auch einen Bug in Windows oder im Flash Player. Unklar war zu diesem Zeitpunkt, ob der Angriff auf den Rechner der Linksfraktion Teil des Bundestag-Hacks oder eine eigenständige Attacke war. Das Krisennotfallmanagement stellte sich als eine Belastungsprobe für die Gewaltenteilung heraus, weil die IT-Sicherheit der Legislative durch das BSI bzw. das Bundesamt für Verfassungsschutz als exekutive Instanzen unterstützt werden musste.

Opfer, Schäden und Operationsziel

Durch den Trojanerangriff wurden der zentrale Server der Bundestagsverwaltung und Rechner von Abgeordneten kompromittiert, sogar das Büro von Bundeskanzlerin Angela Merkel. Es wird angenommen, dass eine beachtliche Anzahl von E-Mail-Unterhaltungen aus den Jahren 2012 bis 2015 entwendet wurden.136 Rund 50 IT-Systeme waren betroffen137 und größere Datenmengen aus dem Bundestag ausgeleitet: »Nachweislich« wurden mindestens 16 Gigabyte (ggf. mit Duplikaten) »an etwa neun bekannte, weltweit verteilte, verdächtige Server« gesendet.138 Das genaue Datenvolumen und der Inhalt der abgeflossenen Daten (Verschlusssachen) sind nicht bekannt.139 Bis September 2015 wendete die Bundestags-IT-Abteilung für »die Abwehr und das Wiederaufsetzen Mittel in Höhe von ca. 1 Mio.« auf. Für das Folgejahr wurden fünf neue Stellen beantragt. Das BSI hat für die Behebung der Schäden der Cyberattacke 350 Werktage in Rechnung stellen müssen.140

Mit dem Angriff auf das höchste Verfassungsorgan der Bundesrepublik Deutschland wurde die Funktionsfähigkeit der Demokratie in Gefahr gebracht. Gleichwohl war das Ziel der Operation in erster Linie politische Spionage. Im Januar 2017 ließen Unbekannte die Domain »btleaks.com« registrieren, vermutlich in der Absicht, analog zum Hack der Parteizentrale der Demokratischen Partei (DNC Hack) in den USA im Jahr 2016 und der Website dcleaks.com die gestohlenen Daten bei passender Gelegenheit, beispielsweise vor den Bundestagswahlen, zu veröffentlichen.141 »Zwietracht säen oder Unsicherheit schüren« waren zum damaligen Zeitpunkt als Erklärungen plausibel, obwohl das gestohlene Material, wie bei klassischen Spionageoperationen üblich, nicht veröffentlicht wurde.142 Der politische Kontext ist aber für die rechtliche und politische Bewertung eines Angriffs zentral.

Attribution der Angreifer

Zwar kann man aus öffentlichen Quellen durchaus etwas über die technischen Merkmale des Angriffs erfahren, doch hielt die Bundesregierung diese attributionsrelevanten Details geheim. Entsprechend sind die Berichte des BSI und der Nachrichtendienste als vertraulich eingestuft. Das BKA und die deutschen Strafverfolger griffen bei ihren Ermittlungen auch auf belastende Informationen zurück, die US-Behörden im Zuge ihrer Untersuchung zum DNC-Hack gesammelt hatten.143 Die IT-Sicherheitsfirma ThreatConnect beschrieb in einem Blog-Eintrag, wie es ihr gelang, zu rekonstruieren, dass beim Angriff auf die US-Demokraten im Wahlkampf 2016 dasselbe Zertifikat verwendet wurde wie beim Bundestag-Hack 2015.144

Die Entwicklung des Schadprogramms setzte eine solide Finanzierung und die Unterstützung durch eine etablierte Organisation und warscheinlich einen Staat voraus.